LA安全

LA安全- 关注

很快啊~马上又到了各大单位搞HW的时间段了,这不,为了面临即将到来的hw,我这边的客户,又让我针对单位资产开展一波渗透测试了,而且让我先对资产在进行一波探测,哎,作为苦逼的乙方,能怎么办呢?只能照办喽。

这时候,我忽然想到了无问AI,何不让他帮我收集一波资产?顺便看看这个AI的资产探测能力如何。

无问AI地址:http://chat.wwlib.cn/

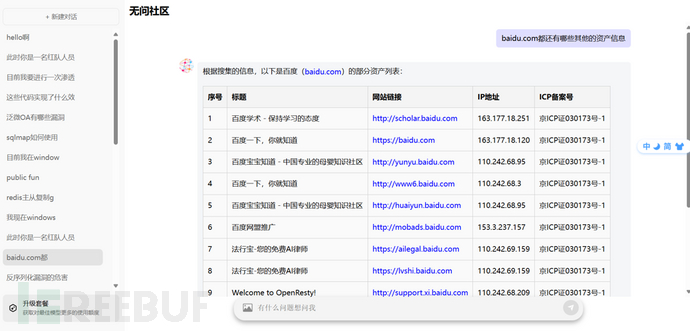

说做就做,我先试试他针对百度的资产收集的怎么样

看起来还不错,收集的资产包括标题,链接,IP,备案号。感觉这一些也够了,那就在试试针对客户资产的收集情况吧。

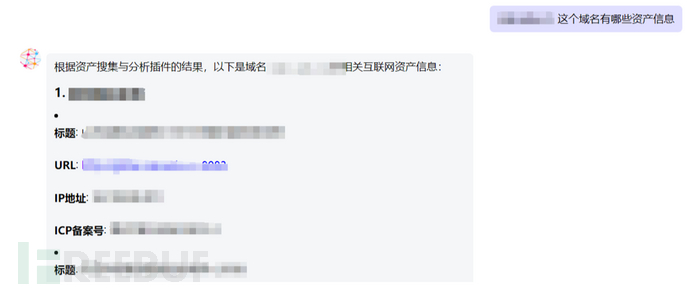

咦,这家伙竟然不用表格给我呈现

这就对喽

没想到这个资产探测的功能还挺好用,跟快就探测出来了。而且有几个我原来没测试过的系统(有可能是开发自己私自上线的)。话不多说,开测。

尝试弱口令,和爆破(没成功)

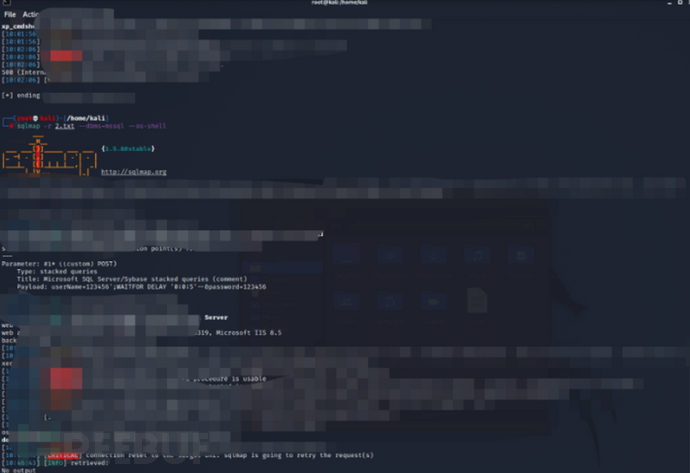

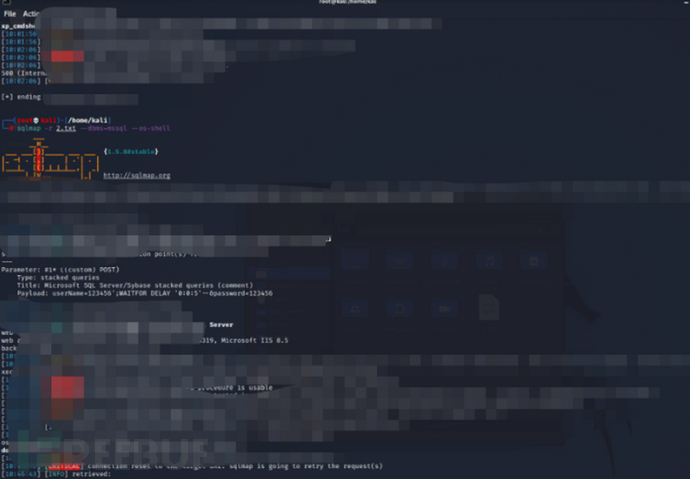

然后就是sqlmap一把梭哈(我的IP加白了),第一次没有成功,第二次我指定了数据类型,就跑出来了。

就一个时间注入而已

然后直接就是--os-shell,尝试拿权限(结果权限不够,没法进行执行

不过问题不大,既然有注入漏洞,就可以查询他的数据库里面的信息

就直接尝试,看他数据库里面的账号和密码--dbs

经过很长时间的注入,终于跑出来了(跑了很久)

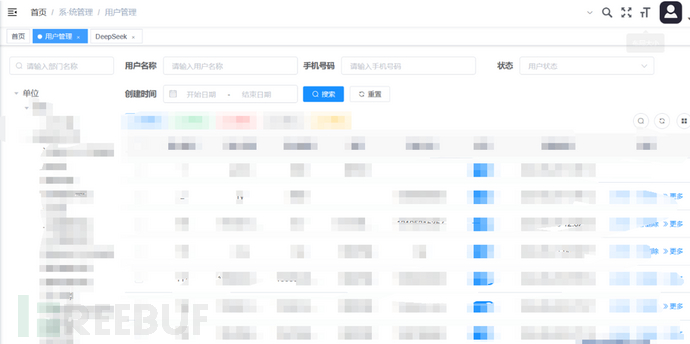

然后就可以尝试登录他的后台

然后就是找上传点,准备拿shell(结果他这里好像是做了白名单和校验,绕不过啊,我技术太垃圾了,需要加强学习)

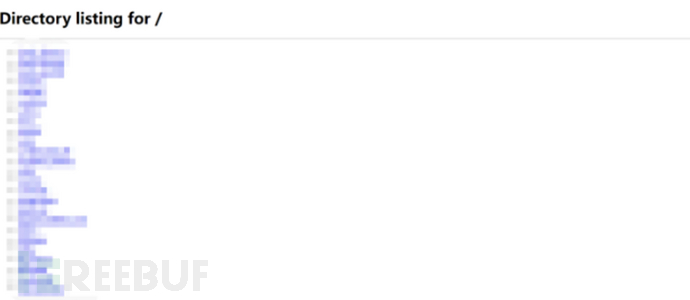

然后看了一下其他的端口,发现有一个6886端口,有一个目录遍历漏洞

在这个里面,找到了一个web.rar文件

在这个文件当中,有一个配置文件,打开一看就是数据库的账号与密码

然后利用msf生成木马文件,但是发现工具无法直接进行上传文件操作

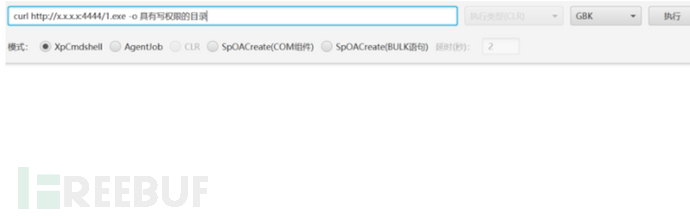

然后利用python在公网服务器开启了一个http服务

之后使用服务器自带的curl命令,使用此命令去进行下载我在公网上面放的木马文件

然后成功上传木马文件,之后在msf开启监听,并用此工具执行木马文件

然后拿到shell

小结:

无问AI收集资产功能还是挺好用的,推荐大家使用

无问AI: http://chat.wwlib.cn/

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

![[Meachines] [Insane] Response SSRF +LDAP劫持+CPRF+Nmap-ssl-cert目录穿越+SMTP劫持+D-Link+MSF-ELF流量解密+SSH私钥破译](https://image.3001.net/images/20250323/1742738464_67e014209260fc909f846.png)

![[Meachines] [Medium] RedCross XSS+Firewall-RCE+BOF-ROP-PLT权限提升](https://image.3001.net/images/20250323/1742661637_67dee805d8c31ac790baa.png)

![[Meachines] [Hard] Spooktrol uvicorn-LFI+C2-RE+D-Link-V2文件同步+ C2任务表注入权限提升](https://image.3001.net/images/20250322/1742639673_67de923947a316466cc09.png)