水獭

水獭- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

本文由

水獭 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

水獭 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

写在前面

继续杂谈瞎白活,端点事件响应应该是有用的EIR是编的,本来要写的微隔离放在后面。

因为什么?

从当前的安全事件和攻防技术发展来看端点安全相关威胁不但数量、形式种类越来越多,而且其破坏性也越来越大,新方法、新类型的安全问题层出不穷。这个端点安全杂谈这系列内容也从各个方面描述了端点如何防范、检测、响应这些问题,不过端点安全防护技术手段和措施虽然可以减少、控制安全事件的发生,但是它们无法阻止威胁和风险,也无法屏蔽安全事件的发生,因此需要有措施来快速检测安全事件、把损失和破坏降低到最低限度、弥补那些被利用的缺陷、并恢复端点正常使用或提供服务。端点事件响应已经成为端点安全解决方案中的一个组成部分,当事故发生时能够从容不迫的冷静采取有效行动非常重要,我们看到许多当前国内企业遭受攻击或者发现安全问题时都手足无措,哪些为了满足或者补充合规要求的安全产品所提供的信息基本都是识别、检测返回的结果。端点的故障可大可小系统出现的故障可能直接或间接的影响业务,在识别定位了问题、也分析了、也定位了,那下一步到底要做什么?怎么做?谁来做?决策人很容易被各种声音干扰,每个客户和厂商其实都是比较含糊的,在整个响应过程中不是处理不清就是时间太长要么就是太粗暴,根本达不到积累经验和学习的效果。

什么是端点事件响应Endpoint Incident response EIR?

我编的词,参考了NIST。端点事件响应所需要的是持续对威胁、风险进行监测,实现有效的数据收集、分析和告警,建立明确的流程来评估安全事件的影响程度、范围,响应处置安全事件的破坏损失、端点缺陷以恢复端点状态。

安全事件:可以被认为是对端点安全政策、公认或标准安全实践的冲突或即将出现的冲突威胁。

端点事件响应的需求:端点事件响应能够在端点遭到破坏时,使管理员更加迅速、有效的响应。

参与端点安全事件响应处置的各组织也需建立良好的关系和沟通渠道。

通过端点的有效防护来减少安全事件的发生频率

保障足够的端点信息被用来进行安全事件检测和分析

明确安全事件严重等级、优先级排序,与其他安全事件有关信息节点同步

通过从事件响应处置过程中汲取经验、记录等来获得获益

端点事件响应需要明确的问题:

1、谁攻击了?

2、什么时候发生的?

3、如何开展攻击的?

4、安全事件的影响范围多大?

5、是因为安全实践不好而发生的?

6、采取了何种措施来确定发生了什么事?

7、事件有什么影响?

8、损失有多大?

那要做什么?

为了在事件发生时能够从容面对,需要有一个强大的流程不管是自动的还是手动的,不管是你提供还是等客户提供这都可以减少灾难发生时造成的损失。

1、这是一个可重复的过程,同样的事件使用同样的响应方式和流程,可以有序安排人员时间,可重复方式方便知识积累和传递。

2、端点事件响应不仅涉及端点,可能包括许多其他设备和信息,还可能包括数家厂商和客户人员,在处置期间很难每个人都在有效参与,我们需要帮助客户和自己实现响应目标

3、在响应端点事件的过程中会暴露系统和组织的各种漏洞,这可能包括技术问题、安全工具问题、系统漏洞、应用漏洞和制度流程、组织人员等问题,这些漏洞都可以在事件发生前和处置过程中解决。

4、每次事件响应的过程和结果都会被记录,关键知识和实践会被积累和传递,逐渐增加厂商和客户的经验

5、随着响应事件的增多每个重复的过程都被组织中相关人员所熟识,每次响应都会更快、更协调和更有效。

6、明确、清晰的记录、报告、取证等文档,让你可追溯、可定性、不背锅。

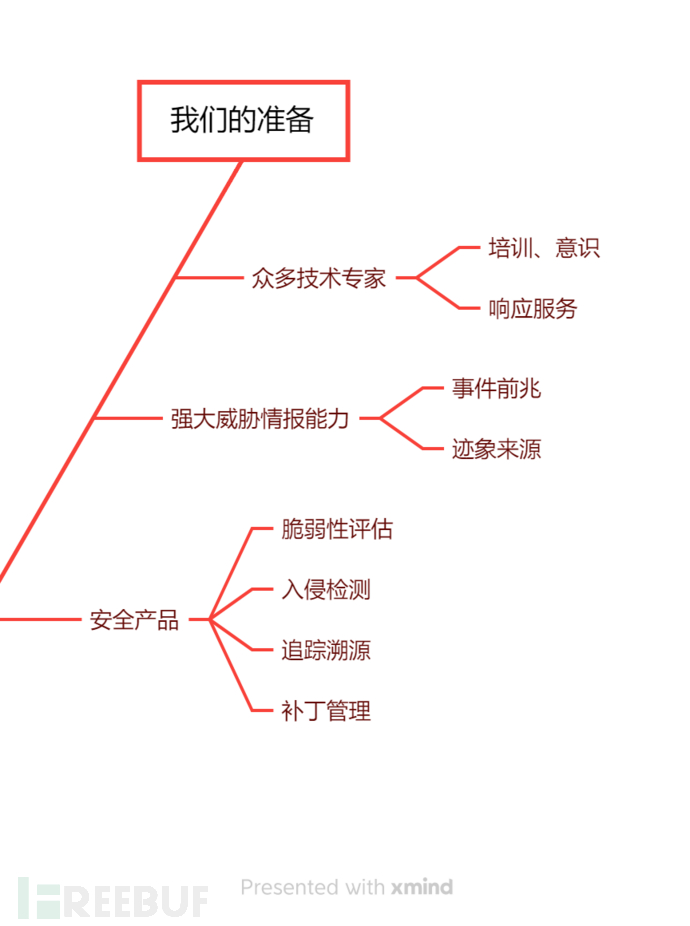

我们的准备

我觉得了解自己总是比了解敌人来的重要,做好准备等待安全事件就好,毕竟总是要来的。端点事件响应所需准备可能要有:

1、安全产品——端点部署的无论是EPP\EDR\CWPP还是别的什么都应该具有相当能力的安全检查,比如脆弱性评估(对端点系统进行检查识别脆弱点,确定它们如何被利用、风险位置并提供减缓和补救措施)、入侵检测(更准确的安全事件分析能力)、技术跟踪(关注威胁趋势、联动威胁情报以便在事件发生前后能够进行追踪溯源)、补丁管理(打补丁能有效限制、消除一大部分安全事件,也是恢复的有效手段)等等。响应还可能涉及第三方或者临时用于响应处置的其他工具也需提前准备(算hash的、检查的、取证的)。

2、威胁情报——这部分内容绝对是要在事件发生前就要准备好的。你可以通过情报来判断哪些信息会是事件发生的前兆。这大多不是多么高深的内容,但你需要把它们串联起来以便做出更准确的判断,获得准确判断就需要更多的消息来源,比如来自组织外部的各种消息组织自己的情报网或者从第三方购买,还有就是内部的部署的端点安全产品、网络安全设备、各种日志等。

3、众多技术专家——帮助组织进行人员的教育提高他们的安全意识,组织内部人员对检测、报告和响应的内容越了解,失败的响应就会越少。明确需要参与响应的所有人员比如甲方负责人、乙方负责人,那些指挥的还有干活的都需要明确职责和权力,明确报告机制安全事件如何报告,内容、方式、路径最好都在事件发生前准备妥当。

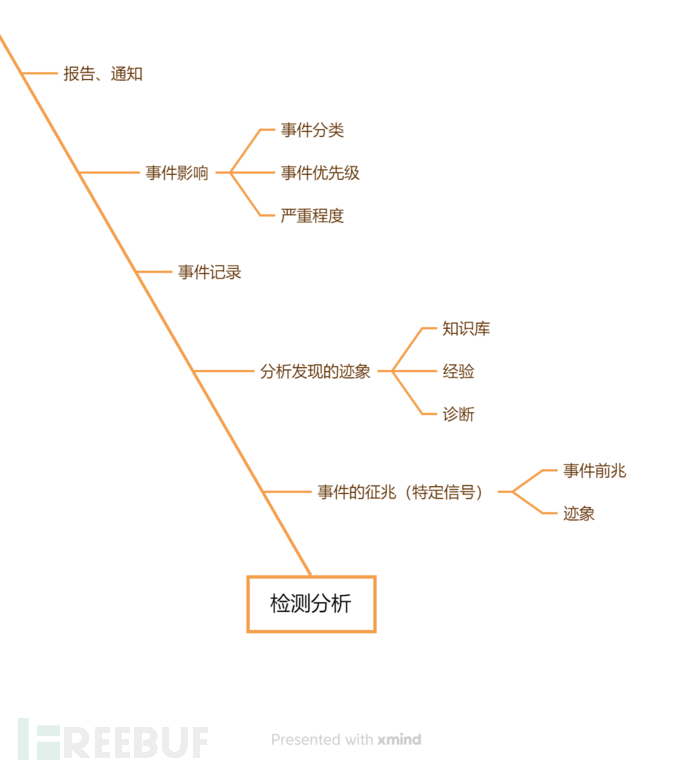

检测分析

事件的征兆

在事故发生前,通常有一个标志。根据美国国家标准与技术研究所NIST定义,构成标志的场景包括:前兆(未来可能发生事件的标志)、指标(事件可能已经发生或可能正在发生的标志)。如何获取这些标志有一些常见的来源:

1、安全产品的报警信息

2、各种日志

3、威胁情报或者知识库里的关于IoA、IoB、IoC的指标内容

4、公共安全信息

分析、验证

所有的征兆可能不涉及某个事件,这需要一定的精力去判断,必须评估每一个征兆还需要进行关联不能错过一个可能。

1、端点系统关键信息的变更,前后对比

2、记录的端点正常行为,前后对比

3、关联分析网络、端点、服务、应用

4、使用知识库、积累的经验

事件记录

1、事件当前状态

2、事件总结(来份文档)

3、所涉人员在此次事件中采取的行动(都干了什么?)

4、各通知信息(在过程中的各个通知)

5、证据清单(list出来等待处理)

6、处理人员建议(听听意见很重要)

7、下一步(如打补丁)

事件影响

1、事件分类——按能够识别和能够进行处理的内容来分类,比如DDOS、恶意代码等等

2、优先级——事件的负面影响除了已经发生的以外,潜在技术影响没有立即限制时未来可能造成的技术影响,还有受影响资源的关键程度

事件通知

1、通知谁——甲方主管、乙方主管、响应小组成员、客户、用户等等那些对端点有权力和权限的人

2、内容——发生了什么、采取行动没、哪里发生、控制了没、影响范围、影响水平、时间、第一人是谁、如何发现的、为什么、零号端点确认没?大概就这些

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

端点安全杂谈

端点安全杂谈