介绍--Chae$4

随着网络威胁的世界以惊人的速度发展,保持领先于这些数字危险对企业来说变得越来越关键。2023年1月,Morphisec发现了一个令人震惊的趋势,许多客户,主要是物流和金融部门的客户,受到了Chaes恶意软件的新的高级变体的攻击。据观察,从2023年4月到6月,威胁的复杂程度在多次迭代中增加。

由于Morphisec的尖端AMTD(自动移动目标防御)技术,这些攻击中的许多都在造成重大破坏之前被阻拦。

这不是普通的Chaes变种。它经历了重大的改革:从完全用Python语言重写,这导致传统防御系统的检测率较低,到全面重新设计和增强的通信协议。此外,它现在还拥有一套新模块,进一步增强了它的恶意能力。

该恶意软件的目标不是随机的。它特别关注知名平台和银行的客户,如Mercado Libre、Mercado Pago、WhatsApp Web、Itau Bank、Caixa Bank,甚至MetaMask.。此外,许多内容管理(CMS)服务也未能幸免,包括WordPress、Joomla、Drupal和Magento。值得注意的是,Chaes恶意软件在网络安全领域并不是全新的。它的首次亮相可以追溯到2020年11月,当时Cybereason的研究人员强调了它的业务主要针对拉丁美洲的电子商务客户。

新的Chaes变体已被Morphisec命名为“Chae$4”(Chae$4),因为它是第四个主要变体,而且核心模块中的调试打印显示“Chae$4”。

Chaes历史记录和概述

2020年11月,Cybereason发布了对Chaes恶意软件的初步研究。该报告强调,该恶意软件至少自2020年年中以来一直活跃,主要针对拉丁美洲的电子商务客户,特别是巴西。

该恶意软件主要针对MercadoLibre用户,其特点是多阶段感染过程,能够窃取与MercadoLibre相关的敏感和财务数据,以及利用多种编程语言和LOLbins。

到2022年1月,Avast发表了一项随后的研究,表明Chaes的活动在2021年第四季度激增。Avast深入研究了该恶意软件的不同组件,揭示了其最新更新:完善的感染链、增强的与C2的通信、新集成的模块(他们称之为“扩展”),以及关于每个感染阶段和模块的细粒度细节。

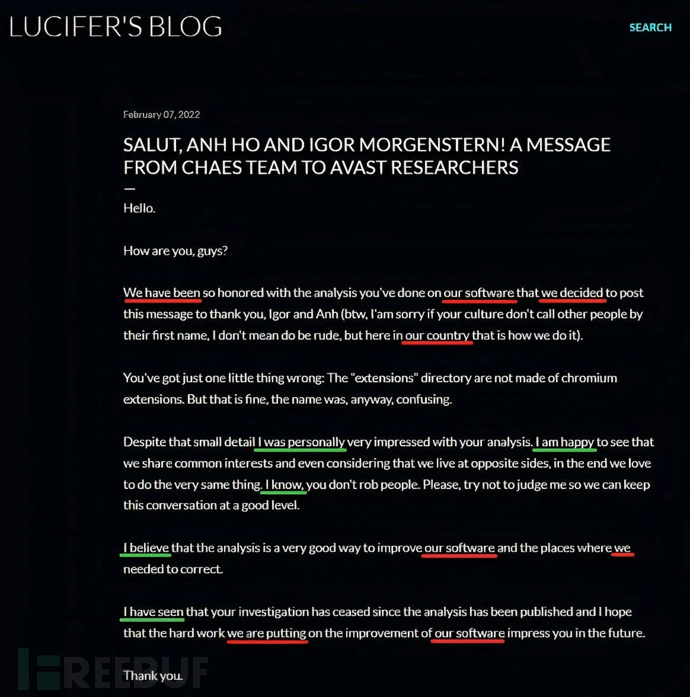

几周后,也就是2022年2月,这位威胁人员发布了对阿瓦斯特研究的回应,如下图所示:

事实证明,确定威胁参与者的性质--无论是个人还是团体--是难以捉摸的。红色的高亮部分暗示了小组的可能性,而绿色的高亮部分反映了个人的注释。鉴于这位人员身份的模棱两可,因此为这位威胁性人员选择了名为《路西法》的片名。这一决定受到博客名称和标识符“Lucifer6”的影响,该标识符用于加密与C2服务器的通信。

总结了一系列的发展,2022年12月标志着另一个关键时刻,暴风雨的研究小组SideChannel公布了进一步的见解,介绍了该恶意软件采用WMI来收集系统数据。

正在升级到版本4

这些先前提到的研究出版物涵盖了CHAES恶意软件的版本1-3。Chaes的这一最新版本推出了重大的转换和增强,并被Morphisec称为版本4。

重大变化包括:

-改进的代码体系结构和改进的模块化。

-增加了加密层和增强的隐形功能。

-主要转移到经历解密和动态内存中执行的Python。

-用一种定制的方法来监控和拦截Chromium浏览器的活动,以取代Puppeteer。

-针对凭据窃取的扩展服务目录。

-采用WebSockets进行模块与C2服务器之间的主要通信。

-动态解析C2服务器地址的DGA实现。

鉴于本评论内容的深度和广度,分析的结构旨在迎合广泛的读者,从SOC和CISO到检测工程师、研究人员和安全爱好者。

分析首先概述了感染链,这保持了相对一致,然后对恶意软件的每个模块进行了简洁的总结。后续各节将更深入地探讨每个阶段/模块的具体内容。

由于恶意软件在各个阶段/模块中使用重复机制,因此我们指定了一个标题为“附加组件”的部分。在这里,读者可以找到整个帖子中引用的每种机制的复杂细节。

这种结构化的方法确保读者可以快速收集恶意软件的概述,或者沉浸在其复杂的组件中。

注:由于以前的分析和研究笔记(前面提到)在交付方法上没有重大更新,本次审查将集中在最近的发展。对于那些不熟悉感染方法的人,请参考参考研究。

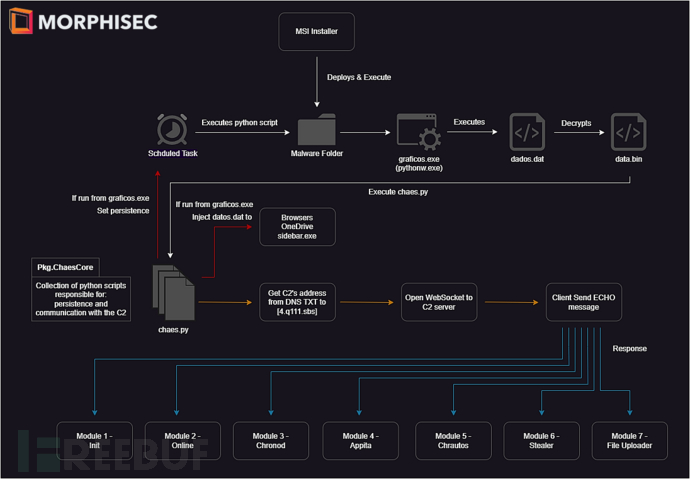

感染是通过执行恶意的、几乎未被检测到的MSI安装程序开始的,该安装程序通常伪装成Java JDE安装程序或防病毒软件安装程序。执行恶意安装程序将导致恶意软件在

%APPDATA%/<PROTUUESE_NAME>文件夹下的专用硬编码文件夹中部署和下载所需文件。

该文件夹包含Python库、具有不同名称的Python可执行文件、加密文件和稍后将使用的Python脚本。接下来,恶意软件解包核心模块,我们将其称为ChaesCore,该模块负责使用计划任务设置持久性并迁移到目标进程。在初始化阶段之后,ChaesCore开始其恶意活动并与C2地址通信,以便下载外部模块并将其加载到受感染的系统中。

在整个调查过程中,确定了七个不同的模块,它们可以在不更改核心功能的情况下独立更新:

1.init模块-攻击者发送的第一个模块用作身份识别/新受害者注册。它收集有关受感染系统的大量数据。

2.在线模块-将在线消息发送回攻击者。就像一个信标模块,监控哪些受害者仍在活动。

3.Chronod模块-一个凭证窃取和剪贴器。此模块负责拦截浏览器活动以窃取用户的信息,如登录过程中发送的凭据、与银行网站通信时的银行信息,并具有尝试窃取BTC、ETH和PIX传输的剪辑功能。

4.Appita模块-在结构和用途上与Chronod模块非常相似,但看起来它专门针对Itau银行的应用程序(itauplicativo.exe)。

5.Chrautos模块--在Chronod和Appita模块的基础上改进的模块。它提供了更好的代码体系结构,能够轻松扩展模块完成的目标和任务。目前的版本侧重于银行和WhatsApp数据,但仍在开发中。

6.窃取模块-负责从基于Chromium的浏览器窃取数据。被盗数据包括登录数据、信用卡、Cookie和自动填充。

7.文件上传模块-能够从受感染的系统搜索文件并将文件上传到C2服务器。在当前版本中,该模块只上传与MetaMASK的Chrome扩展相关的数据。

大多数模块在以前的版本中已经以某种形式存在,但这个版本为那些具有改进的功能、不同的代码库和实现其目标的独特技术的模块提供了重新实现。

另一件需要注意的事情是威胁参与者对加密货币的浓厚兴趣,这由使用剪贴器窃取BTC和ETH以及窃取MetaMask凭据和文件的文件上传模块来表示。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)