AI小蜜蜂

AI小蜜蜂- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

VPN基础设施已成为网络犯罪分子和国家支持行为者的主要目标,这些系统中的漏洞成为了广泛组织攻击的入口。即使在公开多年后,关键的VPN漏洞仍然使威胁行为者能够以前所未有的规模窃取凭证并获得对企业网络的管理控制权。

VPN漏洞的持久威胁

尽管一些VPN漏洞已被公开多年,但它们仍然是高效攻击向量。两个特别值得关注的漏洞持续威胁全球组织:CVE-2018-13379,即Fortinet的FortiGate SSL VPN设备中的路径遍历漏洞;以及CVE-2022-40684,即影响Fortinet FortiOS、FortiProxy和FortiManager的身份验证绕过漏洞。

这两个漏洞的**Exploit Prediction Scoring System(EPSS)**评分高达97%,位列未来30天内最可能被利用的漏洞前3%。ReliaQuest的研究人员发现,自2018年以来,与Fortinet VPN相关的网络犯罪论坛讨论量激增了4,223%,这表明威胁行为者对这些漏洞的利用兴趣显著增加。

此外,研究人员还发现,64%的VPN漏洞与勒索软件攻击直接相关,展示了攻击者如何迅速将窃取的凭证变现。这些漏洞的持久流行源于其有效性和组织修补速度的缓慢。

自动化工具的兴起

由于自动化工具的兴起,这些漏洞变得尤为危险。威胁行为者分享了复杂的、基于Python的工具,旨在大规模利用这些漏洞。例如,下图展示了网络犯罪论坛上分享的针对CVE-2018-13379的自动化PoC(概念验证)工具。

VPN漏洞的工业化利用

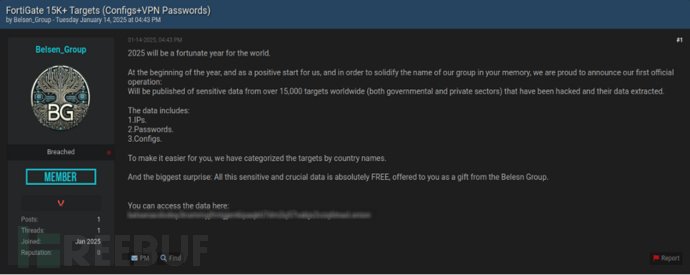

VPN漏洞的工业化利用在2025年1月得到了充分体现,当时威胁行为者Belsen_Group利用CVE-2022-40684漏洞,成功攻击了全球超过15,000台FortiGate设备。这一攻击暴露了来自政府和私营部门的敏感数据,包括IP地址、VPN凭证和配置文件。

该漏洞利用代码能够每天扫描多达500万个IP地址,自动创建管理员账户、提取敏感数据并部署恶意策略,同时生成详细的输出文件,记录成功的攻击和易受攻击的服务器。

防御措施建议

面对这些日益复杂的攻击,组织必须优先修补这些漏洞,并采取以下措施保护其VPN基础设施:

- 网络分段:将网络划分为多个独立区域,限制攻击者的活动范围。

- 多因素身份验证:增加额外的身份验证层,减少凭证被窃取的风险。

- 持续监控:实时监控网络活动,及时发现和响应潜在威胁。

通过采取这些防御措施,组织可以有效降低VPN漏洞带来的风险,保护其网络免受攻击。

参考来源:

VPN Vulnerabilities Emerges As The Key Tool for Threat Actors to Attack Organizations

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)