AI小蜜蜂

AI小蜜蜂- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

如今,大多数企业都投资了某种电子邮件安全解决方案。然而,即使是最先进的工具,在现代网络钓鱼攻击面前也存在显著的局限性。

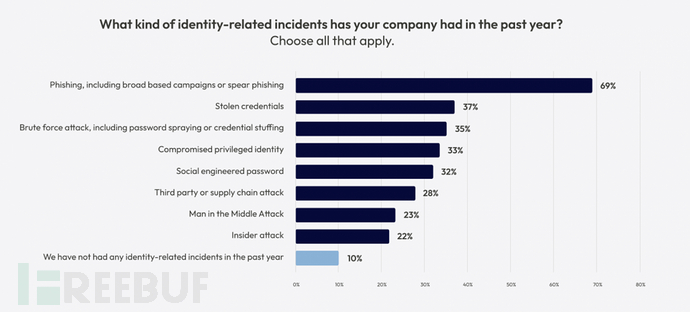

数据表明,尽管在安全产品和培训上投入巨大,网络钓鱼仍然是一个严重的问题(甚至比以前更严重!)。根据 Verizon 的观察,2024 年,涉及人为因素的基于身份的攻击手段(如网络钓鱼和凭据窃取)占初始访问的 80%,而根据 IDSA 的数据,69% 的企业在 2024 年经历了网络钓鱼事件。

IDSA 2024 年数字身份报告来源:IDSA

IDSA 2024 年数字身份报告来源:IDSA

那么,为什么网络钓鱼攻击对攻击者仍然如此有效?

现代网络钓鱼攻击绕过了现有防御手段

首先,我们来看看现状:企业在阻止凭据钓鱼时通常依赖哪些控制措施和功能?

如果你使用的是电子邮件安全解决方案,你在检测恶意钓鱼页面时依赖以下核心功能:

- 已知恶意域名/IP 黑名单:通过威胁情报(TI)阻止用户访问已知恶意或未经批准的域名/URL,并阻止来自已知恶意 IP 的流量。

- 恶意网页检测:通过将网页加载到沙箱中来检测恶意元素。

这些功能也适用于其他解决方案,如基于网络的内容过滤(例如 Google Safe Browsing)、云访问安全代理(CASB)、安全访问服务边缘(SASE)、安全 Web 网关(SWG)等。

然而,攻击者现在正在使用特定的战术、技术、程序(TTPs)和工具来绕过这些解决方案。

让我们来看看这些控制措施在哪些方面失效。

攻击者使用新工具和技术进行创新

如今,绝大多数网络钓鱼攻击都是通过“中间人攻击”(AitM)钓鱼工具包执行的,这些工具包也被称为“MFA 绕过”工具包。

这些工具包使用专用工具充当目标用户与应用程序合法登录门户之间的代理。这使得目标用户可以使用他们使用的合法服务成功登录,甚至继续与之交互。

由于这是真实应用的代理,页面将与用户的期望完全一致,因为他们正在登录合法站点——只是通过攻击者的设备绕了道。

然而,因为攻击者位于连接的中间,他们能够观察所有交互,拦截诸如凭据、MFA 代码和会话令牌等认证材料,从而控制认证会话并接管用户账户。

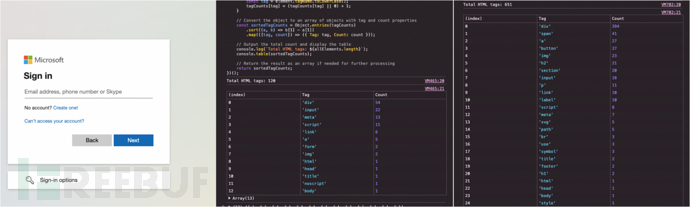

Evilginx 被用于接管 M365 账户来源:Push Security

Evilginx 被用于接管 M365 账户来源:Push Security

MFA 曾经被广泛认为是网络钓鱼的“银弹”(我们都记得微软的统计数据“MFA 阻止了超过 99% 的基于身份的攻击”),但已不再如此。

这些工具包不仅能够有效绕过 MFA 等其他反钓鱼控制措施,攻击者还专门设计它们来规避常见的检测工具和技术。

使用 Push Security 保护和防御身份攻击面

预约演示,了解 Push 基于浏览器的身份安全平台如何防止 MFA 绕过钓鱼、凭据填充、密码喷射和会话劫持等账户接管攻击。

在员工浏览器中查找、修复和防御工作身份。

已知恶意黑名单无法跟上节奏

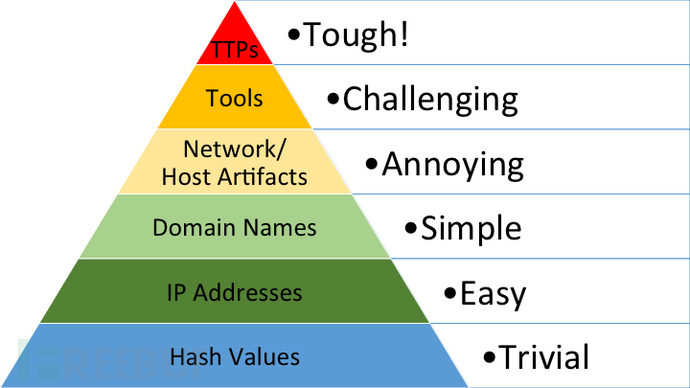

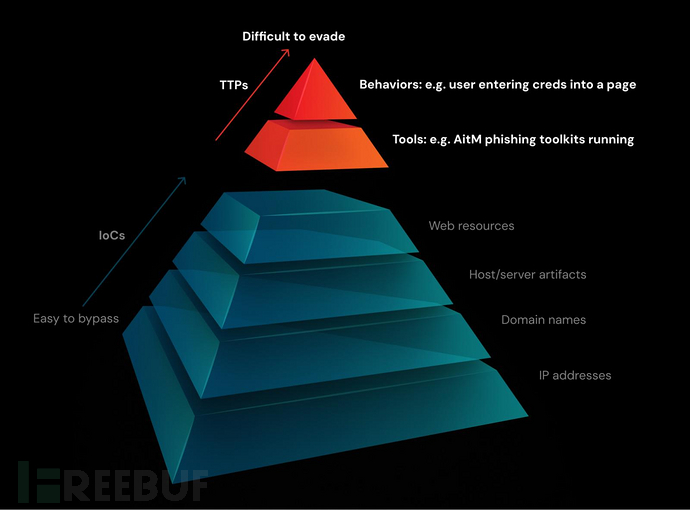

已知恶意黑名单的根本局限性在于它们专注于攻击者易于更改的指标,进而导致基于这些指标的检测容易被绕过。

攻击者非常擅长伪装和轮换这些元素。在现代网络钓鱼攻击中,每个目标都可以收到独特的电子邮件和链接。甚至仅使用 URL 缩短器就可以绕过这种检测。这相当于恶意软件的哈希值——很容易更改,因此不是检测的最佳依赖点。这类检测位于“痛苦金字塔”的底部。

你可以查看用户连接的 IP 地址,但攻击者现在很容易在他们的云托管服务器上添加新的 IP。如果一个域名被标记为已知恶意,攻击者只需注册一个新域名,或者入侵一个已经受信任的域名上的 WordPress 服务器。

由于攻击者预先计划他们的域名最终会被拉入黑名单,这些情况正大规模发生。攻击者非常愿意为每个新域名支付 10-20 美元,因为这与潜在的犯罪收益相比微不足道。

例如,最近包括 Tycoon、Nakedpages、Evilginx 在内的“中间人攻击”钓鱼工具包被发现轮换它们解析的 URL(来自不断刷新的 URL 池),伪装 HTTP Referer 头以隐藏可疑的重定向,并在非目标受害者尝试访问页面时重定向到良性(合法)域名。

在许多情况下,攻击者还利用合法的 SaaS 服务进行他们的活动(有时甚至使用电子邮件保护服务!),这进一步增加了区分真实链接和有害链接的难度。

但这里还有一个更大的问题——对于防御者来说,要知道某个 URL、IP 或域名是恶意的,必须先有人报告。然而,事情何时会被报告呢?通常是在被用于攻击之后——因此,不幸的是,总会有人受到伤害。

恶意网页检测正在失效

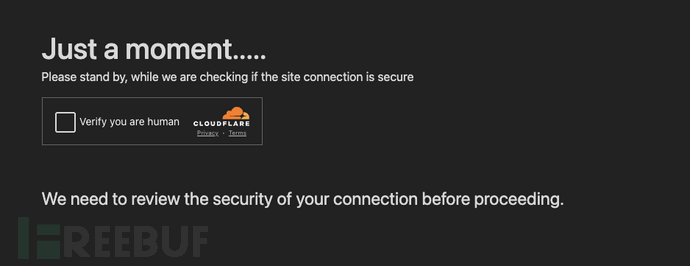

攻击者使用各种技巧来防止安全工具和机器人访问他们的钓鱼页面进行分析。

使用合法服务来托管他们的域名越来越普遍,例如使用 Cloudflare Workers 作为初始网关,并使用 Cloudflare Turnstile 来阻止安全机器人访问页面。

即使你能绕过 Turnstile,你还需要提供正确的 URL 参数和标头,并执行 JavaScript,才能加载恶意页面。这意味着,即使防御者知道域名,仅通过向该域名发出简单的 HTTP(S) 请求也无法发现恶意行为。

如果这些还不够,他们还对视觉和 DOM 元素进行了混淆,以防止基于签名的检测——因此,即使你能访问页面,你的检测也很有可能不会触发。

通过更改 DOM 结构,攻击者加载功能相同但在底层完全不同的页面。

比较合法页面的 DOM 结构与攻击者克隆的页面来源:Push Security

比较合法页面的 DOM 结构与攻击者克隆的页面来源:Push Security

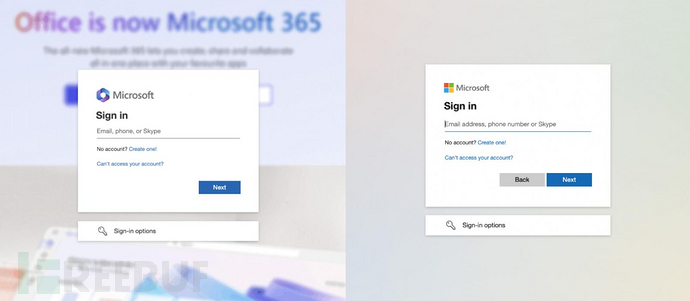

他们还随机化页面标题、动态解码文本、更改图像元素的大小和名称、使用不同的图标、模糊背景、替换标志等……这一切都是为了击败常见的检测手段。

左图是一个伪造的登录页面——看起来相当可信,对吧?来源:Push Security

左图是一个伪造的登录页面——看起来相当可信,对吧?来源:Push Security

面对这些手段,防御者难以跟上节奏也就不足为奇了。

构建更好的网络钓鱼防护措施

历史上有,行业将电子邮件安全解决方案和反钓鱼视为同一事物。但很明显,基于电子邮件的钓鱼防护在面对现代凭据钓鱼攻击(目前最常见和最有影响力的钓鱼变体)时已经力不从心。

这并不是说基于电子邮件的解决方案毫无价值——远非如此。但仅依赖电子邮件扫描器来检测钓鱼页面作为单一的防御线已经不够了。

以浏览器为基础的网络钓鱼防护是否可行?

虽然我们习惯于将网络钓鱼视为通过电子邮件发生的事情,但实际上,大多数操作都发生在浏览器中,无论初始的传播渠道是什么。

尽管将钓鱼链接的传播视为攻击本身很诱人,但如果受害者没有在恶意页面上输入他们的真实凭据,钓鱼就无法成功。

Push Security 提供了一个基于浏览器的身份安全解决方案,能在钓鱼攻击发生的地方——员工浏览器中阻止攻击。

在浏览器中检测和拦截钓鱼攻击有许多优势。你可以看到用户所看到的活动网页,这意味着你可以更好地发现页面上运行的恶意元素。这也意味着你可以在检测到恶意元素时实施实时控制。

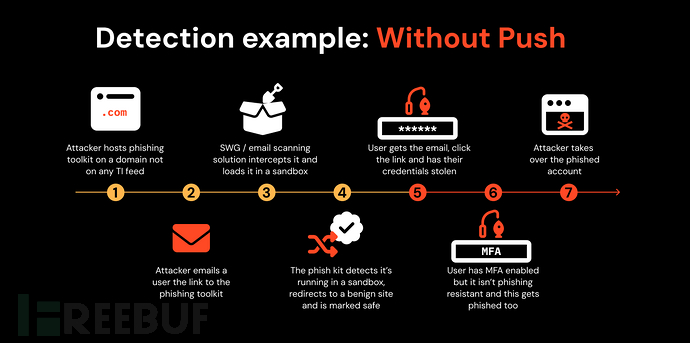

在有无 Push 的情况下,网络钓鱼攻击的检测效果有着明显差异。

在此例中,攻击者入侵了一个 WordPress 博客以获取一个信誉良好的域名,然后在网页上运行网络钓鱼工具包。他们向你的一个员工发送了包含该链接的电子邮件。你的 SWG 或电子邮件扫描解决方案在沙箱中检查了它,但钓鱼工具包检测到了这一点并重定向到一个良性站点,从而通过了检查。

你的用户收到带有链接的电子邮件,现在可以自由地与钓鱼页面互动。他们在页面上输入了他们的凭据和 MFA 代码,然后攻击者窃取了认证会话并接管了用户账户。

但在有 Push 的情况下,Push 浏览器扩展会检查用户浏览器中运行的网页。Push 观察到该网页是一个登录页面,用户正在其中输入密码,检测到:

- 用户输入的密码与密码所关联的域名不匹配。仅基于这一检测,用户会自动被重定向到一个阻止页面。

- 渲染的 Web 应用程序使用的是克隆应用的登录页面。

- 网页上正在运行一个网络钓鱼工具包。

因此,用户被阻止与钓鱼站点互动,无法继续操作。

这些都是攻击者难以(或不可能)躲避的检测示例——如果受害者无法在你的钓鱼站点上输入他们的凭据,你就无法成功钓鱼!

如果我们再次查看“痛苦金字塔”,我们可以看到,这些检测对于攻击者来说更难绕过,能够比静态的、基于威胁情报的黑名单更早地检测和拦截账户接管——在任何人受到伤害之前阻止攻击。

将“痛苦金字塔”应用于基于身份的攻击来源:Push Security

将“痛苦金字塔”应用于基于身份的攻击来源:Push Security

参考来源:

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)