David_Jou

David_Jou- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

本文由

David_Jou 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

David_Jou 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

前言

这次是带着摸鱼的情况下简单的写一篇文章,由于我喜欢探究黑灰产业,所以偶尔机遇下找到了一个加密H币的交易所S猪盘,我记得印象是上年的时候就打过这一个同样的站,然后我是通过指纹查找其它的一些站,那个站已经关了,而且还在当前IP主机上部署了Viper,厚礼谢,这是演什么剧本。

![]()

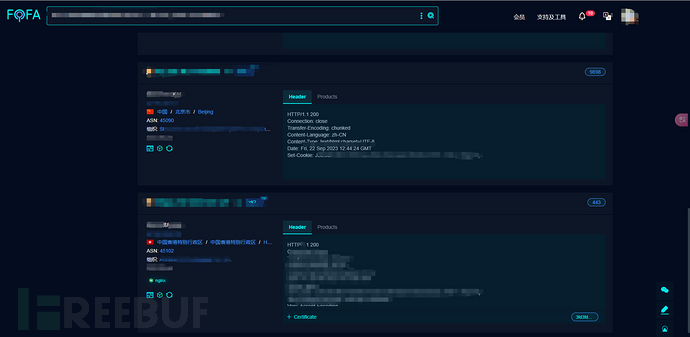

通过指纹搜索到了相关系统,这种交易所通常只做不干净的事情,而且源码购买成本还很低还有一种就是租的盘。

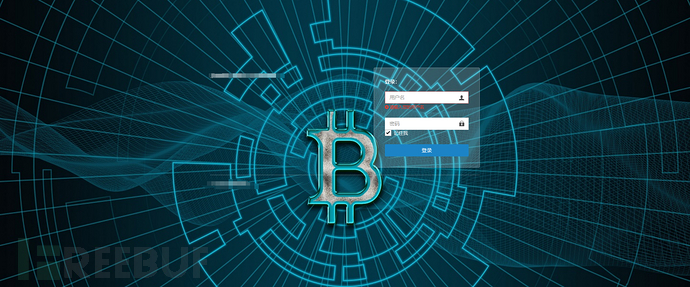

访问后台,啊!!!该死的熟悉感,熟悉的背景,熟悉的框架

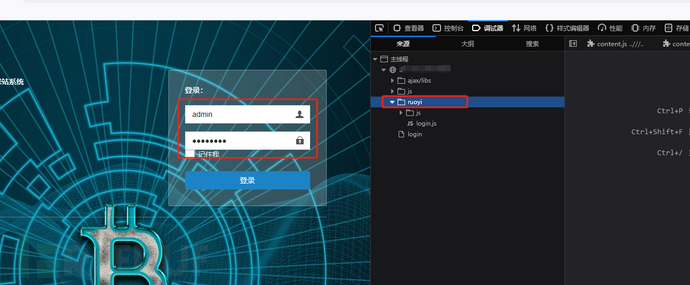

经常日站的朋友们都知道,像这种盘经常日的一眼看去不是若依框架就是其他框架,不是男的开发就是女的开发的,如果你不会判断那么你只需要按F12打开调试器看见ruoyi就说明了,恭喜你,你猜对了,就是若依框架!而且这种貌似是测试站,但是很多部署上去,在源代码中登陆表单的user和password是写死的,访问后账号密码就粘那了!

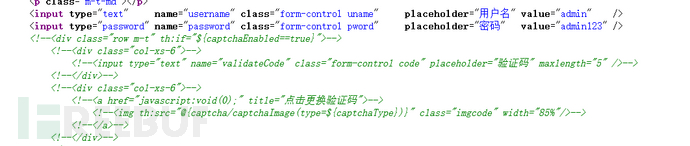

登陆页面中的表单段代码,admin永远是个显眼包般的存在,这下好了,直接登陆!

<input type="text" name="username" class="form-control uname" placeholder="用户名" value="admin" />

<input type="password" name="password" class="form-control pword" placeholder="密码" value="admin123" />

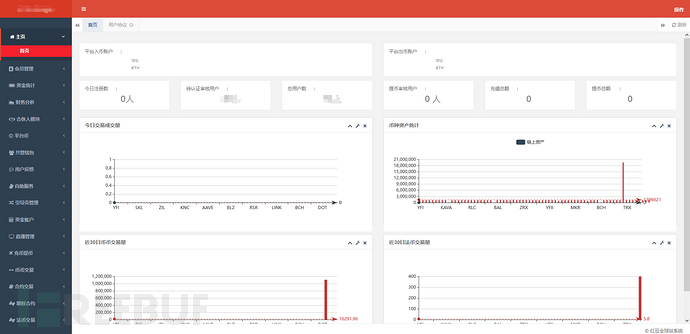

登陆进去后这个是后台的大概的一个风格,说实话我是头二回看到此类的后台系统(因为我之前的日过所以是二回),之前我打了其它交易所的站还带K线插针功能哟,所谓一键抄家,然而系统功能都差不多,什么交易机器人、合约、等,巴菲特玩了都落泪!

若依框架只要不是最新版本,都是出了名多洞框架,而且均为是已经公开POC的,当然这个是要登陆的,我们欣赏到了上面的猪盘大概样貌,我们就需要动手了哟。

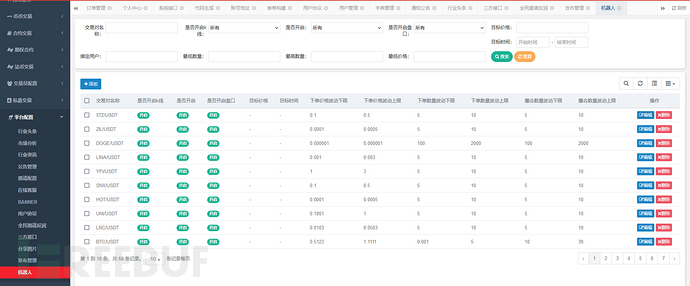

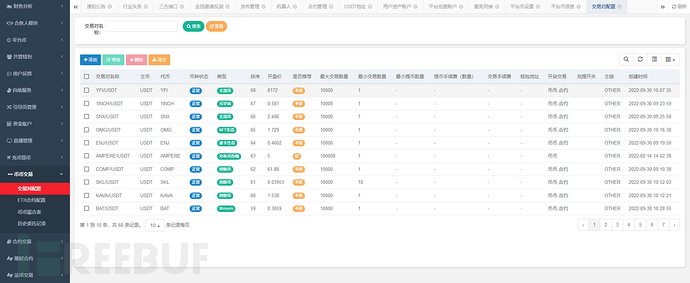

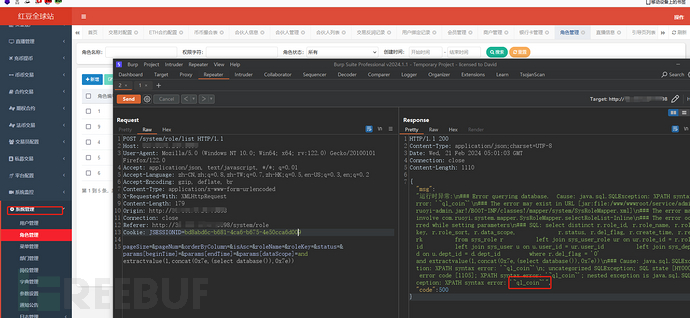

一、SQL注入漏洞 ,这个地方角色管理模块上都是有点毛病的,受影响的有参数值:params[dataScope]=、ancestors= 这里简单就演示一处了

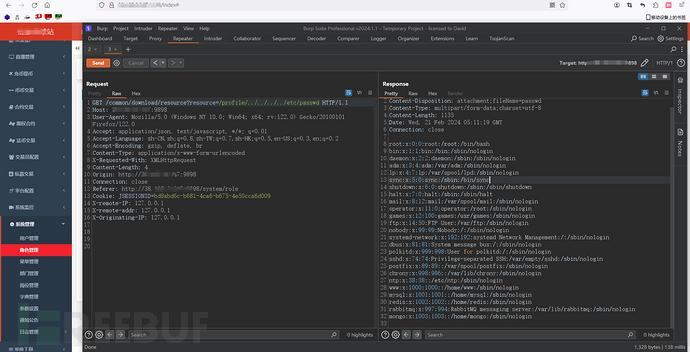

二、任意文件读取

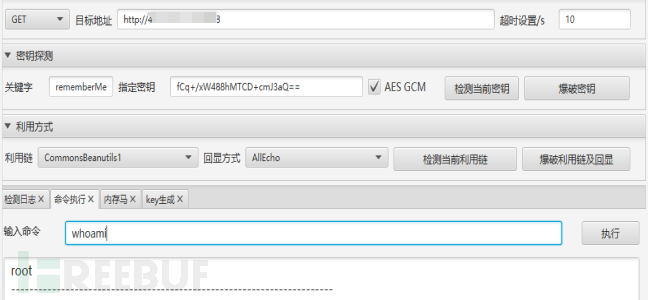

三、直接使用综合工具完成一条龙操作

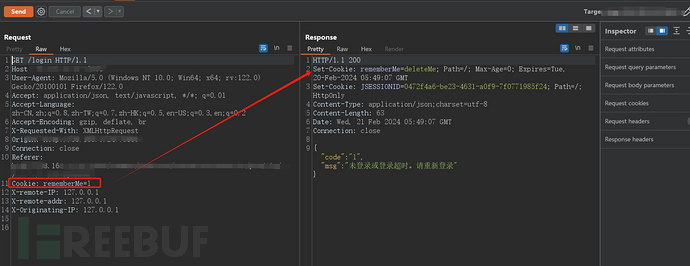

四、shiro是若依的其中一个组件用Cookie: rememberMe=1方式来识别是否使用了组件,在进下一步攻击和利用。

下面这张图是我之前测试同一站的笔记截图,都几乎是一样的。但是这次文章内容测的并没有检出组件所以用之前笔记的图代替一下。

总结:

之前没编写文章是总感觉这些交易所像是烂尾的源码,用的人也不多,加上又碰巧用的是若依框架,所以渗透从头到尾几乎没有什么技术含量,总体下来是比较顺畅。那么就先到这里,我看看能不能找到上年另外一个S猪盘的盘子,找到在写写,那个就是不是若依的,所以也比较有挑战性。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)