drc0527

drc0527- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

来介绍一下信息收集的方法

信息收集一般都是对公司、系统、资产、个人进行信息收集

信息收集的方式

可以分为两种:主动和被动

主动信息收集:会对目标造成直接联系的叫主动信息收集,比如 Ping、Nmap、直接访问网站、扫描、钓鱼这种 会留下痕迹,对方会知道。在安全中,会留下日志。

被动信息收集:间接造成联系的叫被动信息收集。如用企查查、暗网、公开信息(正常访问)、TG FOFA,通过第三方手段不会痕迹。在安全中是不会留下日志。

详细介绍一下主动和被动信息收集的手段及使用方法

主动信息收集

如 子域名挖掘工具

https://github.com/shmilylty/z

自行解压缩,后打开cmd运行命令

命令一:

python3 -m pip install -U pip setuptools wheel -i https://mirrors.aliyun.com/pypi/simple/

命令二:

pip3 install -r requirements.txt -i https://mirrors.aliyun.com/pypi/simple/

命令三:

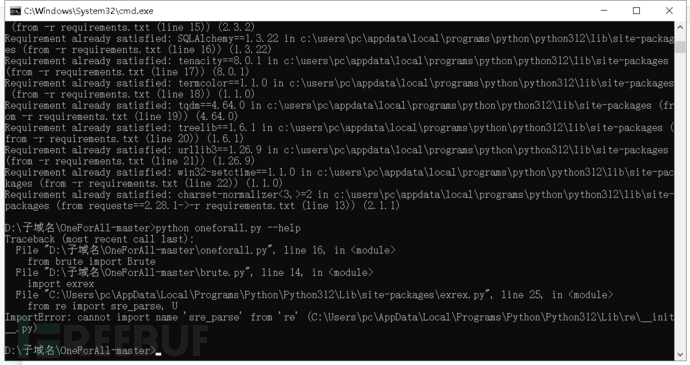

python3 oneforall.py --help

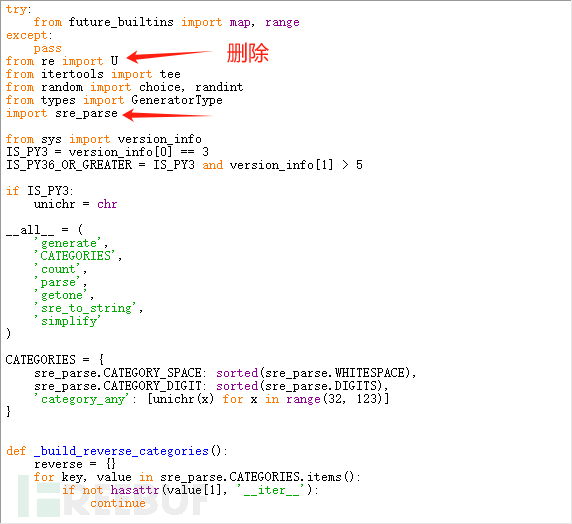

报错

解决方案:https://www.cnblogs.com/CVE-2003/p/17952874

我的文件位置是:

C:\Users\Administrator\AppData\Local\Programs\Python\Python311\Lib\site-packages\exrex.py

添加:import sre_parse 保存并退出

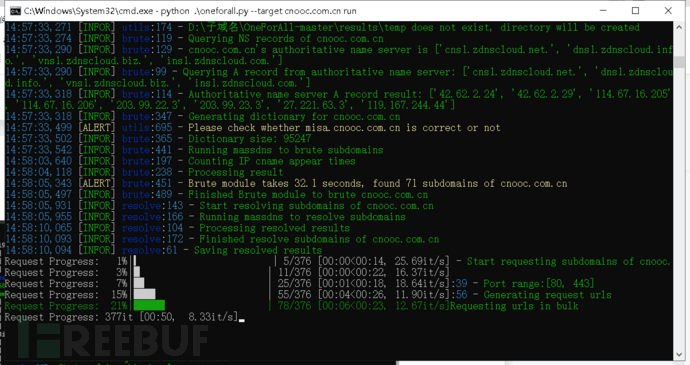

跑 url 子域名挖掘命令

python .\oneforall.py --target url run

样例图片 跑自己想跑的url即可

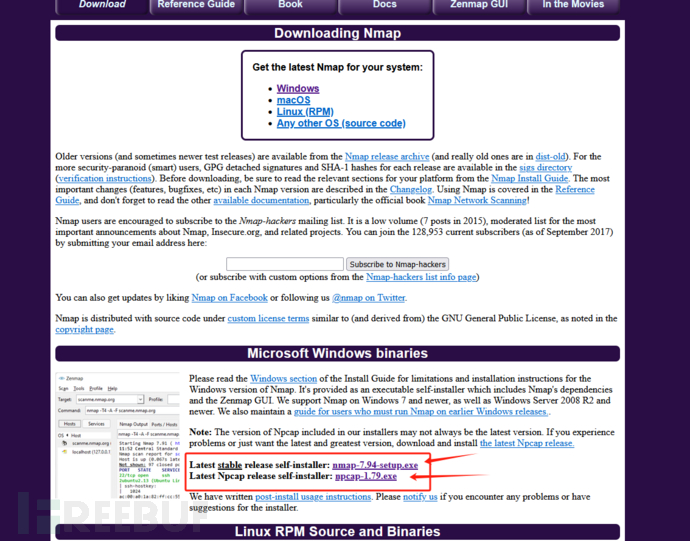

Nmap(端口扫描工具)

https://nmap.org/download.html#windows

扫ip开放的端口

nmap ip -p -1-1000 -A -v -O -sV

Nmap 参数学习手册:https://blog.csdn.net/qq_44433172/article/details/115119843?spm=1001.2014.3001.5502

目录扫描

dirsearch、dirmap

https://github.com/maurosoria/dirsearch

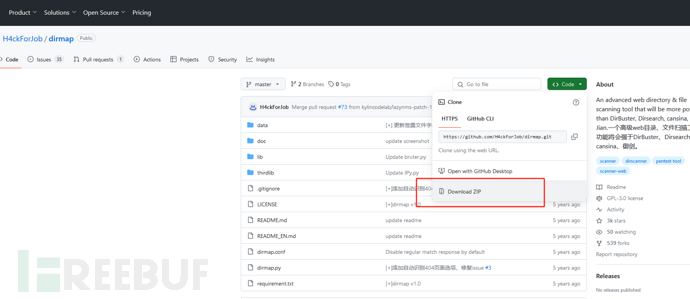

https://github.com/H4ckForJob/dirmap

dirmap

Cmd运行:

pip3 install -r requirement.txt

python dirmap.py -i url -lcf

dirsearch用法大致相同

另外一些 漏洞扫描 渗透测试 网络扫描 社工钓鱼都是属于主动信息收集,不一 一详细介绍了。

被动信息收集

谷歌语法

详细参考:https://blog.csdn.net/qq_36119192/article/details/84029809

如

高级搜索intext:寻找正文中含有关键字的网页,例如: intext:后台登录将只返回正文中包含后台登录 的网页

intitle:寻找标题中含有关键字的网页,例如: intitle:后台登录将只返回标题中包含 后台登录 的网页,intitle:后台登录 密码将返回标题中包含黑客而正文中包含中国的网页

allintitle:用法和intitle类似,只不过可以指定多个词,例如: alltitle:后台登录 管理员将返回标题中包含黑客 和中国的网页

inurl:将返回url中含有关键词的网页:例如:inurl:Login将返回url中含有 Login 的网页

查公司

企查查:https://www.qcc.com/

天眼查:https://www.tianyancha.com/

多地Ping --- IP查询、绕过CDN https://ping.chinaz.com/

网络搜索引擎-查网站、C段、子域名

火狐插件

Wappalyzer(网站分析、语言、框架、中间件、容器)

可以看网站使用的语言、框架、中间件、容器

Asp 常用Windows

中间件常用:IIS

PHP LINUX、Windows

JSP LINUX、Windows常用JAVA Apache

其他信息收集

抖音 社交软件 微信公众号等等。

备注

信息收集的方式还有很多文章描述不全,大家可自行学习。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)