David_Jou

David_Jou- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

本文由

David_Jou 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

David_Jou 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

一、前言

好久没写文章了,最近又有了些许兴趣。今天打算对APT-38组织,整体写一篇文章,希望大家能更直观地了解这个组织的背景、作案手法以及它与其他网络犯罪组织的区别。

众所周知,Lazarus组织一直对金融行业情有独钟,其过往成功的攻击案例和大规模资金盗窃让涉事公司束手无策,往往只能依靠发布赏金线索进行追查,但结果却屡屡无功而返。在这个庞大的互联网世界中,想要精准定位一个组织内的成员不仅需要投入巨大的人力和物力,更面临着层层伪装和反侦查手段的重重挑战。

在接下来的内容中,我将从多个角度出发,剖析Lazarus组织(APT38)的运作模式、技术细节和防御对策,力求为大家呈现一个全方位的分析视角。希望这篇文章能为对网络安全和APT攻击感兴趣的朋友们提供一些有价值的信息与启示。

二、组织背景与起源

Lazarus组织最早于2009年被发现,其活动被广泛认为由朝鲜侦察总局(Reconnaissance General Bureau, RGB)支持,具体可能隶属于其第三局或Lab 110(部分资料称其为重组后的Bureau 121)。这个组织别名比较多,包括Hidden Cobra、ZINC和APT38等等....

攻击方向涵盖:金融、战略、情报、军事、能源。

已知攻击的国家已经达到了至少18个国家,我整理了一个小表格,内容不多可以细品

| 攻击国家 | 频率 | 已知案例 | 动机 |

| 韩国 | 高频(长期目标) | 2009-2012年“特洛伊行动”(Operation Troy):DDoS攻击针对政府网站和银行。 持续针对韩国国防和金融部门进行间谍活动。 | 地缘政治对抗,情报收集。 |

| 老美 | 高频 | 2014年索尼影业攻击:破坏性攻击,泄露数据,报复电影《刺*金*恩》。 2022年Ronin Network攻击:窃取6.25亿美元加密货币。 | 财务收益,政治报复,航天,军事,金融科技,情报收集。 |

日本 | 中频 | 针对日本金融机构和企业的钓鱼攻击。 2023年疑似针对核工业的间谍活动。 | 情报收集,财务收益。 |

| 印度 | 中频 | 针对印度银行和政府机构的SWIFT攻击尝试。 | 财务收益。 |

孟加拉国 | 单次重大攻击 | 2016年孟加拉国银行抢劫:通过SWIFT系统窃取8100万美元。 | 财务收益。 |

| 菲律宾 | 中频 | 2016年孟加拉国银行抢劫后续洗钱:资金通过菲律宾赌场清洗。 | 洗钱支持。 |

| 越南 | 中频 | 针对越南银行的SWIFT攻击尝试。 | 财务收益。 |

| 俄罗斯 | 中频 | 2022年针对导弹制造商NPO Mashinostroyeniya的间谍攻击。 | 战略情报收集。 |

| 其它国家 | 低频 | 尝试攻击多国银行的SWIFT。 | 财务收益、情报收集 |

根据部分安全研究报告和媒体透露,Lazarus组织的成员多来自于朝鲜国内选拔出的顶尖技术人才。已有消息称,该组织的部分成员曾被派往某国接受专门培训。

三、重大攻击案例

1、2014年索尼影业攻击

Lazarus组织在2014年针对索尼影业发动了一次具有破坏性的网络攻击,其攻击手法包括以下几个方面:

A.鱼叉式网络钓鱼

攻击者通过精心伪装的电子邮件诱骗索尼影业的员工。这些邮件看似来自合法来源,例如公司内部人员或合作伙伴,邮件中包含恶意链接或附件。员工一旦点击链接或下载附件,就会触发后续攻击。

B.恶意软件部署

通过钓鱼邮件,攻击者成功安装了一种被称为“wiper”的恶意软件。这种恶意软件专门设计用来擦除系统中的数据,破坏硬盘内容,使数据无法恢复。这导致索尼影业的系统遭受严重破坏。

C.数据窃取

在部署wiper恶意软件之前,攻击者首先窃取了大量敏感数据。这些数据包括未上映的电影、员工的个人信息(如薪资记录和社会保险号)以及公司内部的电子邮件通信。随后,这些数据被公开泄露,进一步加剧了索尼影业的损失。

这件攻击事件后在互联网上掀起热浪,事件发生后根据国际执法机构和公开的法律文件,目前较为知晓的成员包括:朴振赫(Park Jin Hyok)、全昌赫(Jon Chang Hyok)、金一朴(Kim Il Park)这些人因涉嫌参与索尼影业攻击、孟加拉国银行窃案以及WannaCry勒索软件等事件而被指控或起诉。相关的起诉书和执法报告中曾披露他们的姓名,但详细的个人背景、身份及具体角色往往因保密需求而未被公开国际调查和情报机构提供的信息往往也是基于部分证据和经过甄别的线索,存在不确定性。

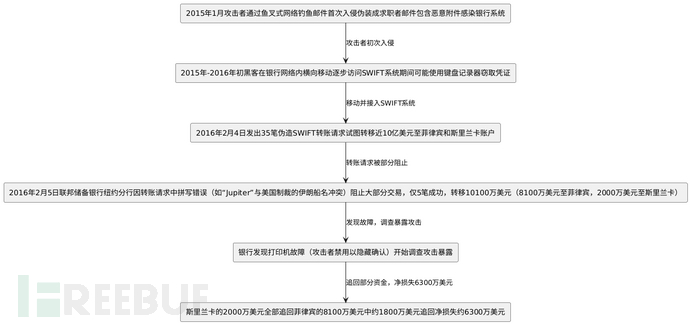

2、2016年孟加拉国银行系统入侵

2016年2月,Lazarus组织(也被称为APT38)成功入侵了孟加拉国中央银行(Bangladesh Bank)的系统。这次攻击通过SWIFT(环球银行金融电信协会)系统,尝试转移大概10亿美元的资金。根据公开信息最终只成功转移了8100万美元,听说部分资金被追回了,但这一事件仍被视为金融史上最严重的入侵案例之一。攻击的成功主要得益于银行内部安全措施的薄弱,以及Lazarus组织对SWIFT系统这么长时间的攻击和了解。

根据我搜索到的一些BBC和Wikipedia的报告进行结合,攻击时间已经在2015年1月开始,那么我将攻击时间线弄成一张流程图。

攻击时间线:

3、2017年WannaCry勒索软件攻击

WannaCry利用了一个叫EternalBlue漏洞(CVE-2017-0144),这是一个Windows SMB协议漏洞。漏洞是老美家的安全局(NSA)发现,后被黑客组织Shadow Brokers公开后,攻击者通过这一漏洞自动在网络中传播恶意软件,无需用户交互。

根据受害者感染后,WannaCry会加密受害者的文件(如文档、图片和视频),并附加“.WNCRY”扩展名。随后,它会显示赎金通知,要求支付0.03比特币(约300美元)解锁文件。若三天内未支付,赎金将翻倍至0.06比特币,七天后威胁删除文件。

卡巴斯基和赛门铁克安全企业也发现了恶意软件代码和Lazarus组织以前的恶意软件代码有相似的地方,这里很多的安全企业几乎会使用以往的一些恶意软件代码和攻击技术手段进行匹配对比是由哪个组织进行的攻击。在某些情况在那个年代很少会有开源的概念,就像攻击组织独有的开发技术手段和修改手段。这里是有很多争议的广泛的安全企业都是认为这个组织就是幕后黑手,部分报告中也指出可能是其它团体。这里我放了个指标地址,有感兴趣的也可以练练手,考考古。

3、2022年Operation Dream Job攻击

攻击全过程

A.初始接触(目标识别与钓鱼):

- 攻击者通过LinkedIn等职业社交平台或直接邮件联系目标,伪装成知名公司(如波音、洛克希德·马丁、通用动力)的招聘人员。

- 邮件内容个性化,针对航空工程师、软件开发人员等,提供高薪职位,增强可信度。

- 示例邮件主题:“波音公司高级工程师职位邀请”。

B.诱导下载(恶意载荷分发):

- 提供伪装成职位描述的恶意文件,常见格式为DOCX或者PDF。

- 文件内嵌恶意宏(需启用)或漏洞利用代码(如CVE-2017-0199,RTF漏洞),触发恶意代码执行。

C.恶意软件部署(系统感染):

- 受害者打开文件后,恶意代码下载并安装后门程序,如ThreatNeedle、LPEClient或Manuscrypt。

- ThreatNeedle通过C2服务器通信,支持命令执行、文件上传和系统控制。

- 部署过程可能利用PowerShell或DLL加载技术。

D.数据窃取(情报收集):

- 后门程序扫描系统,定位敏感文件(如技术蓝图、合同)。

- 数据通过HTTPS或FTP加密通道传输至攻击者服务器。

- 部分案例显示,攻击者潜伏数月以收集更多情报。

E.掩盖痕迹(隐秘性维护):

- 使用合法工具(如PowerShell、WMI)执行命令,减少恶意软件痕迹。

- 删除事件日志,禁用防病毒软件,确保长期访问。

4、2022年Ronin Network攻击

2022年3月Ronin Network遭到黑客攻击,攻击者窃取了约 173,600 ETH 和 2550 万 USDC,总价值约为 6.24 亿美元,Ronin Network是一个为Axie Infinity设计的以太坊侧链,也就是可以支持玩,然后又能赚游戏。2022年3月23日,攻击者窃取173,600 ETH和25.5百万USDC,总价值约6.24亿美元,六天后(3月29日)被发现,创下DeFi最大盗窃纪录。

我整理了攻击者大概的一个攻击步骤:

Ronin Network使用九个验证节点,任何交易需至少五个节点批准。攻击者通过以下步骤实施攻击:

A.初始访问:

- Lazarus组织可能使用鱼叉式网络钓鱼,针对Sky Mavis员工发送恶意邮件,诱导执行恶意软件。

B.网络入侵:

- 进入Sky Mavis网络后,攻击者横向移动,访问存储验证节点私钥的系统。

- 可能涉及社会工程,窃取员工凭证或利用系统漏洞。

C.私钥窃取:

- 窃取Sky Mavis控制的四个验证节点的私钥。

D.利用权限漏洞:

- 2021年11月,Axie DAO临时允许Sky Mavis通过气免RPC节点代签交易,2021年12月到期后未撤销,攻击者利用此漏洞,通过Sky Mavis的气免RPC节点生成Axie DAO验证节点的签名。

E.伪造提款:

- 控制四个Sky Mavis验证节点和获取Axie DAO签名后,拥有五个节点批准权,批准两笔伪造提款交易,分别盗取173,600 ETH和25.5百万USDC。

F.异常开始调查:

- 攻击六天后被发现,一名用户报告无法提取约5000 ETH,触发调查。

- 但是2024年8月6日这平台又被攻击了,也是网络桥接系统被攻击,损失1200万美元,报告我们可以看这个(Ronin Network白帽黑客攻击事件分析)回到正题,

5、2023年Atomic Wallet攻击

Atomic Wallet是一款非托管钱包,支持跨链交易和多币种存储。在2023年6月3日,攻击开始,用户资金被盗,6月9日被广泛报道。这是供应链攻击的一个典型案例,损失金额估计在2000万至4000万美元。这种攻击类型属于供应链攻击

A.初始访问(供应链攻击):

- 攻击者可能通过社会工程或漏洞利用,入侵Atomic Wallet的更新分发系统,可能是内容分发网络(CDN)。

- 篡改了软件更新包,植入恶意代码,可能针对旧版本用户,利用其更新习惯。

B.恶意软件部署:

- 用户下载更新时,安装了恶意版本钱包,包含与C2服务器通信的后门。

- 恶意软件窃取私钥和助记词,可能通过键盘记录或内存抓取实现。

C.资金转移:

- 攻击者使用窃取的私钥访问用户钱包,转移资金至多个地址。

- 6月3日起,资金流向混币器(如Tornado Cash)和交易所,洗钱过程持续数日。

- 区块链分析显示,损失集中在少数高价值账户,估计3500万美元。

D.检测与披露:

- 6月9日,用户在X上报告损失(如“我的钱包被清空”),社区压力促使Atomic Wallet回应。

- 官方声明确认攻击,称影响“少量用户”,并启动调查。

6、Phantom Circuit供应链攻击(2024年9月-2025年1月)

2024年9月至2025年1月,披露于2025年1月29日,通过伪装软件包和开源工具植入后门。

A.初始渗透:

- 在GitLab分发含后门的伪装软件,针对加密货币开发者。

- 使用LinkedIn伪装招聘,诱导下载恶意项目。

B.恶意软件部署:

- 后门通过React和Node.js管理平台控制,连接北朝鲜IP(如六个已知地址)。

- 数据上传至Dropbox。

C.掩盖:

- 通过Astrill VPN和俄罗斯Sky Freight Limited代理隐藏流量。

D.技术细节与IOCs:

- 北朝鲜IP:六个未公开具体地址。

- C2服务器:通过React/Node.js平台管理。

E.归属证据:

- 北朝鲜IP与Codementor攻击重叠。

- Astrill VPN使用与Lazarus历史活动一致。

7、Marstech Mayhem攻击(2024年12月-2025年2月)

A.初始分发:

- 使用GitHub账户“SuccessFriend”(2024年7月创建,已删除)分发恶意仓库。

- 伪装成区块链学习项目。

B.恶意软件功能:

- Marstech1收集系统信息,可嵌入网站和NPM包。

C.影响:

- 供应链风险,感染开发者环境。

D.技术细节与IOCs:

- 植入样本:Marstech1(JavaScript)。

E.归属证据:

- 目标兴趣(区块链)与Lazarus偏好一致。

- 技术手法类似早期供应链攻击。

8、ByBit交易所攻击(2025年2月21日)

ByBit是一家总部位于迪拜的加密货币交易所,是全球交易量第二大的平台,拥有超过6000万用户。2025年2月21日,该交易所报告其以太坊冷钱包遭遇“复杂攻击”,损失约401,000 ETH(当时价值约14.6亿美元),成为加密货币历史上最大单次盗窃案。

攻击步骤

A.初始准备(供应链入侵):

- 攻击者于2025年2月19日15:29:25 UTC,替换了Safe{Wallet}的合法JavaScript文件(app.safe.global)为恶意代码,目标直指ByBit的多重签名冷钱包。

- 2月20日22:21:57 UTC,注册伪装域名“bybit-assessment[.]com”,使用已知Lazarus关联邮箱“trevorgreer9312@gmail[.]com”。

- 可能通过泄露的AWS S3或CloudFront API密钥,入侵Safe{Wallet}基础设施。

B.恶意交易触发:

- 2月21日14:13:35 UTC,ByBit执行冷钱包至热钱包的例行转账。

- 攻击者通过受损的Safe{Wallet}开发者设备,伪装交易界面,显示合法地址,但底层智能合约逻辑被篡改,将钱包控制权转移给攻击者。

- 三个签名者批准了伪装交易,未察觉异常,绕过2FA和多重签名保护。

C.资金转移:

- 测试交易转移90 USDT确认系统受控。

- 大额提款启动:401,347 ETH、90,375 stETH、15,000 cmETH、8,000 mETH被转至攻击者地址。

D.洗钱与分散:

- 攻击者通过DEX(如Uniswap)将stETH等代币兑换为ETH,避免发行方冻结。

- 使用跨链桥(如THORchain)和混币器(如Cryptomixer、Wasabi Wallet)将ETH转为BTC,分散至数千个地址。

- 截至2月23日,至少1.6亿美元通过非合规服务eXch清洗。

E.掩盖痕迹:

- 攻击者利用多层中介钱包和去中心化服务,隐藏资金流向。

- 部分资金保持休眠,等待进一步洗钱或场外交易(OTC)。

大概的一些攻击步骤就是这样,也可以翻看这篇报告《15亿美元!Bybit被盗事件的攻击流程分析(完整版)》

9、NPM生态系统攻击(2025年3月)

2025年3月,披露于2025年3月11日,NPM开发者社区被攻击者分发六个恶意软件包,窃取凭证和加密货币

A.恶意包分发:

- 在NPM生态系统植入六个恶意包(具体名称未公开)。

B.功能:

- 包含后门和凭证窃取功能。

C.技术细节与IOCs:

- 未公开具体包名或哈希。

D.归属证据:

- 手法与Lazarus供应链攻击模式一致。

四、技术战术概览

通过上面的一些攻击案例,我总结了他们大概的一个战术,他们的攻击方式结合了社会工程学、技术漏洞利用和定制化恶意软件,在不同系统、语言、环境等目标灵活调整策略问题。

1.初始访问

- 鱼叉式网络钓鱼(Spear Phishing):Lazarus最常用的初始渗透手段是通过伪装成可信实体的电子邮件,诱导目标点击恶意链接或下载附件。例如,在“Operation Dream Job”中,他们伪装成招聘信息,针对特定行业员工发送钓鱼邮件。

- 供应链攻击(Supply Chain Attacks):通过篡改第三方软件(如更新机制或合法应用程序)分发恶意代码。例如,2023年Atomic Wallet攻击中,他们可能通过供应链植入恶意更新。

- 水坑攻击(Watering Hole Attacks):攻击目标常访问的网站,植入恶意代码。

2.执行与持久性

- 恶意软件部署:使用定制化恶意软件,如后门程序(Manuscrypt、ThreatNeedle)、勒索软件(WannaCry)或者wiper。这些工具通常具有高度混淆性,难以检测。

- 利用漏洞:利用已知漏洞或零日漏洞快速传播恶意代码。

- 合法工具滥用(Living off the Land):利用PowerShell、WMI等系统工具执行命令,减少恶意软件痕迹。

3.权限提升与横向移动

- 凭证窃取:通过键盘记录器或内存抓取技术获取管理员凭证。

- 网络侦察:扫描内部网络,寻找关键系统或敏感数据。

- 横向传播:利用窃取的凭证或漏洞在目标网络内扩散。

4.数据窃取与破坏

- 数据外泄:通过加密通道或云服务传输窃取的数据。

- 破坏性攻击:部署wiper或者勒索软件,摧毁系统或勒索赎金。

5.掩盖痕迹

- 伪装与误导:伪装成其他APT组织或故意模仿其它组织的攻击手法和代码写法,误导归属。

- 日志清理:删除事件日志,禁用安全工具,增加取证难度。

战术特点

- 高度定制化:恶意软件(如DTrack、KANDYKORN)针对特定目标设计,减少通用检测。

- 跨平台能力:覆盖Windows、macOS、Linux和安卓设备。

- 社会工程学专精:利用虚假招聘、伪造文档等精准打击高价值目标。

- 耐心与隐蔽性:攻击前潜伏数月,逐步渗透,避免触发警报。

- 洗钱复杂性:通过某些平台的混币器、赌场、多层钱包隐藏资金。

攻击分布特点

1.地缘政治对手:

- 韩国和美国是主要目标,因其与朝鲜的敌对关系。

- 日本、印度等邻国或美国盟友也常被攻击。

2.金融中心:

- 孟加拉国、菲律宾、越南等发展中国家因金融系统漏洞成为目标。

- 英国、德国等发达国家因其经济价值被攻击。

3.全球覆盖:

- 2017年WannaCry攻击影响150多个国家,显示其全球破坏能力。

- 加密货币攻击(如Ronin Network、Atomic Wallet)不局限于特定国家,而是针对全球用户。

MITRE ATT&CK G0032

MITRE ATT&CK G0032列出了Lazarus Group的多种技术,以下是常见技术与国家攻击的关联:

T1566(钓鱼):韩国、老美、意大利。

T1190(利用公共应用漏洞):日本、我国。

T1486(数据加密勒索):英国、全球(WannaCry)。

T1078(有效账户利用):孟加拉国、菲律宾。

T1203(利用客户端执行):俄罗斯。

完整技术列表可在MITRE ATT&CK G0032看。

结束语

在巨大的互联网上,Lazarus Group(APT38)以其狡猾的技术手段和全球化的攻击视野,持续挑战着我们的防御底线。从2014年索尼影业的破坏性攻击,到2025年ByBit交易所14.6亿美元的惊天盗窃,这个组织的每一次出手都让我们见识到其战术的多样性和目标的精准性。无论是金融系统的漏洞,还是加密货币的热潮,Lazarus总能找到切入点,将社会工程学与尖端技术无缝结合,留下难以追踪的足迹。

通过剖析其背景、重大案例和技术战术,我们不仅能更清晰地认识这个隐秘组织的运作模式,也能从中汲取宝贵的经验教训。对于企业和个人而言,提升网络安全意识、加强供应链防护、完善实时监控,或许是抵御这类威胁的第一步。而对于整个行业来说,面对Lazarus这样的APT组织,国际合作与情报共享无疑是未来的关键。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

APT威胁分析

APT威胁分析