Avenger

Avenger- 关注

近日,微软发布了一系列文章提醒最近利用 Zerologon 漏洞进行的网络攻击,其中包括与伊朗有联系的 APT 组织 MuddyWater 也在利用该漏洞。

编号为为 CVE-2020-1472 的 Zerologon 漏洞是 Netlogon 中的权限提升漏洞。Netlogon 服务是用于 Windows 客户端身份验证的服务。

攻击者可以利用此漏洞假冒其他计算机,包括域控本身,并执行远程过程调用。攻击者可能利用该漏洞禁用 Netlogon 身份验证过程中的安全功能,并更改域控活动目录的计算机密码。

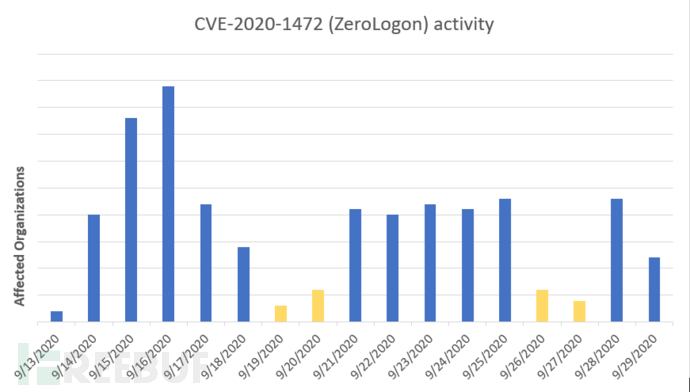

系统管理员必须安装相应补丁,降低漏洞带来的风险。根据微软威胁情报中心(MSTIC)的数据,该漏洞的攻击自从 9 月 13 日开始激增。

微软的分析人员注意到的一个攻击行动很有趣,因为攻击者利用了一个较旧的 SharePoint 漏洞(CVE-2019-0604)来攻击未修复的服务器,然后植入 Web Shell。在安装了 Web Shell 之后,攻击者迅速部署了基于 Cobalt Strike 的 Payload,并立即开始横向平移并利用 ZeroLogon 漏洞攻击发现的域控服务器。根据微软的分析,攻击来自 MuddyWater。

2017 年年底第一次观察到 MuddyWater 的攻击行动,当时是针对中东的攻击。多年以来,该组织不断更新攻击技术来发展攻击能力。

微软也公开了一些有关攻击的 IOC 指标,包括 ZeroLogon 漏洞的变种。很多 Exploit 都是公开的 POC 的翻版,微软指出 Microsoft Defender 可以检测某些基于文件的 CVE-2020-1472 的 Exploit。

在该漏洞的 POC 发布一周后,微软就检测到 MuddyWater 开始利用 Zerologon 进行攻击。前日,美国国土安全部的 CISA 发布了紧急指令,要求政府机构在 9 月 21 日前修复 Zerologon 漏洞。

参考来源

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)