腾讯电脑管家

腾讯电脑管家- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

近日,腾讯御见威胁情报中心再次监测到,GandCrab 5.2勒索病毒利用WinRAR漏洞(CVE-2018-20250,系unacev2.dll代码库高危漏洞)传播。病毒隐藏在压缩文件中,在未修复安全漏洞的电脑上解压文件时,便会触发漏洞利用,病毒母体被释放到启动目录中。一旦用户重启或重新登录系统,GandCrab勒索病毒将自动运行并加密所有数据文件。

GandCrab作为国内最活跃的勒索病毒之一,自2018年初诞生之日起就在国内疯狂扩张感染。在过去一年多的时间内该病毒利用多种手段,多种传播渠道对我国多个政企机构发起攻击,致使多家政企机构遭受到不可逆转的损失。

GandCrab国内传播主要有以下手段:

1.鱼叉式定向投递邮件攻击

2.垃圾邮件群发

3.感染U盘、移动硬盘,并配置自动播放模式传播

4.感染硬盘压缩文件,感染硬盘中的Web目录

5.RDP爆破,VNC爆破

6.网站挂马

现在又增加了新的传播手法:隐藏在ace格式的压缩文件中,欺骗用户解压缩。

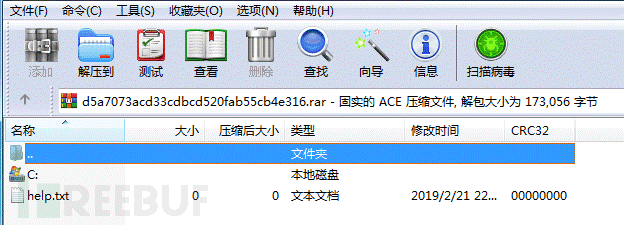

诱饵压缩包内为包含名为help.txt的0字节空文档,欺骗受害者解压后查看

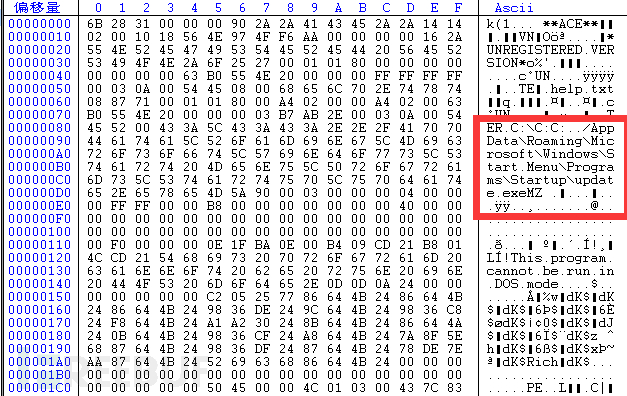

未修复漏洞的电脑在本地计算机解压文件后,便会触发漏洞利用,释放GandCrab v5.2勒索病毒到启动目录。

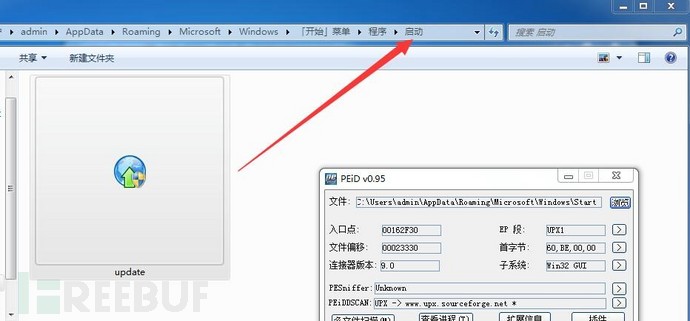

名为update.exe的病毒母体解压后被存放于开机启动项目录中,此时重启或重新登录系统,该勒索病毒将自动运行,开始加密用户磁盘中的数据文件。

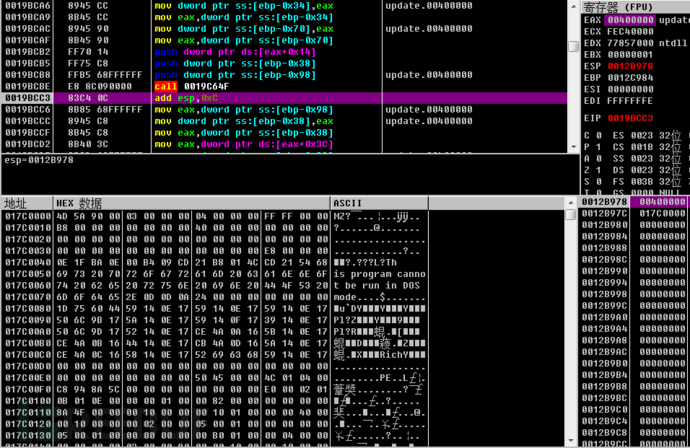

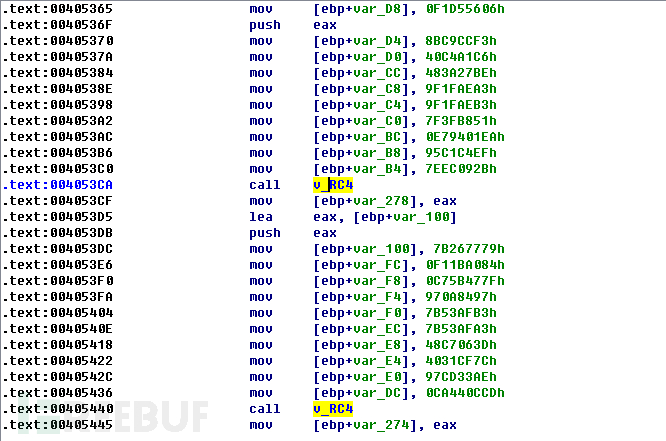

去UPX后的程序依然为外壳程序,通过在内存中可找到真正的勒索payload

查看payload此次样本依然会对病毒使用到的所有字符串进行动态解密使用,但该样本并未像以往GandCrab一样对代码进行花指令混淆,猜测本次样本可能为作者少量测试投放版本。

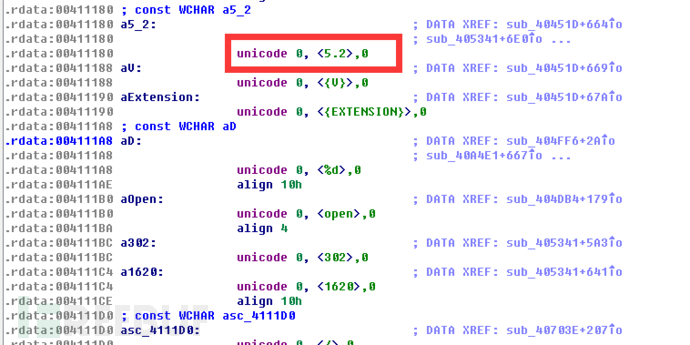

通过病毒硬编码版本号可知为GandCrab 5.2版本勒索病毒

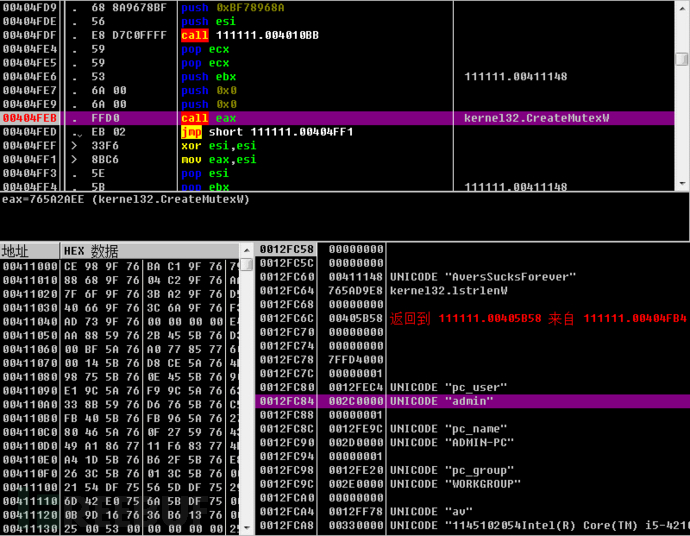

此次的GandCrab 5.2版本互斥量变更为AversSucksForever,这也代表此前的BitHuender互斥量免疫方案将不适用于此病毒版本

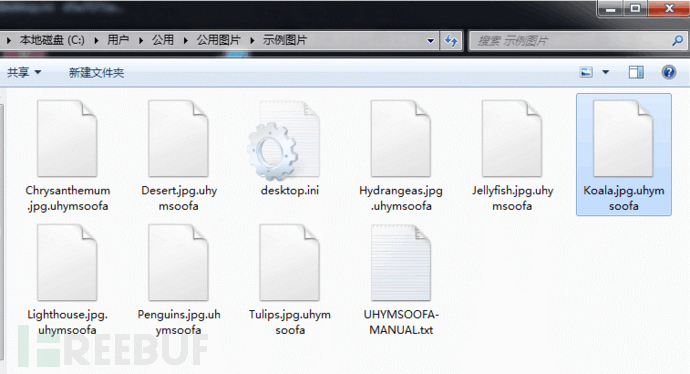

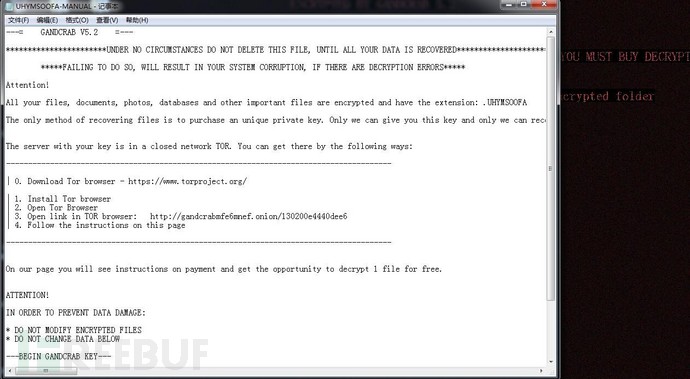

病毒最终会加密系统中的多种类型文件并添加.uhymsoofa随机扩展后缀

替换桌面壁纸并留下勒索说明文档

参考链接:

《勒索病毒GandCrab 5.2紧急预警:冒充公安机关进行鱼叉邮件攻击》https://mp.weixin.qq.com/s/g1JMjRRiT7lMLDFa4of00A

IOCs

MD5:

d976cf512131c1e3772ac498bd2ed4a2

d5a7073acd33cdbcd520fab55cb4e316

安全建议

企业用户:

1、尽量关闭不必要的端口,如:445、135,139等,对3389,5900等端口可进行白名单配置,只允许白名单内的IP连接登陆。

2、尽量关闭不必要的文件共享,如有需要,请使用ACL和强密码保护来限制访问权限,禁用对共享文件夹的匿名访问。

3、采用高强度的密码,避免使用弱口令密码,并定期更换密码。建议服务器密码使用高强度且无规律密码,并且强制要求每个服务器使用不同密码管理。

4、对没有互联需求的服务器/工作站内部访问设置相应控制,避免可连外网服务器被攻击后作为跳板进一步攻击其他服务器。

5、对重要文件和数据(数据库等数据)进行定期非本地备份。

6、教育终端用户谨慎下载陌生邮件附件,若非必要,应禁止启用Office宏代码。

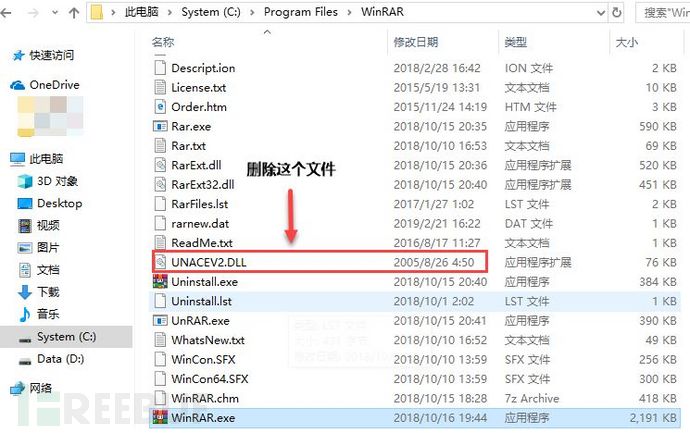

7.升级压缩工具软件,或删除压缩工具目录下的unacev2.dll。

8、在终端/服务器部署专业安全防护软件,Web服务器可考虑部署在腾讯云等具备专业安全防护能力的云服务。

9、建议全网安装御点终端安全管理系统(https://s.tencent.com/product/yd/index.html)。御点终端安全管理系统具备终端杀毒统一管控、修复漏洞统一管控,以及策略管控等全方位的安全管理功能,可帮助企业管理者全面了解、管理企业内网安全状况、保护企业安全。

个人用户:

1、启用腾讯电脑管家,勿随意打开陌生邮件,关闭Office执行宏代码;

2、打开电脑管家的文档守护者功能,利用磁盘冗余空间自动备份数据文档,即使发生意外,数据也可有备无患。

3、升级压缩软件到最新版本,或删除压缩软件安装目录下的unacev2.dll文件,(可以在硬盘上搜索查找该文件)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

网络攻击深度分析

网络攻击深度分析