一、概述

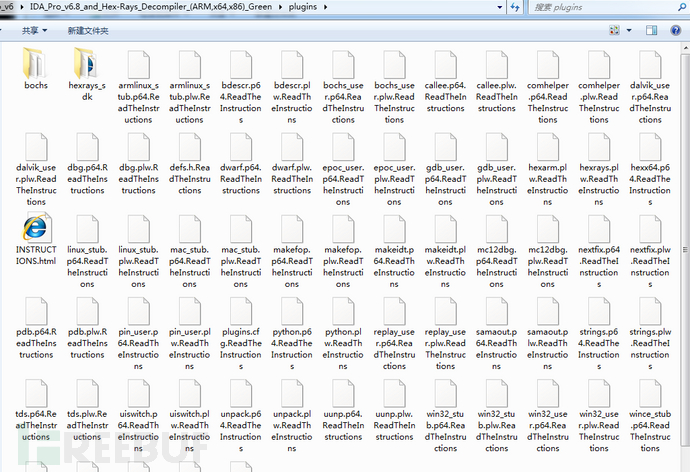

腾讯安全御见威胁情报中心监测到,Medusalocker勒索病毒在国内有部分感染,该病毒出现于2019年10月,已知该病毒主要利用钓鱼欺诈邮件及垃圾邮件传播。该病毒早期版本加密文件完成后添加扩展后缀.encrypted,最新传播病毒版本加密文件后添加.ReadTheInstructions扩展后缀。由于病毒使用了RSA+AES方式对文件进行加密,在未得到作者手中的RSA私钥时,暂无解密工具。攻击者会向受害者勒索1BTC(比特币),市值约6.5万元。我们提醒政企机构高度警惕,腾讯电脑管家及腾讯御点终端安全管理系统均可查杀拦截该勒索病毒。

中毒后尝试与病毒作者邮件沟通,对方开价勒索1BTC购买解密工具,市值约6.5万元***。

二、样本分析

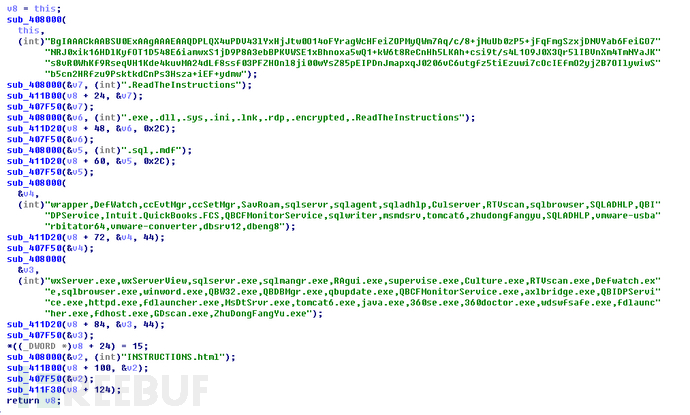

病毒运行后首先初始化加密使用信息,包含Base64编码的硬编码RSA公钥,白名单后缀,结束服务名,结束进程名,勒索文档信息等。

以下服务名会被病毒停止:

wrapper,DefWatch,ccEvtMgr,ccSetMgr,SavRoam,sqlservr,sqlagent,sqladhlp,Culserver,RTVscan,sqlbrowser,SQLADHLP,QBIDPService,Intuit.QuickBooks.FCS,QBCFMonitorService,sqlwriter,msmdsrv,tomcat6,zhudongfangyu,SQLADHLP,vmware-usbarbitator64,vmware-converter,dbsrv12,dbeng8

以下进程会被病毒结束:

wxServer.exe,wxServerView,sqlservr.exe,sqlmangr.exe,RAgui.exe,supervise.exe,Culture.exe,RTVscan.exe,Defwatch.exe,sqlbrowser.exe,winword.exe,QBW32.exe,QBDBMgr.exe,qbupdate.exe,QBCFMonitorService.exe,axlbridge.exe,QBIDPService.exe,httpd.exe,fdlauncher.exe,MsDtSrvr.exe,tomcat6.exe,java.exe,360se.exe,360doctor.exe,wdswfsafe.exe,fdlauncher.exe,fdhost.exe,GDscan.exe,ZhuDongFangYu.exe

病毒加密文件时,会避开以下扩展名(即加密白名单):

.exe .dll .sys .ini .lnk .rdp .encrypted.ReadTheInstructions

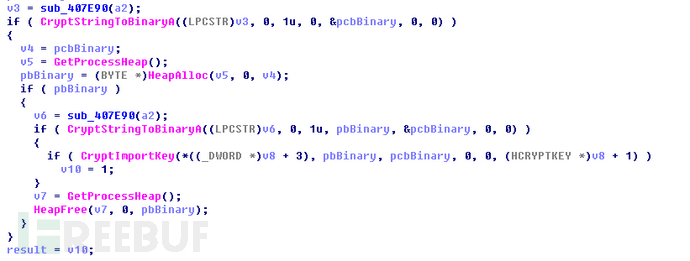

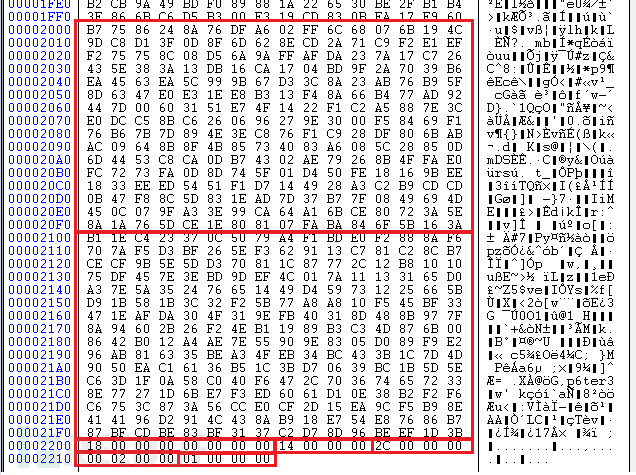

随后病毒将硬编码的RSA公钥Base64解码后导入

硬编码RSA公钥信息如下:

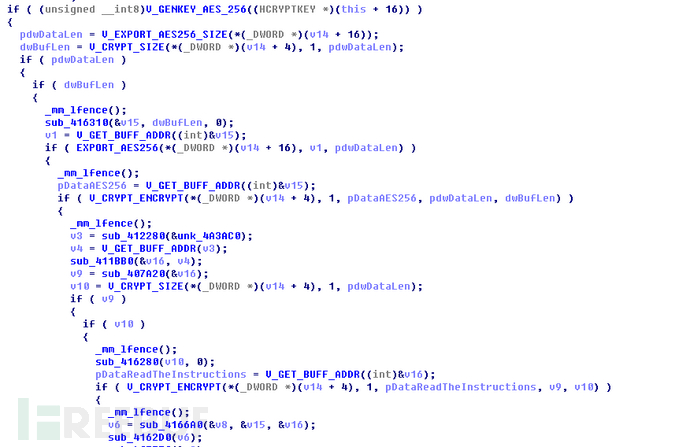

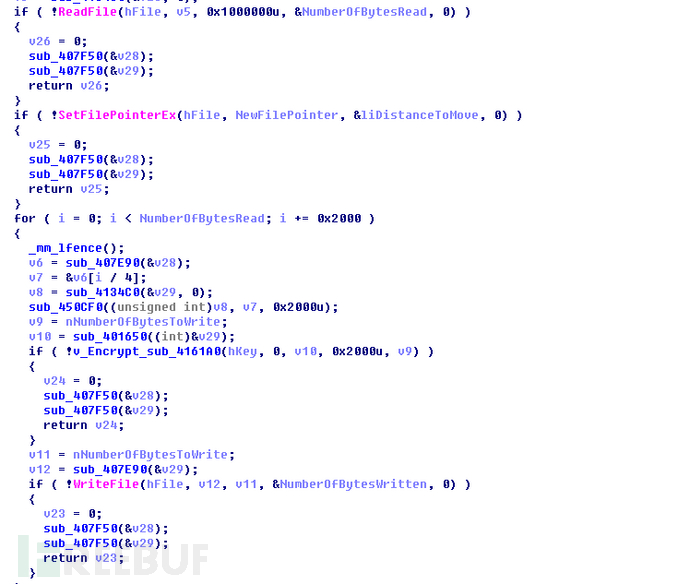

然后生成AES密钥,将其使用RSA算法加密后,拼接一同加密的加密扩展后缀信息,作为用户ID,该部分ID内容将被附加到文件末尾和勒索说明文件中。

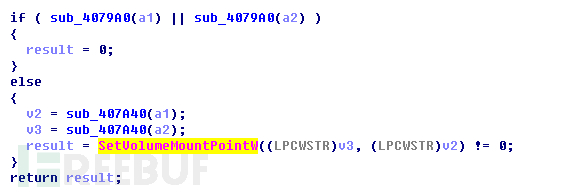

该勒索病毒除遍历系统可见分区外,还会对隐藏的分区进行挂载显示,以达到加密更多的文件的目的。

如下图中默认系统隐藏的保留分区Z盘也将被加密

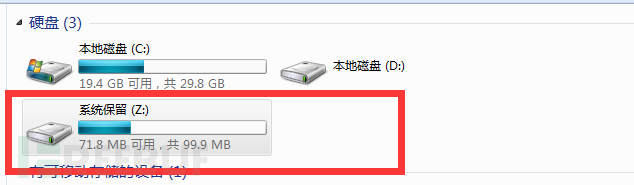

病毒会添加计划任务,实现病毒程序的持久化驻留,计划任务会每15分钟执行一次,在病毒未清理彻底情况下,会导致重复感染。

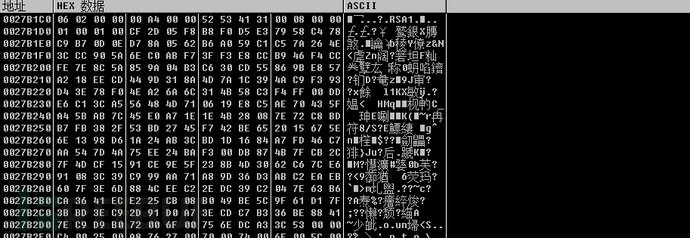

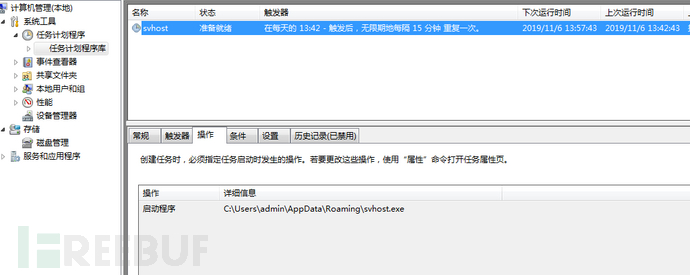

病毒加密文件时会尝试读取0x1000000(约16.8 MB)字节大小,读取成功后循环以0x2000字节大小分段进行加密,不足0x2000部分使用0填充。

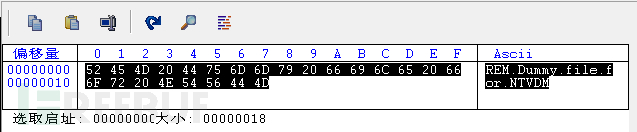

例如下图中0x18字节大小的文件将被填充加密为0x2000字节密文,随后文件末尾存放解密需要的附加数据

附加数据格式如下,依次包含以下部分内容:

1.使用硬编码RSA公钥加密后的AES文件密钥数据

2.使用硬编码RSA公钥加密后的后缀信息数据

3.被加密文件原始明文长度0x0000000000000018

4.文件后缀明文长度0x00000014

5.AES密钥原始长度0x0000002C

6.1,2部分密文长度0x00000200

7.0x0000001标记

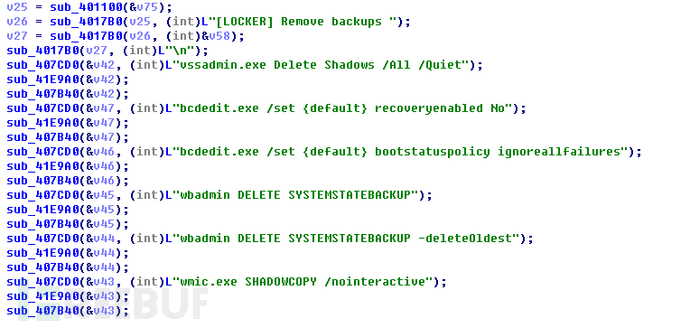

最终删除系统卷影信息,避免受害者通过系统卷影副本恢复数据。

将文件加密,并添加扩展后缀.ReadTheInstructions

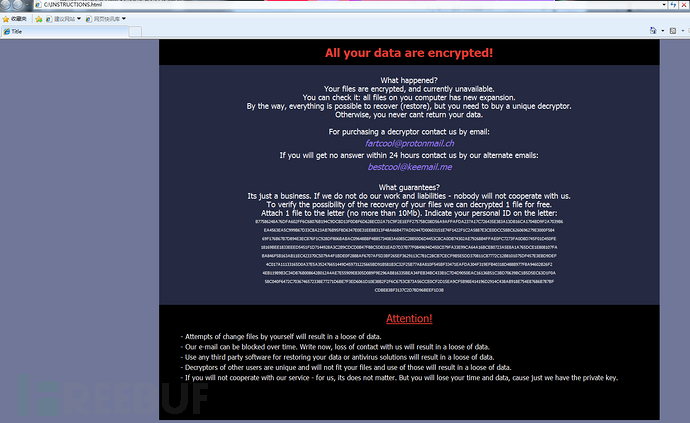

病毒在加密文件夹及用户桌面留下名为INSTRUCTIONS.html的勒索说明文档,要求联系指定邮箱进行文件解密。

三、安全建议

针对该勒索病毒的传播,建议用户重点防御病毒通过电子邮件攻击,避免打开陌生邮件,更不要下载可疑邮件的附件,除非文档来源可靠,否则应禁止启用Office文档的宏代码。

为防止勒索病毒在企业内网横向扩散,企业用户需要强化以下安全管理措施:

1、尽量关闭不必要的端口,如:445、135,139等,对3389,5900等端口可进行白名单配置,只允许白名单内的IP连接登陆。

2、尽量关闭不必要的文件共享,如有需要,请使用ACL和强密码保护来限制访问权限,禁用对共享文件夹的匿名访问。

3、使用高强度的复杂密码,避免使用弱口令密码,并定期更换,企业服务器更要避免使用弱密码,以免被攻击者远程暴力破解。

4、对没有互联需求的服务器/工作站内部访问设置相应权限控制,避免可连外网服务器被攻击后作为跳板进一步攻击其他服务器。

5、对重要文件和数据(数据库等数据)进行定期非本地备份。

6、建议全网安装腾讯御点终端安全管理系统,御点终端安全管理系统具备终端杀毒统一管控、统一检测修复漏洞,以及安全策略管控等全方位的安全管理功能,可帮助企业管理者全面了解、管理企业内网安全状况、保护企业安全。免费试用,可通过官网下载(https://s.tencent.com/product/yd/index.html)

7.企业Web服务器可考虑部署在腾讯云等具备专业安全防护能力的云平台。

个人用户:

1、推荐使用腾讯电脑管家防御病毒木马攻击;

2、启用腾讯电脑管家的文档守护者功能,利用磁盘冗余空间自动备份数据文档,即使意外中毒,也可保证数据有备无患。

IOCs

MD5:

6c07a0c689f547e32b2b4bb37d170879

4d20371c1516fec5d0ba67c23cad13cb

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)