渗透实战 | 一次代码审计拿下目标站点

薛定谔的一滴

薛定谔的一滴- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

一、起因

在一个风和日丽的晚上,隔壁家老王他三叔家的二大爷的孙子的数学老师的同事的外甥女的大舅的儿子,也就是我的朋友,给我发了个站点让我帮忙看看,顺便还给我点了早饭在第二天晚上送到,看在明晚能有早饭吃的份上,我倒要看看怎么个事。

二、过程

原站黑盒测了半天,目录扫描会ban ip,后台账号密码和前台注册邀请码爆破失败,前端js翻的眼都快瞎了,毛都没测出来,只能说一有大动作就完了。转战思路,根据特征在网上找了好长时间,终于找到了源码。

前台登陆页面长这样:

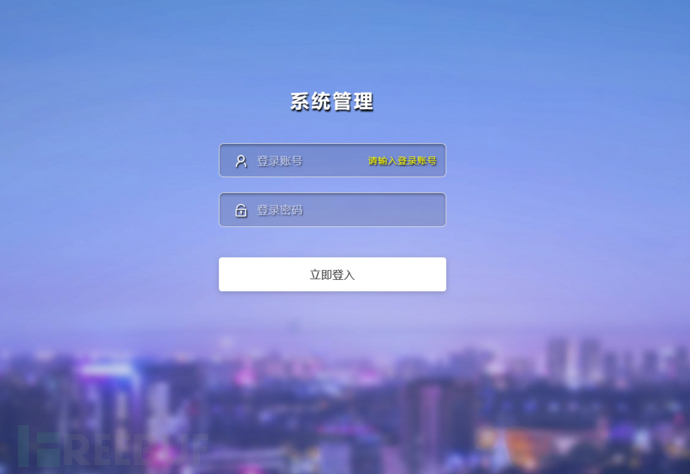

后台登陆页面长这样:

大概看了眼代码,感觉像是基于thinkadmin二开的,并且代码也不多,不上工具了,直接用手戳

1、任意文件读取

可试读前30%内容

¥ 19.9 全文查看

9.9元开通FVIP会员

畅读付费文章

畅读付费文章

最低0.3元/天

免责声明

1.一般免责声明:本文所提供的技术信息仅供参考,不构成任何专业建议。读者应根据自身情况谨慎使用且应遵守《中华人民共和国网络安全法》,作者及发布平台不对因使用本文信息而导致的任何直接或间接责任或损失负责。

2. 适用性声明:文中技术内容可能不适用于所有情况或系统,在实际应用前请充分测试和评估。若因使用不当造成的任何问题,相关方不承担责任。

3. 更新声明:技术发展迅速,文章内容可能存在滞后性。读者需自行判断信息的时效性,因依据过时内容产生的后果,作者及发布平台不承担责任。

本文为 薛定谔的一滴 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

Java安全 | 序列化与反序列化总结

2025-01-01

Web篇 | PHP反序列化

2024-06-30

文章目录

本文由

本文由