深度解析 | WordPress HTML5 Video Player SQL注入漏洞

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

产品介绍:

WordPress是WordPress基金会的一套使用PHP语言开发的博客平台。该平台支持在PHP和MySQL的服务器上架设个人博客网站。Video.js HTML5 Player 是一款用户友好的插件,支持在桌面和移动设备上播放视频。它让您可以非常轻松地嵌入自托管视频文件或使用 Video.js 库在外部托管的视频文件。

漏洞概述:

2.5.27 之前的 HTML5 Video Player WordPress 插件在将 REST 路由中的参数用于 SQL 语句之前未对其进行清理和转义,这允许未经身份验证的用户执行 SQL 注入攻击

漏洞版本:

WordPress HTML5 Video Player < 2.5.27

资产测绘:

"wordpress" && body="html5-video-player"

靶场搭建:

为了方便搭建测试环境,使用虚拟机小皮面板搭建:

https://public.xp.cn/upgrades/phpStudy_64.zip

下载完成之后,使用一台windows server 虚拟机安装,默认安装在D盘,请自行修改路径

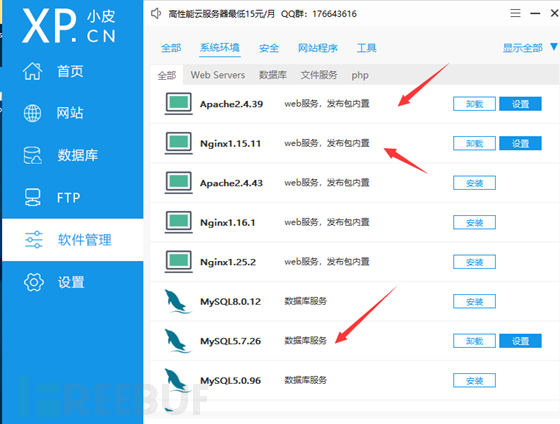

安装完成之后,一键安装运行环境,大致需要的内容如下:

php 版本这里选择了php7.3.4 nts

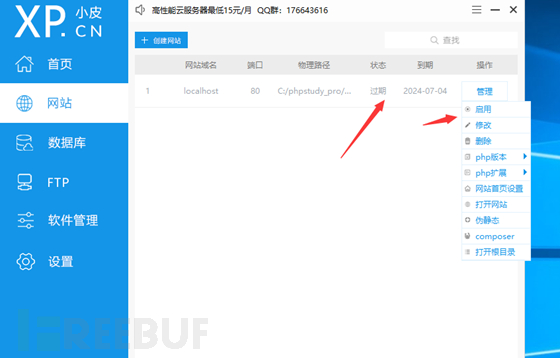

准备工作完成之后,将默认网站关闭

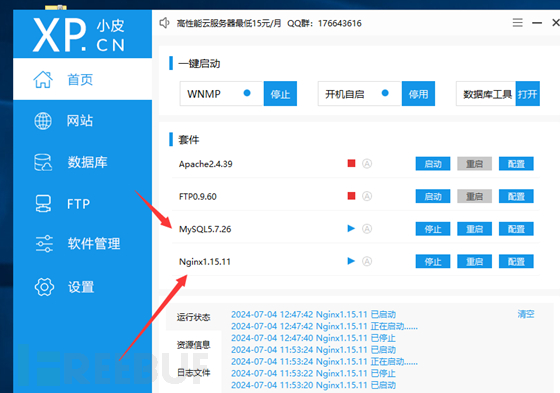

进入首页将解析环境选择Nginx 因为我尝试了Apache 会报错

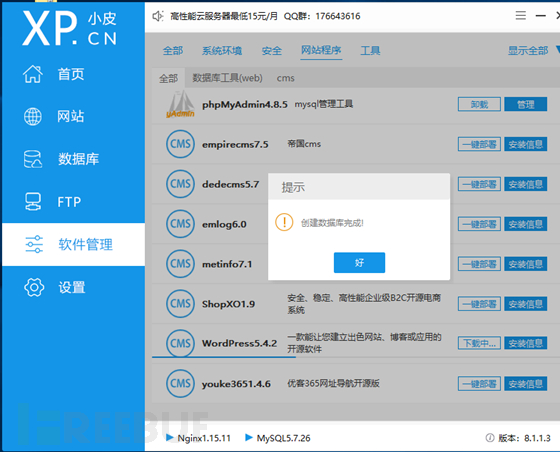

接下来安装wordpress,点击一键部署

点击确认即可

安装完成之后,点击网站,选择php 版本7.3.4

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐