J2W

J2W- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

前言

最近在学习内网,疫情隔离在家,百无聊赖,也算记个笔记,方便以后自己回忆,喊小爱同学唱个歌,开始搞

环境配置:

cobalt strike客户端:192.168.52.128

目标机器:192.168.52.133

1、生成后门

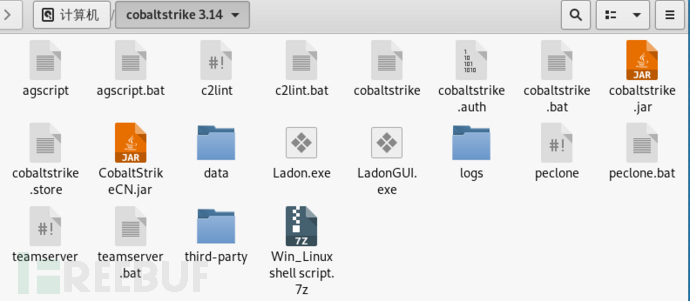

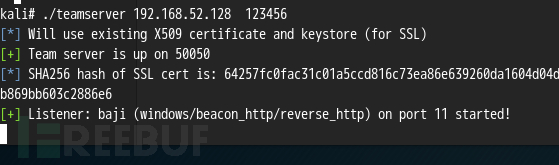

1.1、拿到webshell后,需要生成后门进一步操作,获取更多的信息。来到cs文件夹,在终端打开,先创建一个teamserver服务。输入 ./teamserver 192.168.52.128 123456 (123456是连接密码),打开成功

1.2、打开新的terminal,输入 ./cobalt strike 启动

cobalt strike,输入密码123456,点击connect进行连接。输入./cobalt strike.bat是中文,就不尝试了

1.3、开始制作监听端:点击attacks>packages>windows executable,use x64 payload给它勾上,点击add新创建listener进行监听,取个名字,就叫j2w吧,payload选择Windows/beacon_http/reverse_http,输入下服务端的IP地址,点击确定,系统提示创建成功

1.4、点击attacks>packages>windows executable(S),生成无状态的可执行Windows木马,将无状态的beacon导出为windows可执行文件,stage这里选择刚创建的j2w,点击Generate,生成exe文件,然后选择一个存储的位置,提示存储成功!

1.5、打开蚁剑,点击已经获取到shell的机器,进入终端命令行,先输入netsh advfirewall set allprofiles state off,把防火墙关了,然后把生成的Windows后门上传到目标机器,触发

2、主机上线

2.1、exe触发后,在cs界面,会看到目标机器已经上线

2.2、第一步是要降低心跳值,默认心跳是60s,所以执行命令的相应就很慢,在下载文件时会更明显,在实战中把时间降低,建议不要太快,否则流量会相对明显,杀软会比较警觉,在本次实验中设置sleep 1,(为什么?因为是靶机环境,我现在还有点尿憋,赶紧写完这个去卫生间),同时在 beacon 中,如果想对目标进行命令管理,需要在前面加上 shell,如 shell whoami、shell ipconfig 等。右击该session,进入interact交互界面,进入beacon,

在这里介绍下右击这几个模块的功能

Interact 打开beacon

Access

dumphashes 获取hash值

Elevate 提权

GoldenTicket 生成黄金票据注入会话

MAketoken 凭证转换

RunMimikatz 运行Mimikatz

SpawnAs 用其他用户生成CobaltStrike侦听器

Explore

BrowserPivot 劫持目标浏览器进程

Desktop(VNC) 桌面交互

FileBrowser 文件浏览器

NetView 命令Net View

Portscan 端口扫描

Processlist 进程列表

Screenshot截图

Pivoting

SOCKSServer 代理服务

Listener 反向端口转发

DeployVPN 部署VPN

Spawn

新的通讯模式并生成会话

Session 会话管理

备注,删除,心跳时间,退出

说一下一会要用到的Mimikatz模块,它的功能很多,牛掰的是它能从 lsass.exe进程中获取windows的账号及明文密码,这是微软未修复以前的事了,微软知道后已经准备了补丁,lsass进程不再保存明文口令。Mimikatz 现在只能读到加密后的密码,但是还是很强大

2.3.1、尝试获取hash值,点击access>dump hashes ,在此会出入用户和密码的hash值,输出成功与否跟账户的权限有关系,在此输入成功

2.3.2、若提示权限不够,账户和密码的hash获取失败,则尝试Mimikatz模块,能不能查看一下密码。输出成功与否跟账户的权限有关系,在此输入成功

2.3.3 若dump hash和run Minikatz,查看密码相关信息都不成功的话,就尝试点击Elevate提权,listener这里选择j2w(之前创建的listener),探测模块选择ms14-058,点击launch

2.3.4 提权成功、成功后增加一个system账户,在日志中,也能看到提权成功

3、查看下全部账户

点击view>credentials,可以查看到已经获取到的用户主机的hash

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)