Jumpserver_decrypto: 解密 Jumpserver ssh配置的开源工具

root9527

root9527- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

Jumpserver_decrypto: 解密 Jumpserver ssh配置的开源工具

一、简介

jumpserver作为运维必备的神器,是大家喜闻乐见的攻击对象。新版本的加密改为国密之后,解密困难。而该工具的作者在一次授权的实战中又遇到了该堡垒机,故jumpserver_decrypto诞生了。

jumpserver_decrypto 是一个专门用于解密 Jumpserver 配置的开源工具。它能够帮助用户安全地访问和管理他们的 Jumpserver 系统,特别是在需要恢复或修改配置时。

二、工具下载

git clone https://github.com/yigexiaoyunwei/jumpserver_decrypto

三、安装依赖

pip3 install -r requirements.txt

四、主要功能

解密 Jumpserver 数据库中的 secret 代码,包括当前使用国密算法加密的最新版本。

内置适配了jumpserver v2 v3 v4 版本的加密方式!

五、工具使用

1、针对mysql数据库

拿到拥有mysql数据库的jumpserver之后,导出其数据库。

mysqldump -u username -p password -h hostname jumpserver > jumpserver.sql

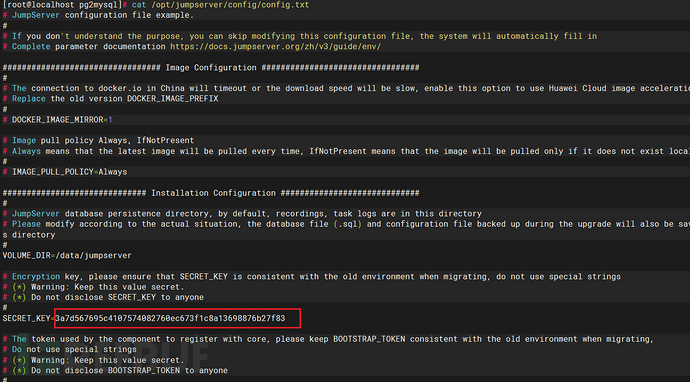

数据库的密码一般在

/opt/jumpserver/config/config.txt

本地恢复

curl -fsSL https://get.docker.com | bash -s docker --mirror Aliyun

systemctl enable docker && systemctl start docker

docker run --name mysql -e MYSQL_ROOT_PASSWORD=root -p 3306:3306 -d mysql:5.7

docker cp jumpserver.sql mysql:/root

docker exec -it mysql bash

mysql -uroot -proot

create database jumpserver;

use jumpserver;

source /root/jumpserver.sql;

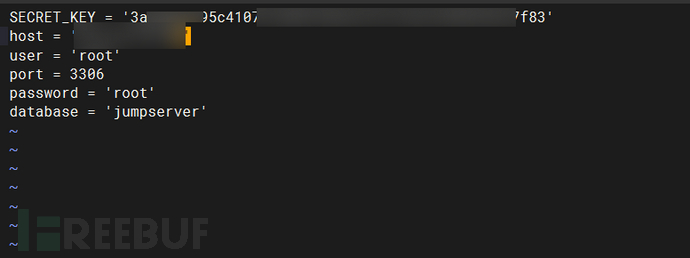

此时直接配置config.py写入本地的mysql信息,即可对目标的_secret进行解密。

python3 main.py

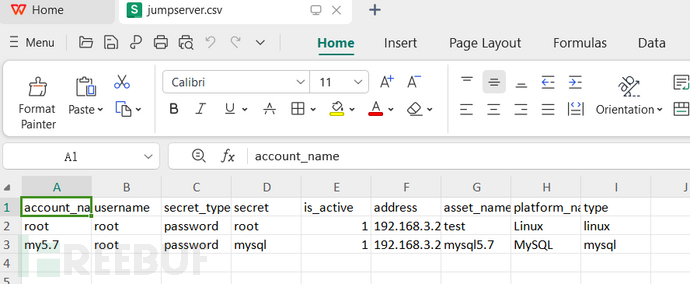

执行脚本,就可以在相同路径下得到jumpserver.csv,包含了明文的账号密码等信息。直接打开csv文件即可。

其中username为账号,secret_type为加密类型,可解密ssh密码与rsa秘钥,secret为解密后的秘钥。其他字段不再解释。

2、针对postgresql数据库

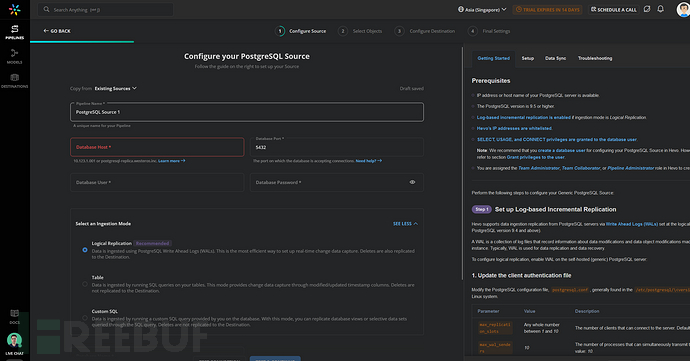

如果遇到了postgresql,可以使用(白嫖)商业化产品来进行转换 https://hevodata.com

任意一个邮箱接码注册就可以使用了,后续用户名手机号啥的随便填就行,能白嫖15天。

迁移需要一个公网可访问的数据源postgresql和要导入的目标mysql。

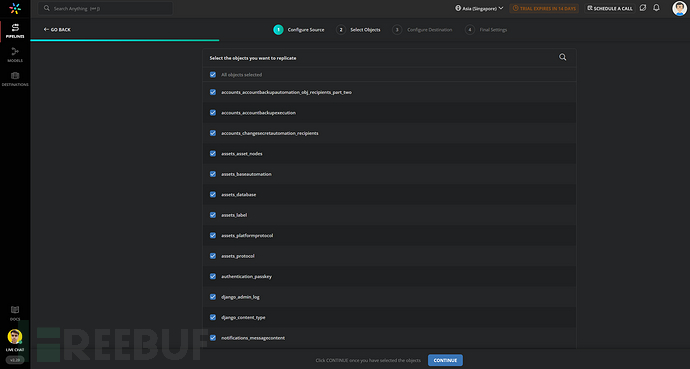

记得全选要迁移的数据

此时会自动把postgresql的数据转换成mysql的数据。之后的步骤和mysql一样。

免责声明

1.一般免责声明:本文所提供的技术信息仅供参考,不构成任何专业建议。读者应根据自身情况谨慎使用且应遵守《中华人民共和国网络安全法》,作者及发布平台不对因使用本文信息而导致的任何直接或间接责任或损失负责。

2. 适用性声明:文中技术内容可能不适用于所有情况或系统,在实际应用前请充分测试和评估。若因使用不当造成的任何问题,相关方不承担责任。

3. 更新声明:技术发展迅速,文章内容可能存在滞后性。读者需自行判断信息的时效性,因依据过时内容产生的后果,作者及发布平台不承担责任。

本文为 root9527 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

宝塔老版本降级v7.7.0使用教程

2024-07-29

TelegramMessage:解锁群消息监听和自动发送的终极工具

2023-10-09

accesskey_tools AWS红队利用工具:强大的云安全评估和渗透测试工具

2023-09-13

文章目录