结合无问AI盲注RCE

LA安全

LA安全- 关注

结合无问AI盲注RCE

最近发现SQL搞的的比较多,这不,在日常工作中又发现了一个登录框,话不多说,搞搞看看存不存在SQL注入。

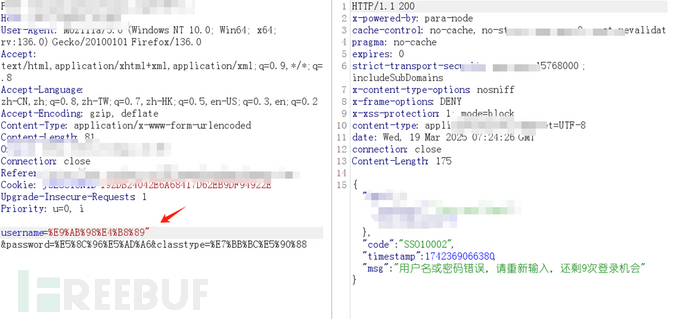

输入用户名密码开始抓包

可以看出用户名密码都进行了加密

这个时候,我们输入单引号,发现页面报错。

输入双引号,页面恢复正常

这个时候,我们可以判断这个系统是肯定存在注入的,但要采取什么方式,才能获取数据呢。

在使用了报错注入、盲注都不行之后,我们采用延时注入试一下。但延时注入的方法我忘记了,这里我便想起了无问AI大模型,看看他能给我们什么payload让我使用。

无问AI大模型地址:http://chat.wwlib.cn/

这里大模型给了我几个盲注的payload,我们分别试试看

最终,我们使用 'aNd (sElEct 1234 FrOm (sElEct(sLeEp(5)))ABC) AnD 'test'='test

成功让这个系统延时5秒钟。

无问AI还贴心的给这个payload进行了解释

看完让人对这个payload的知识点有加深了,对于新人太友好了

接着,我使用sqlmap进一步利用漏洞,证明漏洞的存在

将数据包保存为1.txt文件,放置到sqlmap文件同一路径下

python sqlmap.py -r 1.txt –os –shell 成功rce

小结:

这次是利用了盲注拿到了该系统的权限,同时对无问AI社区的便捷点个大大的赞

无问AI社区:http://www.wwlib.cn/

免责声明

1.一般免责声明:本文所提供的技术信息仅供参考,不构成任何专业建议。读者应根据自身情况谨慎使用且应遵守《中华人民共和国网络安全法》,作者及发布平台不对因使用本文信息而导致的任何直接或间接责任或损失负责。

2. 适用性声明:文中技术内容可能不适用于所有情况或系统,在实际应用前请充分测试和评估。若因使用不当造成的任何问题,相关方不承担责任。

3. 更新声明:技术发展迅速,文章内容可能存在滞后性。读者需自行判断信息的时效性,因依据过时内容产生的后果,作者及发布平台不承担责任。

本文为 LA安全 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

常见网站挂马技术手段介绍

2025-03-27

记录某地市HW绕过WAF后bypass

2025-03-26

利用无问AI帮助甲方修复漏洞

2025-03-25